社長の「うちは大丈夫か」に即答できる? セキュリティの死角を秒であぶり出す防御術

サイバー攻撃は今や経営を揺るがす「災害」だ。ところが経営層がいくら号令を掛けても実効的な対策が取れない。これは現場にはどうしようもない課題があるからだ。タニウムの楢原盛史氏が語った制御可能なセキュリティの構築方法を紹介する。

なぜ日本企業のセキュリティ対策が不十分で、事業継続を脅かすほどの事態を招くのだろうか。経営陣がセキュリティに無関心なことはなく、現場の意識が低いわけでもない。

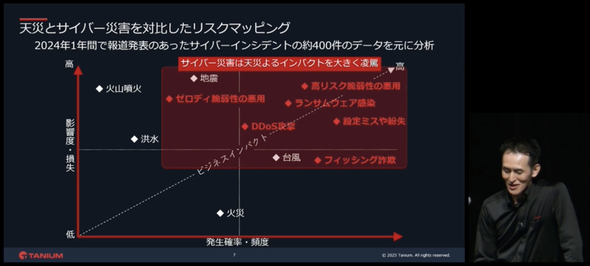

国内でも報道があるような大規模なサイバーインシデントは、もはや単なる情報漏えい事件の域を超えているというのがタニウムの楢原盛史氏(チーフITアーキテクト)の主張だ*。事業インパクトは地震や火災といった天災を上回る規模に達している。同氏はこの新たな経営リスクを「サイバー災害」と定義した(図1)。大規模なサイバー攻撃に見舞われた企業が「制御不能」な状態に陥る。これは現代のサイバー脅威が持つ破壊的な性質だ。

*2025年12月2日に開催された日本経済新聞/日経BP主催「サイバー・イニシアチブ東京 2025」において、タニウムの楢原氏が「『経営に伝わらない』現代のセキュリティー対策が抱える致命的な課題とその処方箋」と題して講演した内容に基づく。

もはやウイルスに感染してPCに不具合が出るというレベルではなく、深刻な状況だ。それにもかかわらず、多くの組織では対策の重要性が経営層に適切に伝わっていない。対策を実行する現場と経営判断との間には深い断絶が存在していて、それが致命的な弱点を作り出している。

社長の「うちは大丈夫か」に即答できる? セキュリティの死角を秒であぶり出す防御術

忙しい読者のための要約

・厳重な本社システムを避け、管理外の「シャドーIT」が攻撃の侵入口や復旧時の再感染源になっている

・被害を防ぐには、「シャドーITの撲滅」と「高リスク脆弱性の是正」という基本対策の徹底が不可欠だ

・しかし従来の技術では端末の把握にかなりの時間がかかり、全社規模での対策実行が困難だった

・全端末を数秒で可視化・制御できる新技術であれば、これらの課題を解決してリアルタイムな防御が可能だ

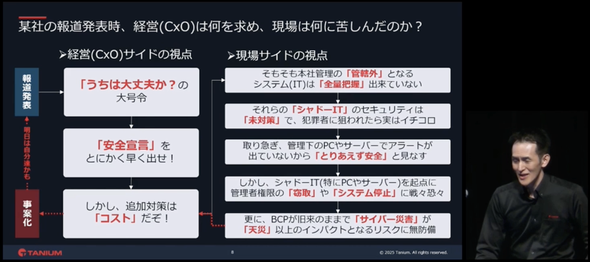

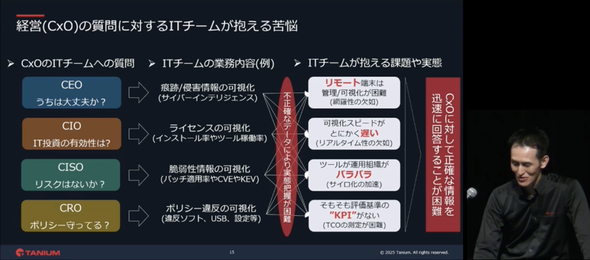

大規模なインシデントが報道されると、経営層からは決まって「うちは大丈夫か?」という大号令が発せられると、楢原氏は指摘する。経営層が求めるのは、一刻も早い「安全宣言」であり、ステークホルダーへの説明責任を果たすための安心材料だ。では対策のために追加予算を要求すると、強いプレッシャーがかかる。現場に来るのは矛盾したメッセージだ(図2)。

このような問題が起こるのは、現場には経営層が見えていない課題があるからだ。本社の中核システムはIT管理チームの管理下にあるかもしれないが、組織全体の実態は全く異なる。グループ会社や海外拠点までは管理の目が届かず、そこには管理外のPCやサーバ、ネットワーク機器といった無数の「シャドーIT」が放置されている。これらのシャドーITは本社が定めるセキュリティポリシーの適用外にあり、実質的に「ノンセキュリティ」状態だと楢原氏は指摘する。この管理の及ばない領域こそ、攻撃者にとって格好の侵入口となる。

経営層からの性急な要求に応えるため、現場は不本意な報告をせざるを得ない状況に追い込まれる。EDR(Endpoint Detection and Response)やSOC(Security Operation Center)から異常を知らせるアラートが上がっていないことを唯一の根拠に、「とりあえず安全だという報告を上げる」という対応に終始してしまう。しかし、現場はシャドーITが悪用されれば一撃で管理者権限が奪われかねないという恐怖と戦っている。この経営と現場の危険な認識のズレこそが、インシデント発生時の被害を制御不能なレベルにまで拡大させる根本的な原因だ。

1920億円の代償が示すものとは

経営と現場の断絶がもたらす結末は、現実の大規模事案が示す損害の大きさに直結する。サイバー攻撃が企業に与えるダメージは、単なる復旧費用にとどまらず、事業そのものの存続を揺るがすほどのインパクトを持つ。

サイバー被害は大きく「直接被害」と「間接被害」の2つの側面に分類できる。直接被害のポイントは、システムの復旧作業が極めて困難なことだ。被害組織が直面する最大の課題は、正確なIT資産インベントリが存在しないために「汚染環境と非汚染環境を識別できない」ことだと楢原氏は述べる。本社システムを復旧させても、ネットワークでつながった未把握のグループ会社システムから再びマルウェアが拡散し、復旧作業が振り出しに戻ってしまう。これが復旧の長期化と費用の増大を招く、直接的なメカニズムだ。

間接被害はさらに深刻だ。事業停止が引き起こす経済的損失と、顧客や取引先、株主といったステークホルダーへの影響は計り知れない。ある著名な企業の事例では、インシデントの報道発表後、株価は7%下落し、「約1920億円の時価総額に対するインパクト」が生じた。これは、サイバーインシデントがもはやIT部門だけの問題ではなく、企業価値そのものを毀損(きそん)する重大な経営リスクだということを示している。さらに、取締役には善管注意義務違反といった法的責任が問われる可能性もあり、その影響は経営陣個人にも及ぶ。

この脅威をグローバルな視点で見ると、その異様さがより鮮明になる。2025年には、サイバー犯罪による被害総額は10.3兆ドルに達すると予測されている。特筆すべきなのは、その異常な「費用対効果」だ。サイバー犯罪が生み出す被害額は、攻撃者が投じる労力やコストの656倍に達する。サイバー攻撃がいかに低コストで破壊的なインパクトを生み出すスケーラブルな「ビジネス」なのかを物語っている。

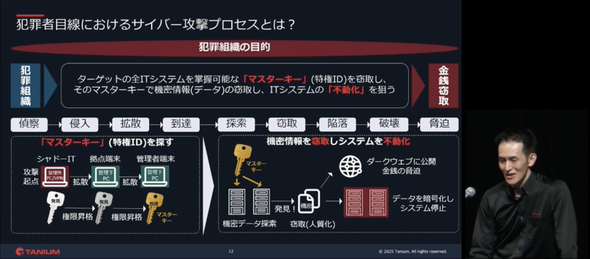

「防災」という基本原則への回帰が重要な理由

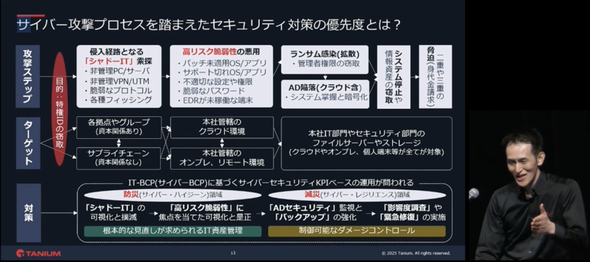

現在のサイバー攻撃はシンプルなプロセスに従っている。厳重に防御された本社のサーバを直接狙うことはしない。彼らが最初の足掛かりとするのは、セキュリティ管理が手薄なグループ会社や海外拠点に存在するシャドーITだ。シャドーITはパッチが適用されていなかったり、パスワードが不適切だったりする。このような「高リスク脆弱(ぜいじゃく)性」を悪用して内部ネットワークへの侵入を果たす。侵入後はネットワーク内部を偵察しながら段階的に権限を昇格させ、最終目的、つまり組織全体の管理者権限、いわば「マスターキー」の奪取に至る(図3)。

この攻撃の連鎖を断ち切る最も有効な防御策が「防災」だと楢原氏は述べる。その中核を成すのは、2つの基本的なアクションだ。

第一がシャドーITの撲滅だ。見えないものは守れないというセキュリティの鉄則に基づき、自組織のネットワークに接続されている全てのIT資産を徹底的に可視化し、管理下に置くことが不可欠だ。

第二が「高リスク脆弱性の是正」だ。攻撃の大半は既知の脆弱性を悪用する。パッチの未適用や設定の不備といった基本的な弱点を網羅的に特定し、優先度に応じて是正するという衛生管理の地道なプロセスがあれば、攻撃の成功確率は劇的に下がる。

この基本的な防災の徹底がいかに効果的なのかは、データが証明している。米国のCIS(Center for Internet Security)によれば、基本的な衛生管理を徹底することで85%の脅威が防げるとされ、ある大手シンクタンクは、過去のセキュリティ事故の99.6%が基本的な高リスク脆弱性に起因していたという調査を報告した。

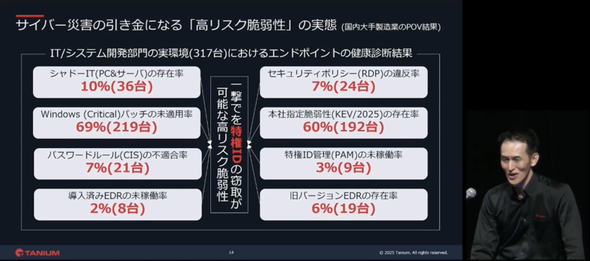

しかし、効果が実証されている当たり前の対策が、多くの組織でできていない。その現実を端末3万5000台のある大手製造業の開発環境を診断した結果が突きつける。そこでは、シャドーITが10%、致命的なパッチの未適用が69%、パスワードポリシー違反が7%も発見された(図5)。このデータは、問題が現場の意志の欠如ではなく、能力の欠如にあることを示唆している。なぜ、この当たり前が実行できないのか。その根底には、旧態依然としたIT管理手法が抱える深刻な技術的課題が存在すると楢原氏は指摘する。

制御可能なセキュリティを実現する技術の狙いとは

基本的な防災対策が多くの組織で実行不可能となっている背景には、技術的な課題がある。現代のエンドポイント管理技術が、現在の多様な働き方やシステムの複雑性に全く追い付いていないことだ。

楢原氏はこの課題を「管理のスピードが1990年代のISDNの時代から何一つ進化していない」とまとめた。ネットワーク回線の速度はGbit単位へと飛躍的に向上したが、数万台に及ぶPCやサーバから正確な情報を収集して、制御するスピードは旧態依然のままだ。特にテレワーク環境では、各端末の最新状況を把握するのに8時間以上を要することも珍しくない。これでは、経営層から「今、この瞬間」の状況を問われても、鮮度の低い過去のデータしか提示できず、的確な意思決定は不可能だ。

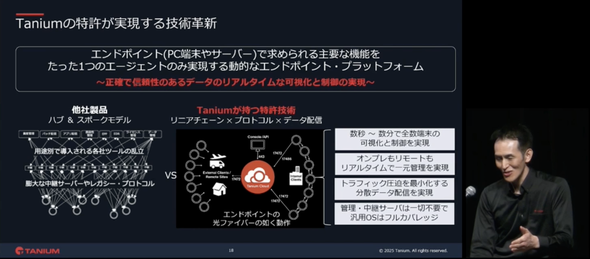

この課題の根源にはアーキテクチャの限界があるとして、タニウムは新たなアプローチを提示した。従来のIT管理ツールが採用してきた、中央サーバが各端末と一対一で通信する「ハブ&スポーク」型のアーキテクチャは、端末数の増加に伴い性能が著しく劣化するという構造的な限界を抱えている。これに対し、タニウムは「統制されたリニアチェーン」とする特許技術を採用している。このアーキテクチャでは、端末同士が自律的に連携して情報を伝達・集約するため、中央サーバへの負荷が集中しない(図7)。これにより、数万、数十万台規模の環境であっても、「数秒、数十秒でのリアルタイムな可視化と制御」が可能だと楢原氏は述べた。

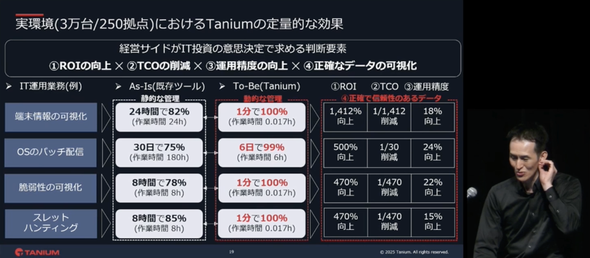

同社のアーキテクチャの性能を実証した導入事例もある。ある企業のIT資産の情報取得にかかる時間は、従来の24時間から導入後にはわずか数秒へと短縮されたと楢原氏は述べた。これによってセキュリティパッチを配布してからの適用率が、従来30日後に75%だったものが、導入後は6日後で99%に達した(図8)。このような業務効率の劇的な改善は、ROI(投資対効果)やTCO(総所有コスト)の向上に直接結び付く。このリアルタイム性と網羅性を両立する技術的基盤があって初めて、組織は「制御可能」なセキュリティ体制を手にすることができる。

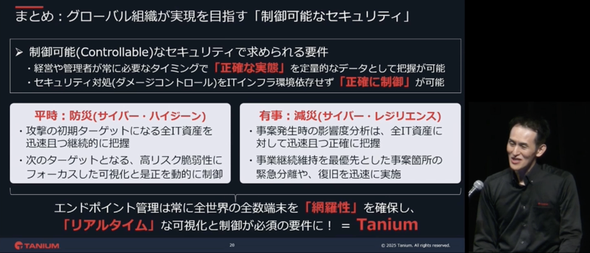

楢原氏は、場当たり的な対策の積み重ねではなく、「制御可能なセキュリティ」という発想と、それを実現する技術基盤が必要だとする。これを実現するためには2つの重要な要件がある(図9)。

第一の要件は「平時の防災」能力だ。これは、経営者が「うちは大丈夫か」という問いを発したその瞬間に、全社のIT資産と脆弱性の状況をリアルタイムかつ正確な定量的なデータとして報告できる能力を指す。楢原氏は「1日前の古いデータでは意味がない」と指摘した。常に最新の事実に基づいた状況把握こそが、的確なリスク判断の礎になる。

第二の要件は「有事の減災」能力だ。これは、脅威が検知された際に原因になった端末がオフィスや在宅、あるいはカフェなど、どこにあっても瞬時に特定して、ネットワークからの隔離や修復といったダメージコントロールを即座に実行できる能力だ。攻撃の拡大を初期段階で封じ込める即応性こそが、被害を最小限に食い止める鍵になる。

「経営層のオーダーへ迅速な回答はもちろん、負荷の高い防災施策の高度化も含め、これまで不可能だった多くの課題はテクノロジーによってクリアできる」(楢原氏)

関連記事

「97%が重要と答えたのに」 日本企業の"脆弱性対応"が進まない本当の理由

「97%が重要と答えたのに」 日本企業の"脆弱性対応"が進まない本当の理由

自社が利用している機器やOS、アプリケーションに脆弱性が発見された場合、うまく対応できているだろうか。脆弱性対応に関する調査報告を紹介する。 現場が語る「EDRアラート疲れ」の実情 セキュリティ運用で一番の悩みは?

現場が語る「EDRアラート疲れ」の実情 セキュリティ運用で一番の悩みは?

あらゆる企業がサイバー攻撃の標的となり得る現在、特に対応を緩めてはいけないのが「VPN」「エンドポイント」「クラウド」の3領域だ。このうち、エンドポイントを対象とする「EDR」とクラウドのセキュリティについての調査結果を紹介する。 EDRを削除・無力化するランサムウェアの脅威 巧妙な手法を解説

EDRを削除・無力化するランサムウェアの脅威 巧妙な手法を解説

エンドポイントの異常を発見するために、EDRが広く導入されている。だが、このEDRを削除することで発見を免れて広がるランサムウェアが生まれた。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 利用者急増中の「Microsoft 365 Copilot」 “一番便利な使い方”をユーザーに聞いてみた