「IAM(IDおよびアクセス管理)」とは 導入の目的、メリットを解説

「IAM(IDおよびアクセス管理)」に関する最新情報を紹介します。IT担当者やITを活用したいビジネス/バックオフィス部門の担当者に、役立つ製品・サービス情報や導入事例、業界動向を集めました。

アクセス管理とは

アクセス管理は、サービスやデバイスを単純に「使用禁止」することではない。ユーザーがシステムを自由に利用しながら、自分に与えられた権限を越える情報利用を個人の一存ではできないようにし、利用可否を個人の判断でなく、企業のポリシーで決めることと考えるとよいだろう(続きはページの末尾へ)。

アクセス管理の重要性

内部不正による情報漏えいの典型例は、2014年明らかになった約3504万件(換金された漏えい人数)の大規模個人情報漏えい事件だろう。延べ件数にすれば約2億1639万件という大量の個人情報の持ち出しが行われていた。この事件の背後には、次のようなセキュリティ上の弱点が指摘されている。

死角となったスマートフォンへのデータ書き出し

外部への情報持ち出しにはスマートフォンが利用された。かねてUSBメモリなど外部記憶媒体への情報書き出しは大規模情報漏えいを引き起こしかねないことから、一般にデバイス制御機能を持つIT資産管理ツールなどの情報漏えい対策ツールや、Active Directoryのグループポリシーなどを利用した利用制限が行われてきた。漏えいした企業でも情報書き出し制限は行われていたが、比較的新しい記憶媒体であるスマートフォンや携帯音楽プレーヤーが利用するデータ転送プロトコルのMTP(Media Transfer Protocol)への書き出し制限対策が十分ではなかったようだ。

SEのアクセス権限の付与と管理が不十分

情報を持ち出したのは、業務委託先からの派遣SEだった。派遣SEは漏えい企業のサービスの利用者情報にアクセスし、スマートフォンに情報をコピーした。個人情報が格納されたデータベースには、業務担当者が管理者の承認を得てアクセス付与申請をし、受付部門が業務に必要と判断したらアクセス権限が付与されるワークフローができていたという。

ただしアクセス権限の見直しは定期的に行われていたわけではない。またデータベース内の個人情報を細かく分類し、分類ごとに異なるアクセス権限を設定する対策はとられていなかった。加えて、個人情報はマーケティング分析業務などに必要な部分だけを利用するように抽象化や属性化が行われていなかったとされている(漏えい企業の事後の調査報告書より)。

デバイスとシステムへのアクセス制御の弱点が不正を誘う

従業員の意識の問題や情報保護への組織的体制など、他にも幾つかの弱点が指摘されてはいる。とはいえ、早い時点で情報漏えいの経緯を明らかにし、実行者を特定できたのは、ログの取得や保管が行われていたからに違いない。

もし適切にログの監査が行われていれば、顧客からのクレームを待たずに、自社で情報漏えいの事実に気が付けたかもしれない。しかしセキュリティ上の明らかな欠陥は、業務上必要最小限のデータへのアクセスだけができるようなアクセス制御やデータベース運用が行われていなかったことと、外部記憶デバイスへの情報書き出し制限に漏れがあったことだ。この事件の反省に立ち、漏えい企業は組織体制もセキュリティ体制も大きくあらためている。

情報を外部に持ち出されないようにする「デバイス制御」

大規模な情報漏えいはUSBメモリなどの外部記憶媒体への情報書き込みが1つの原因になっている。ポータブルHDD、光学ディスク、フラッシュメモリ、PCそのもの、スマートフォンなどが企業内で使われており、もちろん私物の持ち込みも想定しなければならない。

携帯音楽プレーヤーもその1つだ。今後は他の最新ポータブルデバイスがますます増えていくだろう。私物デバイスが企業の機密情報を取り扱う場所にまで持ち込まれることには大きなリスクがある。

これらについては、まず持ち込み制限をルールとして確立する必要がある。私物デバイスの管理は企業側では困難で、たとえ利用者に悪意はなくとも、操作ミスやウイルス感染による情報流出が起きないとも限らない。内部不正発覚後に私物デバイスを提供してもらえるとは限らず、調査も難航しそうだ。

具体的な対策とは

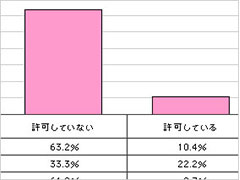

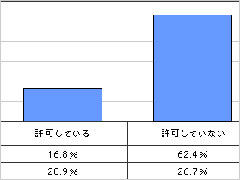

まず、私物デバイスの業務利用の許可をするかしないかが問題だ。許可する場合は利用する業務範囲を絞り、順守事項などのルールを整備して、書面で承諾を得るとよい。またデバイスを企業ネットワークに接続できるようにするときは、セキュリティ対策が十分施されていることを条件にし、許可されたシステムやサービスだけにアクセスできるようにしておく。

管理者の承認を得ずに勝手に接続されるのを防ぐには、デバイス制御機能のある管理ツールや検疫ネットワークなどにより、一定の条件を満たすデバイス以外は接続を拒否するようにするとよいだろう。

また重要情報にアクセスしやすいのは通常運用管理担当者だけが出入りするシステムエリアであり、一般業務を行うエリアとは明確に区画を分け、人とデバイスの出入りを制限する。入退室管理ツールは物理的な出入りの制限に直接役立ち、また入退室ログをとることで不正の抑止や不正行為者の特定にも効果がある。

原則としてシステムエリアでは私物デバイスは全て持ち込みと利用を禁止する。持ち込み禁止ルールは誰でも分かるようにポスターなどで入口などに掲示しておくとよい。

USBメモリなど記録媒体は全面利用禁止にすると安心だが、業務効率面からそうもいかない場合が多い。利用する場合は会社貸与品のみとし、私物は持ち込み禁止とするのがよいだろう。

勝手な持ち込みと利用を防止するには、IT資産管理ツールなどの情報漏えい対策ツールが備えるデバイス制御機能が役立つ。ツールによってはデバイスのホワイトリスト運用が可能になり、会社貸与品以外の利用を拒否できる。

記憶媒体だけでなく、カメラやBluetooth、赤外線などのデバイスについても機種を判別して利用拒否を可能にするツールもある。もちろんスマートフォンなどの新しいデバイスにも対応している。

加えて無線LANアクセスポイント(AP)の利用制限を簡単にするツールも登場している。公衆無線LANや私物Wi-Fiルーター、スマートデバイスのテザリング機能、あるいはいわゆる「野良AP」「偽AP」との接続を禁止し、企業が設置した正当なAPだけに接続させることができる。

さらに、予算がとれる場合はPCをシンクライアント端末に変える選択もある。情報を書き出したくとも外部デバイスへの接続口がない端末ならそもそもできない。データは全てサーバ側にあり、処理もサーバ側で行うのがシンクライアントで、VDIをはじめ幾つかの方式がある。

権限に基づいた「アクセス制御」

重要情報にアクセスできる人を限定する対策について見てみよう。これには情報の機密区分や機密レベル設定、従業員の職掌の明確化、職掌に応じたシステムやネットワークへのログイン権限、データや操作の種類ごとの実行権限の設定といった、組織上、あるいは業務上で非常に難しい問題をクリアする必要があり、困難を伴うが、適所にツールを適用しながら徐々に最適なアクセス制御ができるように持っていきたい。

職位や職種などに応じ、重要情報にアクセスできる人を限定するのがまず第一歩だ。次に、アクセス権限を必要最小限に絞り込む。重要情報を取り扱う必要がある人だけが、その業務に必要なシステムだけを利用できるようにするわけだ。さらにアクセス権限の付与は期限を区切り、必要以上の長期間に及ばないようにする。

異動や退社などに伴い、職位や部署・職種は頻繁に変動するので、それに応じてアクセス権も連動する必要があり、特に退職に際しては、即座にアクセス権を停止できるようにしておきたい。情報漏えい事件では退職者による情報不正入手が多いからだ。

業務委託先へのアクセス権は、必ず契約によって使用目的や使用条件、使用期間、使用手順などを明確にしておく必要がある。またアクセス権は定期的に見直し、不必要なアクセス権限は削除する。特に重要情報を格納している情報システムでは、夜間のアクセス禁止、重要情報の一括ダウンロードは上司にアラートする、というように、時間帯や利用データ量、アクセス数による制限を行うと効果的だ。

対策

ユーザーIDおよびアクセス権の登録・変更・削除に関する承認手順や設定終了報告などの手続きを定めて運用する。この運用には、Active Directoryなどのディレクトリサービスと連携できるID管理ツールがあるとラクになる。常に変動する職位や部署・職種に即応するのが簡単だ。きめ細かくユーザー属性とアクセス権限を設定・運用するにはアイデンティティー管理ツールがある。ID管理を行うだけでなく、対象とするシステムと連携し、権限に基づいた利用だけができるように設定することが容易になる。

システム管理者のアクセス制御

一方、システム管理者のアクセス制御では、1人の管理者に権限が集中しないようにすることがポイントだ。いわゆる「1人情シス」状態の企業も多いようだが、その体制自身がリスクになっている。複数のスタッフによる相互監視が、それぞれの運用管理業務のかたわらでできる環境が望ましい。

また、特権ID(OSで言えば、WindowsのAdministrator、UNIXのrootが標準)は運用管理業務には便利なものだが、不正使用されると甚大な影響をもたらすため、その運用には工夫が必要だ。

対策

管理者の相互監視のために、作業内容や作業日時などが記載された作業報告を作成し、作業報告を別のシステム管理者が確認するようなルールづくりが望まれる(システム管理者が複数いない場合は、他の社員が代替する)。

特権IDは、そのIDを持つ人が不正を行おうとすれば、情報コピーや削除、改ざん、アクセス権の勝手な付与など、あらゆることができてしまう。そこで、現在では特権IDといえども上記の部門ユーザーのアクセス制御と同様に、詳細な権限設定をして必要以上の操作ができないようにするのが一般化してきている(もちろん複数の管理担当者がいる場合が前提)。

特権IDはOSだけでなく、ミドルウェアやアプリケーション、ネットワーク機器の場合の運用管理にも使われている。中でもOSの特権IDを不正使用されると、深刻な情報漏えいやデータ破壊などが起きる可能性がある。

そこでやはり管理者の権限を細分化し、管理者ごとに定められた権限に基づき、DB管理用、オブジェクト管理用、データアクセス用など目的別に、参照・更新・作成・削除といった操作の可否を決めていくことが望ましい。だが、システムを稼働させながらこうしたアクセス制御を設定していくことそのものにリスクが伴い、また労力が大きい。

そこで、従来通りシステムに向けては全権限が利用できる特権IDを使いながら、データアクセスに関しては管理用のIDを識別させ、そのIDに付与された権限の範囲内で管理操作ができるようにするツールを利用するとよい。

これはアイデンティティー管理ツールの特権ID管理機能として、あるいは「特権ID管理ツール」という呼び方で提供されている。管理サーバ側で、管理者の権限に基づいて操作の許可や拒否のコントロールをして、許可された操作だけがOSなどに「特権IDでの操作」として伝えられるわけだ。システムの設定などは変更せず、外側から包み込むようにアクセス制御が行えるため、簡単に、システムへの影響を与えずに、セキュリティを強化できる。

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 汎用CPUの1800倍、近似アルゴリズム特化の「CMOSアニーリング」とは?

- なぜあなたの話は部下に“刺さらない”のか 慕われる上司になるための話の「聴き方」

- コストを抑えた「脱VPN」対策 ZTNAやSASE以外の選択肢とは