統合ログ管理ツールで不正行為も一目瞭然:IT導入完全ガイド(4/5 ページ)

» 2014年02月03日 10時00分 公開

[土肥正弘,ドキュメント工房]

ログデータに各種マスター情報や申請情報を連携し突き合わせて正当性を確認

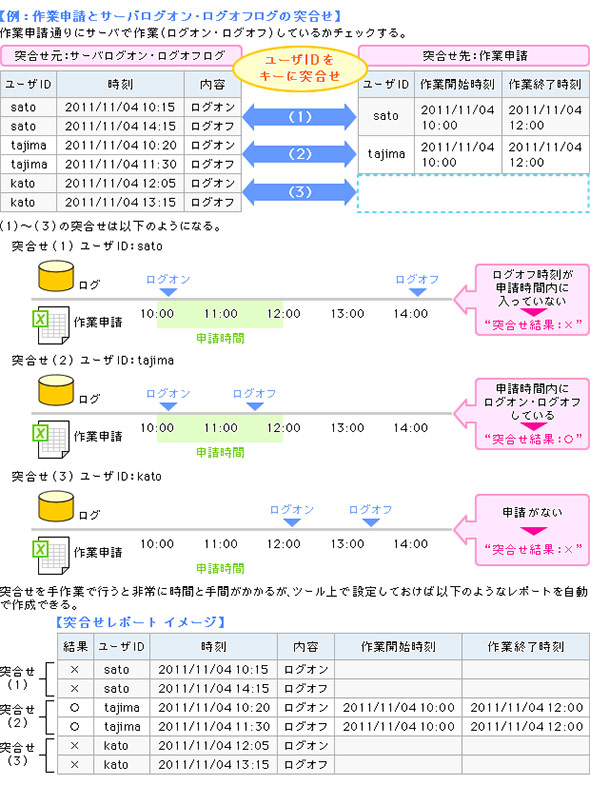

ログデータに記録されない部署名や氏名などのマスター情報と連携させ、各種申請情報などと突き合わせることも可能になっている。例えば、特権ユーザーとしての操作は操作時間を申請し、その時間内に限り許可されるケースでは、実際のログイン/ログオフ時間と申請時間とを突き合わせることで、ポリシー外の行動が分かる。なりすましによるシステム不正利用が見つかるかもしれない。

標的型攻撃への対策

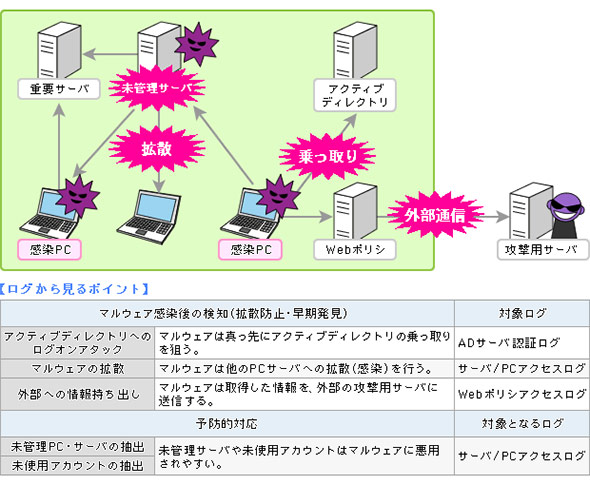

セキュリティ面で最も懸念されるのが標的型攻撃。その特徴は、社内に侵入したマルウェアがディレクトリサーバなどから情報を収集しては侵入を拡大し、内部情報を外部指令サーバ(攻撃者のサーバ)に送信しようとするところにある。

業務サーバやディレクトリサーバへの不審な大量アクセス、サーバからクライアント、クライアントからクライアントへのアクセス、プロキシサーバを経由せずにファイアウォールで遮断された通信などの特有な行動はログから把握することができる。問題箇所を特定し、復旧にあたれる。

この他、ファイルサーバログによる機密情報へのアクセス監視や入退室管理、複合機やプリンタの出力管理、そしてもちろんシステム障害の発見や原因究明など、多様な応用領域が考えられるのが現在の統合ログ管理ツールだ。

ログの分析により、システムやネットワークのボトルネックが発見されることもある。丁寧に分析すれば、システムやネットワーク更改の際のキャパシティープランニングに役立てることも可能だ。ただし、製品により機能や性能に違いがあるので各製品の情報や事例をしっかりと確認する必要がある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

会員登録(無料)

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

アクセスランキング

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

アイティメディアからのお知らせ

SpecialPR

図6 突合せによるポリシー違反の検出例(出典:インテック)

図6 突合せによるポリシー違反の検出例(出典:インテック) 図7 標的型攻撃のパターンとログで注目するポイント(出典:インフォサイエンス)

図7 標的型攻撃のパターンとログで注目するポイント(出典:インフォサイエンス)