盗撮に盗聴、端末をスパイに変える「クリープウェア」の恐怖:セキュリティ強化塾(5/5 ページ)

クリープウェアの活動の発見と対応

上述のように対策をとってもクリープウェアの侵入は100%は防げない。例えば、端末の動作がいつもより遅くなったと感じたらクリープウェアの活動の影響かもしれない。クリープウェアが侵入しているか否か、何か気になることがあった時に、または定期的にチェックしておくとよい。

主にチェックするのはOSのレジストリ情報、スタートアップ時の起動プログラム、データ保管用のフォルダだ。これらが正常時、あるいは前回チェック時から書き替えられていたら、その内容を精査し、ウイルス活動の痕跡か否かを判断する。

もしそうなら、端末を初期化してクリーンインストールすればよい。BIOSにまで感染が拡大した場合には退治したことにならない場合はあるものの、メモリやHDD内に存在するクリープウェアなら、巧妙に隠蔽されていたとしてもほぼ退治できる。

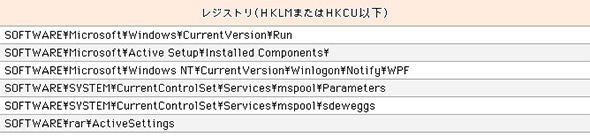

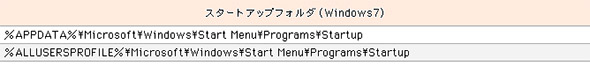

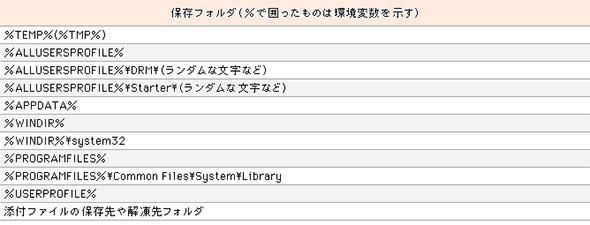

以下にウイルスが頻繁に利用するレジストリ、スタートアップ登録先、保存先フォルダの例を挙げる。こうした情報は各セキュリティベンダーも発表しているので、内容の差分を調べるスクリプトを作成すれば一定の検知効果が期待できる。また、変更や追加の有無を追跡できる差分チェックツールも市販または無償提供されているので利用するとよい。

ただしmチェックは一定以上のOS知識がないと難しい。会社支給でIT部門の管理下にある端末の場合、あるいはBYODユーザーであっても了解が得られるなら、IT資産管理ツールなどにより端末レジストリ内容やプログラムリストなどをできるだけ自動収集してIT部門で分析するとよい。

それが無理なら、せめて業務部門のサーバ管理担当者などにはチェック方法をガイドし、リテラシーを上げてもらうことはしておきたい。社内のリテラシー向上が何よりの対策となるからだ。

サーバの動作状況やファイルアクセスのログ、ネットワークのトラフィックや通信先のログの監視はウイルス活動の証拠をつかむ決め手の1つになる。また、DLPツールによる機密情報のポリシーによる利用制限は非常に有効な対策だ。

攻撃の事実に気付き、ウイルスそのものや活動痕跡を特定したら、まずはIPAに届け出るとともに相談してみるとよい。IPAには個人からの相談を受け付ける「安心相談窓口」と、企業の標的型サイバー攻撃に関する相談を受け付ける「標的型サイバー攻撃の特別相談窓口」がある。

メールと電話で相談できるので、クリープウェアなどの発見後の対処法や再感染防止策などのアドバイスを求めてみるとよい。また、感染や被害の事実やクリープウェアそのもの(検体)を届け出ることは、自分や自社のみならず日本および世界のセキュリティに対する貢献になる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- ChatGPTが突然バグる、入れてはいけない「NGワード」とは?:809th Lap

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- 「メール暗号化はムダ」エンジニアがぶっちゃける、メールの構造的な欠陥とは?:863rd Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

表1 ウイルスが改変、追加するレジストリの例(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年)

表1 ウイルスが改変、追加するレジストリの例(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年) 表2 ウイルスが改変、追加するスタートアップ登録先(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年)

表2 ウイルスが改変、追加するスタートアップ登録先(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年) 表3 ウイルスがよく使う保存先フォルダ(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年)

表3 ウイルスがよく使う保存先フォルダ(出典:IPA「標的型攻撃メールの傾向と事例分析」2013年)