クラウド新機軸「IDaaS」は広まるか? ID管理がたどる道:IT導入完全ガイド(3/3 ページ)

導入プロジェクトには必ず人事部門を巻き込む

組織の変化をタイムリーにID管理プロセスに反映し、職務分掌を徹底するためには、「ユーザー権限の設定」と「存在する権限の検証」が鍵となる。しかしながら、組織の規模が大きくなればなるほど、この対応はIT部門だけでは困難になる。

従ってID管理システムの導入プロジェクトには、人事部門を巻き込むことが前提となる。IT部門と人事部門をスムーズに連携させるためには、双方の担当者が容易に操でき、意識や情報を共有する基盤となる視認性の高いインタフェースを備えたID管理システムを選定することが重要だ。

オンプレミスとクラウドの柔軟な連携が可能か

既にさまざまな環境がクラウドに移行しつつある中で、それぞれ異なる管理権限で運用するのはIT部門としては避けたい。オンプレミスとクラウド、双方の環境で柔軟な連携が可能かどうか、SAML2.0やWS-Federation、OpenID Connect連携なども視野に入れた柔軟性を確保しておくべきだ。

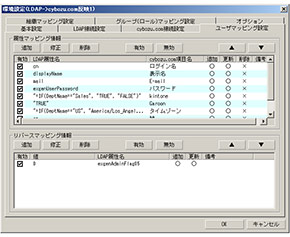

なお、現状IaaS、PaaS基盤としては、Amazonが提供するAWS(Amazon Web Services)やセールスフォース・ドットコムが提供するSalesforce1 Platform、サイボウズが提供するcybozu.comなどが話題だが、これらクラウドとの容易なプラグインが用意されているかどうかも見ておきたい。

コラム:LINEのグループで業務連絡しているけど

FacebookやLINEなどSNSサービスは、個人で契約したサービスを業務に利用するシャドーIDとなりセキュリティリスクの1つの要因になることはよくご存じの通り。ソーシャルに対するID/パスワード管理は情報システム部門としてどう対応しているだろうか。

今回取材した中で聞いたところ、現実的に情報システム部門の管理対象外にするところがほとんどのようだ。ただし、現実的にFacebookのメッセージでグループを作ってやりとりしたりLINEを用いて部署単位で業務連絡に利用したりなど、業務連絡のツールとして使う例は少なくない。特に社外の人とのコミュニケーションにソーシャルは重宝するのが現実だ。

ではどうすればいいのだろうか。リスクを回避するための伝家の宝刀となるのは、URLフィルタリングなどでSNSのアクセスを制限するなどの方法だ。しかし、それでは有効なコミュニケーションを阻害することにもなりかねない。折衷案として、外部ソーシャルに代わる企業内SNSツールなどを企業側で用意し、ID管理を活用することでSSOなど利便性を高めながら、統制環境を整備することが現実的な解となるだろう。

それでも便利なクラウドサービスは続々と登場する中では、全てを用意するのは困難だ。それならば、利用する際には情報システム部門を経由してID登録をさせ、自由に利用することは許可するものの、誰が何を使っているのかだけは管理部門として把握できるようなルール作りをすべきだ。最低限のシャドークラウド対策として監視できる体制だけでも整備しておきたい。

運用開始後もベンダーのサポートは重要

ERPやSCMなど業務と密着したアプリケーションとは異なり、基盤ソフトウェアであるID管理システムは、いったん運用を開始した後はベンダーに問い合わせることもほとんどなく、サポートは不要と考えるかもしれない。これは大きな間違いだ。ID管理システムの運用過程では、予想以上に多くのエラーが発生する。

例えば、ID管理システムは、Active Directoryなどのディレクトリサービスと連携して連絡先データの交換を行うが、今まで手動管理されていた連携先データの中には、電話番号中のハイフンの有無やスペースの有無など整合性が保たれていないケースがある。このような不整合とぶつかった場合、データフォーマット違反などのエラーを起こして連携処理に支障を及ぼすことになる。

本来的には、ID管理ツールが稼働する前にデータフォーマット違反は事前に修正しておくべきだが、万一エラーが発生した場合には迅速に問題を切り分け適切な修正を施す必要がある。そのためにもベンダーのサポートは心強い後ろ盾となる。

なお、データフォーマット違反などを事前にチェックし修正するツールを持つベンダーもある。事前に確認しておきたい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- ユーザーも管理者も確認したい「Microsoft 365」新機能、全17項目をダイジェスト解説

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術