クラウド新機軸「IDaaS」は広まるか? ID管理がたどる道:IT導入完全ガイド(2/3 ページ)

ハイブリッドクラウド環境のSSOを実現するIDフェデレーション

ITシステムのセキュリティを確保する上で、最も基本的かつ重要な仕組みがID管理である。だが、あいまいな記憶力しか持たない人間にとって、複数のIDとパスワードを管理し使い分けることは容易ではない。結局パスワード忘れが頻発することになり、生産性は著しく低下するとともに、その都度リセット対応にあたらなければならないヘルプデスクの負担増といった弊害も招いてしまう。

この課題の解決策となるのがSSOの仕組みであり、クラウドの利用拡大に伴って注目されのが「IDフェデレーション(認証情報連携)」と呼ばれる機能だ。

フェデレーション機能を採用したSSOでは、ユーザーのIDおよびパスワードを全て社内で一元管理し、SAML2.0やWS-Federation、OpenID Connectなどの標準プロトコルを使って、ユーザーの認証ステータスと認証属性をアプリケーションと共有する。

例えば、パブリッククラウドから提供されるSaaSアプリケーションなどの社外サービスを利用する際も、常に社内システムを経由したログインに限定するなど、管理工数およびセキュリティリスクを軽減できる。

機動的なID管理を支えるロール管理

オンプレミスからクラウドに分散する多様なシステムやアプリケーションに対して、誰に、どのような利用権限を与えるのか。IDライフサイクル(アカウント発行〜運用〜廃棄)全般にわたった適切なコントロールを行うことは、ID管理のキモとなる。

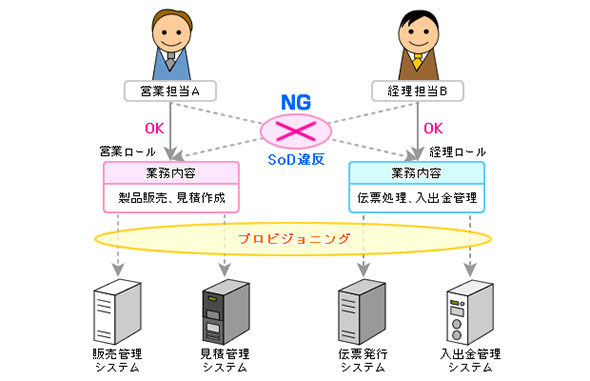

組織や企業の垣根を越えたプロジェクト編成、グループ企業の再編、M&Aなどが頻繁に起こる現在、ID管理はますます複雑化した。この負荷を軽減するのがロール管理だ。各ユーザーが担当する業務(Role)を申請、承認することにより、業務にひも付けられたシステムのアカウントを自動的に発行(プロビジョニング)し、機動的なIDライフサイクル管理を実現する。

ロールそのものは職務分掌と密接に関わるため、ロールが競合していないかどうかの管理やその監査などを行うことで職務分掌が適切に管理できる。コンプライアンスや内部統制の観点から重要な役割を果たす。

ロール管理について重要となるのが、ロールの権限が付与された段階でリアルタイムに各システムに反映できる連携機能を持っているかどうかだ。アクセス権限が迅速に反映されない場合、すぐに利用したいのに権限が付与されるまでアプリケーションにアクセスできないといった業務の遅延を招いてしまう恐れがある。

また、人事異動や退職などをきっかけにアプリケーションの利用制限をかけた場合でも、すぐに反映されないことによるタイムラグがセキュリティリスクになることもある。リアルタイムに権限が反映されるかどうかはしっかり見ておきたいポイントだ。

ID管理もクラウド上で行う時代、IDaaSの市場が拡大

ある調査会社が2013年4月に発表した調査レポートにおいて、2017年までにIAM(ID & Access Management)支出全体に占める、ソーシャル/モバイル/クラウドベースの外部アイデンティティー管理をサポートするための支出の割合は、現時点の10%から50%に増加し、2015年末までにIAM環境の50%超がクラウドベースのアプリケーションと企業内ソフトウェア、インフラストラクチャを統合したハイブリッド型になるという予測が示された。

こうした中で市場拡大が見込まれるのが、IAMをサービスとして提供するIDaaSである。本格的なIAMの導入がほとんど進んでいない中堅・中小企業はもとより、既存のIAM環境を拡張したいと考える大企業にとっても大きな恩恵をもたらすと考えられる。

実際、SaaSアプリケーションの利用が進む米国ではこうしたIDaaSの需要が急速に伸び、IDaaSを提供するプロバイダーもどれだけ多くのSaaSとの接続をカバーするかを競っている。

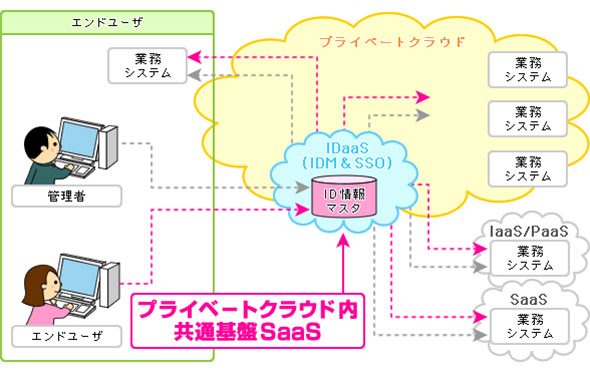

一方、米国ほどSaaSの利用が進んでいない日本企業では、まだIDaaSへの目立った動きは起こっていないが、プライベートクラウド内の共通基盤SaaSを実現するID管理基盤としてIDaaSの仕組みを導入するケースが見られるようになった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

図3 ロール管理の仕組み(出典:ノベル)

図3 ロール管理の仕組み(出典:ノベル)

図5 IDaaS on プライベートクラウド(出典:エクスジェン・ネットワークス)

図5 IDaaS on プライベートクラウド(出典:エクスジェン・ネットワークス)