DDoSや標的型攻撃はこう防ぐ、中堅中小企業向けUTM選定術:IT導入完全ガイド(2/4 ページ)

「サイバー攻撃」の手口と、防衛策としてのUTMの関係は?

最近の企業システムへの攻撃で特に警戒が必要なのが、最も情報漏えいリスクを高めている「標的型攻撃」と、業務妨害を目的とする「DDoS攻撃」だ。これらを組み合わせた攻撃も横行する。こうした攻撃は「サイバー攻撃」と総称されるが、対策が施されたらすぐにその対策をすり抜ける手口が登場し、まさにイタチごっこだ。

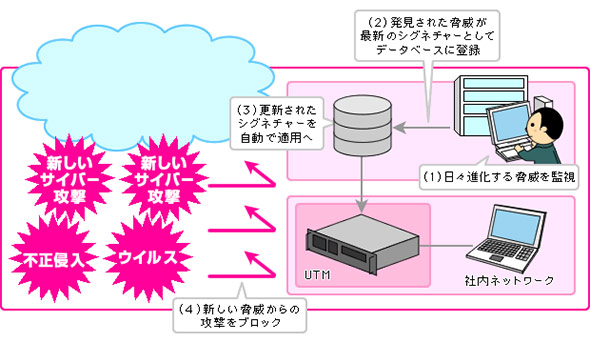

ただし、攻撃の総量に対して本当に新規の攻撃手口はわずかで、ほとんどは既知の手口だ。UTMベンダーはさまざまな機関から攻撃手口の情報やソフトウェアの脆弱(ぜいじゃく)性情報を収集し、自社独自の情報も追加して、常に新しいウイルスパターンや不正アクセスのシグネチャ(不正手口の特徴データ)、不正サイトのURL(URLフィルタデータ)などを作成してはUTMに常時配信する(図2)。

多様化、複雑化する手口を前に、どのUTM製品を使っても100%の安全はありえない。しかしベンダーが提供するデータを常時反映してさえいれば、少なくとも既知の攻撃の大部分は防げる。データの更新は自動的に行えるので、ライセンスを正しく購入し、設定を適切にしていれば、基本的には安心できる。

業務妨害を行うDDoS攻撃への対策

DDoS攻撃は、送信元を偽装して大量のパケットを攻撃先に送りつけ、ネットワークやサーバを過負荷にしてサービスを停滞ないし停止させて業務妨害をするものだ。SYN flood攻撃など古くからの攻撃が今も使われる他、HTTP/HTTPSを利用するアプリケーション層の攻撃や、接続確認をしないUDPを使用するNTP(時刻同期プロトコル)やDNS(名前解決用のプロトコル)を悪用して数十〜数百Gbpsに及ぶ巨大なDDoS攻撃を行う手口が流行する。

従来は政府関連組織などに政治的意図で行われることが多かったDDoS攻撃だが、現在では個人的な不満のはけ口、あるいは金銭目的の脅迫に用いられることもある。最近の国内オンラインゲームサイトを停止させた攻撃は高校1年生の犯行だった。

世界には、ウイルス感染PCをリモート操作する「ボットネット」や、それに指令を送る「C&Cサーバ」が多数存在しており、◯◯bpsの攻撃△時間で□□円といった「攻撃メニュー」で攻撃を請け負う業者がいる。セキュリティ知識に乏しくても、簡単にシステムを攻撃できる時代だ。

古典的なDoSなら、ファイアウォールによる特定IP(場合によっては国)からの大量アクセスの禁止が有効だ。しかし、世界中のボットから少しずつ攻撃パケットを送信するDDoS攻撃だと効果は限定的になる。

そこでDNS amp攻撃など一部のDDoS攻撃のパターンをIPSシグネチャとし、ファイアウォールでは止められない攻撃を止めるIPS機能が役に立つ。それでも止まらないアプリケーションレイヤの攻撃にはアプリケーション制御機能で対応できる。こうした複数の機能により、簡単に多層防御ができるのが、UTMの何よりの利点だ。

なお、DDoS対策専用製品としてネットワーク監視により正常通信と異常通信を切り分けて(振る舞い検知)DDoSの予兆を発見し、予防できるものがあり、UTMと併用するとDDoS防衛能力が高まる。従来はデータセンター向けの製品だったが、現在は中堅・中小企業でも導入が容易な製品が出てきた。

ただしDDoS攻撃を完璧に防ぐ方法はなく、巧妙な手口で大量の攻撃が仕掛けられたらどんな企業システムでも耐えられない。だからといって小規模で古典的な手口の攻撃に対しても「攻撃の間は耐え忍ぶ」対策しかとれずにサービス停滞や停止を起こすようでは、顧客や取引先の信用を失いかねない。できる範囲の対策をきちんととることが重要だ。金額面でも手間の面でも低負担なUTMは中堅・中小企業には最適な選択となりそうだ。

また、自社システムがDDoS攻撃に知らぬ間に加担してしまうことがある。社内のPCのボット化だ。むしろ実際にはこちらのリスクの方が高いかもしれない。ウイルス感染と遠隔操作を止める対策が必要だ。

コラム:緩やかなDDoSは標的型攻撃のかくれみの?

数GbpsのトラフィックのDDoS攻撃はサービスを脅かすが、50Mbpsの攻撃は管理者の注意を引くこともない。実は今、DDoSの手口をそんな緩やかな量で長期間続ける攻撃が増えた。L4ファイアウォールのログを膨大な量に増やすのが目的だ。

標的型攻撃ではC&Cサーバとの通信が行われるが、それを見つけにくくする。逆に言えば、このような攻撃が発見されたら標的型攻撃によって情報が流出しているかもしれないわけだ。UTMのログ監視を適切に行えば、このような通信を発見して情報漏えい前に社内の感染PCを排除したり、外部の攻撃サーバ向け通信を遮断したりすることが可能になる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- データ活用、3割が「本番直前」で挫折 失敗する企業の共通点とは?【2025年調査】

- 企業広報の恐怖“意図しない炎上”は検知できるか 「AI炎上チェッカー」で過去事例を調べてみた

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

図2 UTMベンダーが新しいサイバー攻撃などへの対策をUTMに常時反映(出典:キヤノンITソリューションズ)

図2 UTMベンダーが新しいサイバー攻撃などへの対策をUTMに常時反映(出典:キヤノンITソリューションズ)