DDoSや標的型攻撃はこう防ぐ、中堅中小企業向けUTM選定術:IT導入完全ガイド(1/4 ページ)

ファイアウォールやURLフィルタリング、IPS、VPNなど、個別に進化した製品を「ひとまとめ」にし、手軽に多様な脅威から守るUTM。基礎知識から運用管理まで紹介する。

ネットワークからの脅威を防ぐための砦になるのがUTMだ。ファイアウォールやアンチウイルス、URLフィルタリング、IPS、VPNなど、もともと個別に進化してきたセキュリティ対策製品をひとまとめにした製品は、アプライアンスとして企業システムとインターネットのゲートウェイに「はめ込むだけ」の手軽さで多様な脅威からシステムを保護できる。特に近年は中堅・中小企業への導入が盛んだ。

しかし、UTMがどう社内システムやネットワークを守るのか知らずに入れただけで安心していると、思わぬ被害に遭遇しかねない。今回は、DDoS(分散型サービス不能攻撃)や標的型攻撃など、最近特に警戒が必要な脅威に対してUTMはどう防御するのか、頼れるUTMを見極めるポイントはどこかを考えてみよう。

中堅・中小企業向け「UTM」最新事情

今ではセキュリティ対策の定番となったUTM(Unified Threat Management)ツールは、従業員数10人以下の中小企業から数百人を超える中堅〜大企業まで、あらゆる規模の企業に導入される。特に近年は中小〜中堅規模の企業のセキュリティ対策への理解が進み、導入例が増加中だ。

ただし、特に中小企業では導入のきっかけが最近のセキュリティ侵害事件を前に危機感を覚えた経営者の鶴のひと声であることが多く、必ずしもセキュリティに詳しくない業務兼任のIT管理担当者が急にUTM導入を任されることもあるようだ。

UTMであれ他のセキュリティ機器であれ、肝心なのは日々の運用管理だ。「UTMがあるから安心」ではなく、UTMの機能や仕組みをよく理解し、常時最新、最高の状態で適用することを心したい。まずは警戒すべき攻撃の手口を知り、UTMがどう防衛するのか、最低限の仕組みを知っておきたい。

コラム:運用管理がおろそかだと、せっかくのUTMも値打ちなし

UTMで包括的なセキュリティ対策をしたつもりでいても、実は設定で一部機能が働いていなかった、一時的に設定変更したのに元に戻すのを忘れたなど、UTM運用を続けるうちに管理担当者が代わるとそんなことが起こり得る。

また、ライセンスを自動更新して料金は支払ったものの各機能のアクティべ―ションをしないまま、古いウイルスパターンファイルやIPSシグネチャ、URLフィルタのまま運用していたり、ファームウェア更新があっても適用していないケースもあるという。

古いセキュリティ設定では新しい種類の攻撃にひとたまりもなく攻略されてしまい、UTMベンダーやSIerに責任を問うことも難しい。運用管理があってこそのセキュリティ対策であることを肝に銘じ、運用管理まで考慮した導入を図りたいものだ。

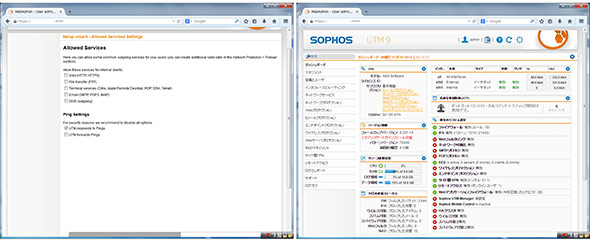

UTMの設定項目は例えば図1に見るようにシンプルだ。UTMの仕組みと役割を理解したうえで、適切な設定変更を行いつつ、日常的な環境変化に対応できる運用管理体制を作ることをお薦めする。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- AIのミスは誰の責任? 今後AIに仕事を丸投げするために必要な「責任設計」とは