クラウドメールは機能性とUIで選ぶ:IT導入完全ガイド(6/7 ページ)

アンチスパムとアンチウイルスは必須

迷惑メールとメール添付型ウイルス、攻撃用のサーバへの接続を狙うURL埋め込みメールなど、メールは企業システム攻撃の手段に使われやすいため、セキュリティ対策は十分にとる必要がある。アンチスパムとアンチウイルス機能はメールを運用するなら必須であり、クラウドメールベンダーは標準またはオプションで利用できるようにしている。コストと実績を確認しておきたい。

メールアーカイブの料金と保存期間、データの移管に注意

さらに情報漏えい時の対応や原因追及に役立ち、また業務不正の有無を調べるためのメールアーカイブと、その検索、分析機能も重要だ。こちらはオプションとして選べる。従来メールアーカイブと監査を行っている場合には、送受信メールが既存ツールを経由するようにネットワーク設計して使い続ける選択もできる。

なお、クラウドメールのアーカイブ機能の料金は量や保存期間によって変わることと、ベンダー側での保管期間には気をつけたい。保管期間終了後のデータの監査が後になって必要になることもあり得る。期間満了後はアーカイブデータをユーザー側に移動(分析ツール付き)してくれるベンダーもあるので、なるべく長期間低コストで利用可能なサービスか、手元で分析、監査可能な状態で保管しておけるサービスの方が安心だ。

モバイルデバイスの認証サービスやセキュアブラウザ

モバイルデバイスの盗難や紛失に備えたセキュリティ対策をとりたい場合には、機体認証(端末固有IDによる認証)とワンタイムパスワードを加えた認証方法をとったり、端末内に業務データを一切残さない「セキュアブラウザ」を利用したりすることができる。クラウドメールベンダー自身がこれらサービスを提供している場合があるので利用するとよい。

キャリア内閉域網の利用

クラウドメールはSSLを利用して暗号化通信を行ってはいるが、冒頭の図1に示したようなキャリアの閉域網を利用できれば、通信経路上の安全性は高まる。

誤送信防止オプションの利用

オプションの誤送信防止機能も確認したい。添付ファイルや本文の暗号化、キーワードなどの条件によるフィルタリングや危険度に応じたメールのスコアリング、上長へのBccや上長確認機能(簡易ワークフロー)があるとよい。

また送信前に禁止ポリシーに抵触する部分を指摘しながら確認、修正を促す画面を表示させるなどの仕組みもあると好都合だ。こうした専用ツール並の機能を提供するベンダー、暗号化だけを行うベンダーなど、サービスメニューはさまざまなので、コストも勘案しながらより安心できる機能をもつものを選びたい。

ディレクトリサービス連携とシングルサインオンへの対応

なりすましログインを防ぐための社内ディレクトリサービス(Active Directoryなど)との連携、他のクラウドサービスとの認証連携、シングルサインオンなどが提供されているか否かも確認したい。

一般的にはディレクトリ情報のCSV出力などをクラウドメールの管理機能に取り込むことはできても、ディレクトリ情報更新を即座に反映するのは難しい。グループ会社や複数拠点で個々にディレクトリサーバを運用している場合などにはさらに複雑になる。

とはいえ、認証連携はSAML連携機能を持つクラウド認証サービスが利用でき、サービスを選べば複数拠点のActive Directoryの設定を変更することなく、認証サービス上で統合して扱うことも可能だ。

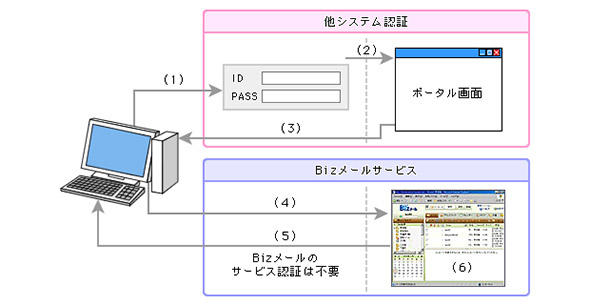

また、図7に示すように、クラウドメールサービスの側で他システムでの認証を利用して安全にメールサービスにログインできるよう、認証用共通鍵をドメインごとに発行する仕組みをとってシングルサインオンを容易に実現できるものもある。

図7 ポータル画面などからクラウドメールに自動ログインするシングルサインオン連携サービス。【共通鍵の発行】Bizメールは、各ドメインごとに認証用の共通鍵を発行。発行された共通鍵は他システム(グループウェアなど)に送付しておく。(1)他システム(グループウェアなど)認証(2)認証成功(3)他システムのポータル画面表示(4)Bizメールを選択。ユーザー認証を行った後に、認証情報と共通鍵を基にBizメールへのリンクURLを生成する(5)事前に設定済みのPre-Auth認証キーで自動認証。Bizメールは生成されたURLを検証し、正しければ新たな認証をせずにログインを許可する(6)Bizメール画面を表示(出典:NTTコミュニケーションズ)

図7 ポータル画面などからクラウドメールに自動ログインするシングルサインオン連携サービス。【共通鍵の発行】Bizメールは、各ドメインごとに認証用の共通鍵を発行。発行された共通鍵は他システム(グループウェアなど)に送付しておく。(1)他システム(グループウェアなど)認証(2)認証成功(3)他システムのポータル画面表示(4)Bizメールを選択。ユーザー認証を行った後に、認証情報と共通鍵を基にBizメールへのリンクURLを生成する(5)事前に設定済みのPre-Auth認証キーで自動認証。Bizメールは生成されたURLを検証し、正しければ新たな認証をせずにログインを許可する(6)Bizメール画面を表示(出典:NTTコミュニケーションズ)コラム:クラウドメールの準拠法にも注意

以前米国のパトリオット法に関連して、データセンターに犯罪捜査の手が入り、犯罪とは無関係のユーザーのサーバまで押収される事件があった。それ以来、クラウドサービス利用の際には、サービスがどの国の法律に準拠するのかがチェックポイントの1つとなった。例えばOffice 365は日本の国内法に準拠し、Google Appsは米国カリフォルニア州法に準拠する。問題が起きる可能性はどちらの場合にもあるが、他国の事情に左右されない方が安心ではある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 未修正のまま5年放置――1万台以上のFortiGateが今、ランサムウェアの標的に?

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 「Microsoft 365」運用のNG集 情シスから寄せられた困った、焦った事案