セキュアなIoT実現の新機軸、「LSI個体差暗号技術」とは?:5分で分かる最新キーワード解説(3/4 ページ)

従来のセキュリティチップと何が違うのか

この技術が画期的なのは、ハードウェアに記録された秘密情報を抜き取る「ハードウェア攻撃」の手法を無効化できるところにある。

例えば、2008年には欧州で使われていたICカード内の秘密情報が「リバースエンジニアリング」という手法により解読された。カードの複製に成功して、地下鉄での使用に成功したという実証の報告がある。リバースエンジニアリングは、LSIの表面から深部までを、いわばカンナで順次薄く削りとるようにして回路を露出させ、顕微鏡で電荷のありかを観察するといった手法だ。

また、LSIを破壊することなく消費電力や電磁波の放射を観測して、内部にある秘密情報を推定する「サイドチャネル攻撃」という手法も現実的に悪用される可能性が指摘される。

こうした攻撃から秘密情報を守るために、回路上を保護メッシュで覆い、破壊されたら回路を壊す仕組みや、電磁波などが計測されないように金属シールドなどで暗号プロセッサ部分を封止するような対策がとられるが、綿密な対策を施すほどLSIの構造が複雑化し、製造を難しくする上、どうしても体積が増す。

しかし、LSI内部に秘密情報が格納されていなければ、そもそもリバースエンジニアリングやサイドチャネル攻撃が目的とする対象がなく、構造上の対策も必要ない。LSIの個体差を利用する本技術の場合、秘密情報は電流が流れた瞬間にだけ現れる固有IDだ。いくら分解しても固有IDが見えることはなく、電力や電磁波などの計測でもIDを突き止めるところまではできない。もちろん回路を複写しても同じIDは生まれない。

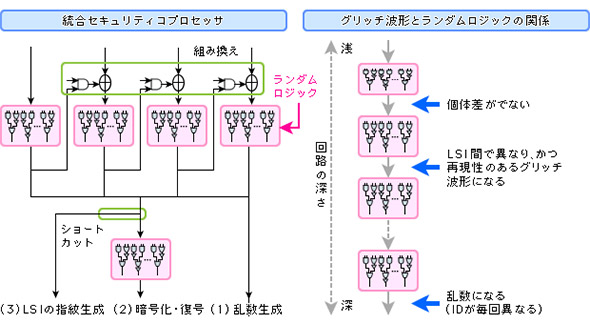

また、攻撃の中には特殊な入力信号で誤動作を引き起こして秘密情報を推定する手法もあるが、研究チームの評価試験では誤動作は全てのLSIでまったく同じパターンになったという。個別のIDを割り出すことはできないようだ。

ポイントは、固有IDがLSI内部に書き込まれているわけではなく、回路そのものが動作の都度、LSI個別に生成するところだ。暗号化回路に適用すれば、乱数生成の専用回路が不要になり、暗号化や復号の回路もシンプルにできる。

図4のように、乱数生成、暗号化と復号、LSI指紋生成の3機能を小規模なモジュールにまとめられる。試作品では15Kゲートという規模(2.1ミリ角と2.3ミリ角)でデータの暗号化と復号ができるモジュールを完成できた。

ちなみに携帯電話用のコンパクトなFPGAが5M〜10Mゲート規模だ。同じCMOS製造プロセスで一体化できるため、15Kゲートのモジュールを同一チップに搭載してもサイズがそう大きくは変わらない。

耐タンパー性のための特別な仕組みも不要で、従来のセキュリティチップを利用するのに比べ、よりコンパクトで低コスト、しかも安全性も優れた暗号機能が製品に搭載できる可能性が高い。なお、LSIの製造プロセスは最新のものでは14ナノメートルプロセスにまで微細化しているので、製品に組み込まれるときには試作品よりもずっと小さいサイズになるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 無料、GPU不要、高精度 国会図書館が作ったOCRツールを触って試す【実践レビュー】

- 大塚商会 議事録作成の負担をゼロへ 「LINE WORKS AiNote」導入で文字起こし改革

- HDDも世代交代? Microsoftがこっそり開発中の「1万年消えない不滅のディスク」:869th Lap

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- 急速に進むクラウドの「国内回帰」 ガートナーが予測

- IT資格、給与アップや転職に本当に効果がある? 読者387人に人気資格を聞いた

- 利益になるデータ、ゴミになるデータ BIツールを入れても成果が出ない4つの理由

- IT部門を縛る構造的課題の正体とは? 408人調査からひもとく負の連鎖

- 上司には教えたくない、Zoom会議中の秘密のチャットがもろバレになる方法:723rd Lap

- 「Notionを導入すべき?」3社における導入時の議論とやったこと

図4 暗号化と復号に必要な3機能の統合イメージ(出典:三菱電機)

図4 暗号化と復号に必要な3機能の統合イメージ(出典:三菱電機)