標的型攻撃への対策状況(2020年)/後編

キーマンズネット編集部は、「標的型攻撃の対策状況」に関する調査を実施した。標的型攻撃の現況を2019年と比較して紹介しつつ、標的型攻撃対策のIT活用状況などについて紹介したい。

キーマンズネットは2020年10月21日〜11月6日にわたり、「標的型攻撃の対策状況」に関する調査を実施した。「セキュリティ被害の経験」や「自社を狙った標的型攻撃の被害有無」「自社を狙った攻撃の発見有無」など企業を狙う標的型攻撃の実態を把握するための質問を展開した。その結果、全体の約半数がセキュリティ被害に遭っており、この割合は2019年から増加していることが明らかとなった。(参照:2019年の調査)

後編では標的型攻撃対策として「導入しているセキュリティ製品」や「注意喚起やトレーニングの実施有無」、対策を講じることによる「デメリット」など、標的型攻撃への対策状況や課題を把握するための質問を展開した。その結果、約8割の企業でセキュリティ教育を実施中も、3社に1社は専門人材や部門を未設置ということが明らかになった。

巧妙化する標的型攻撃、66.9%がITでの対策を実施! EDRに注目

前編で全体の半数近くが実際にセキュリティ被害に遭っていることが分かったが、後編では標的型攻撃などのリスクに対する企業のセキュリティ対策状況を紹介していこう。

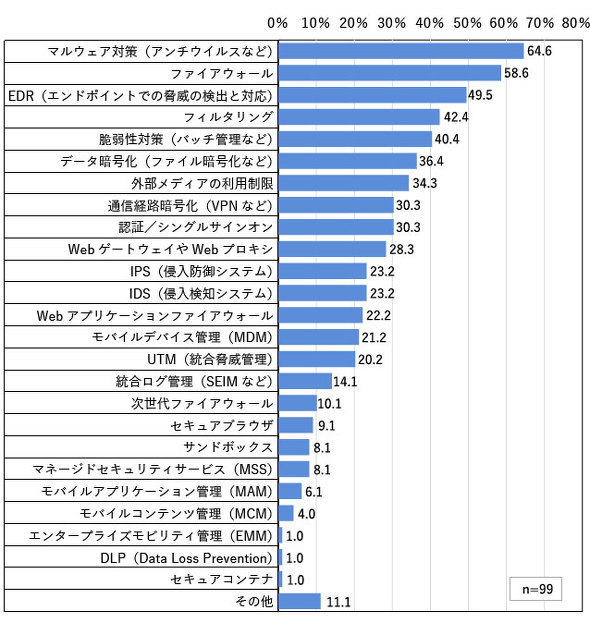

はじめに標的型攻撃への対策でIT製品を導入・活用しているかを調査したところ、全体の66.9%が導入済みで、8.8%が今後導入予定であることが分かった。具体的な導入製品群としては「マルウェア対策(アンチウイルスなど)」が64.6%と最も多く、次いで「ファイアウォール」58.6%、「EDR(エンドポイントでの脅威の検出と対応)」49.5%、「フィルタリング」42.4%、「脆弱(ぜいじゃく)性対策(バッチ管理など)」40.4%などが上位に挙がる結果となった。

ここで着目すべきは3位につけた「EDR(エンドポイントでの脅威の検出と対応)」で、2019年に行った前回調査では全体の10位にとどまったものの、この1年で大きく導入割合が増加していた。システム全体でエンドポイントの挙動を監視しながら不審な兆候の検知から解析、調査を行うEDRは、巧妙化する標的型攻撃を”水際“で防ぎきれなかった場合を想定したセキュリティ対策として注目されている。

一方で不審な兆候を検知した後の判断や実行は別途必要になるため、自社で運用をする場合は一定のスキルを持った人材の確保や育成、体制の準備が必須となる。実際にEDRを導入している方を対象に現状の運用方法を聞いたところ、20.4%と5社に1社が「ベンダーが運用」と回答しており、運用保守サービスも絡めた活用も進んでいるようだ。

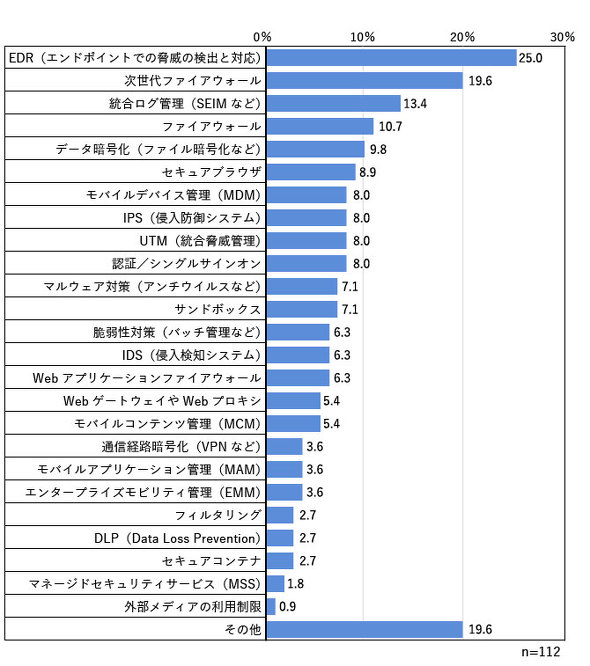

また、今後導入したいセキュリティ製品を尋ねたところ、EDRは群を抜いて1位となっていることからもその注目度の高さがうかがえる(図2)。

現場と情シス、発想の違いが対立を深める……標的型攻撃対策の現実

巧妙化し増え続ける標的型攻撃に対し企業側では対策を強化せざるを得ないが、対策を講じることでユーザー部門を中心に不満の声も出てきている。標的型攻撃対策を講じることによるデメリットをフリーコメントで聞いたところ、大きく4つの課題が見えてきた。

1つは「対策していると安心してしまい、逆に危機管理を維持することも難しくなる」「すり抜けてくるものに対する従業員個々人の警戒心が弱まる」などに見られる、対策を講じているという事実が”過信“となって従業員の軽率な行為につながっている点だ。こうした課題に「標的型攻撃対策が完璧ではないことを社内にアナウンスしている」との企業もあった通り、従業員への継続的な啓蒙(けいもう)・教育が重要になりそうだ。2つ目は「必要なメールがフィルターに引っ掛かる」や「フィルターが厳し過ぎてメールのやりとりに支障が出続けた」といった意見で、対策を強化しすぎたことで非効率な運用が発生しているといったケースだ。

これはデメリットとして3つ目にあたる「コスト」や「費用対効果」にもつながる。「怪しいメールを自動削除にしたいところだが、必要なメールまで消してしまう可能性を捨てきれないので、結局のところ目視による膨大なメールの確認を強いられるのが続いている」といったユーザーの効率を悪化させてしまった例や、「メールの誤検知、怪しいメールについての問い合わせが増加」「アップデートの人員が確保できない」など、問い合わせ先であるシステム部門の工数を圧迫するなどの報告もあった。最後に4つ目は「レスポンス悪化」を指摘する声だ。「ネットワーク、PCに負荷がかかる」「ネットワークリソースの消費によるレスポンス低下」など、対策を強化するほどネットワークや端末のリソースを消費してしまうケースもあるようで、こうした点をデメリットに挙げる方も少なくなかった。

標的型攻撃対策を含むセキュリティ対策は、有事の際に企業に及ぼす悪影響を最小限に抑えるためのコストであり普段見えにくいだけあって、こうした運用面でのデメリットと比較すると費用対効果について疑問視される対象となりやすい。ただし昨今では企業規模や業態に関係なく攻撃対象にされるケースも多く、こうしたリスクを認識した上で費用対効果を測りながら最適なセキュリティ対策を検討していくべきだろう。

3社に1社は専門人材・部門を未設置の実態

セキュリティ対策のコストや費用対効果を検討する際、重要になってくる要素の1つとして従業員のセキュリティ意識をどのように継続的に向上させていくか考える必要がある。そうすればシステム投資による対策をいくら行っても防ぎきれないリスクや、反対に運用を制限することで発生する非効率なコストを抑制することができる。

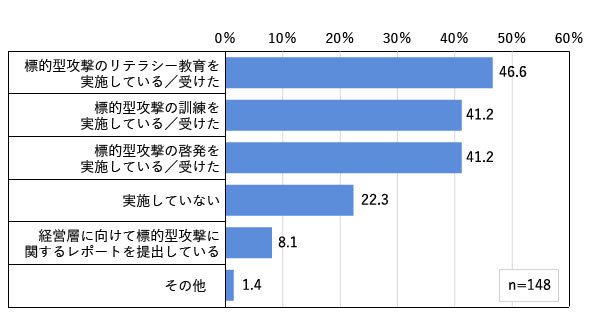

そこで現状、従業員や経営層に標的型攻撃に対する注意喚起や対策方法のレクチャー、トレーニングなどを実施しているかを調査したところ「実施していない」は22.3%にとどまり、約8割の企業で何らかのセキュリティ教育を実施していることが分かった。この割合は2019年に行った前回調査と比較して7.4ポイント増加している(図3)。

一方で「実施している」企業の中では内容に偏りが見られる。最も多かったのは「標的型攻撃のリテラシー教育を実施している」の46.6%で、巧妙化する標的型攻撃に対して継続的に意識させるための教育を行っている企業は少なくないようだ。加えて「標的型攻撃の訓練を実施している」といった少し踏み込んだ施策を実施している割合も41.2%と同程度存在する。ただしこれらは“従業員”に対する施策だ。比較すると「経営層に向けて標的型攻撃に関するレポートを提出している」は8.1%と極めて低く、取り組み企業はまだまだ少ないのが現状だ。

関連して自社のセキュリティ体制についても聞いた。最も多かったのは「専門部署も専任担当者もおらず、情報システム担当者が兼任している」33.8%で、次いで「セキュリティ対策専門の部署があり、部門長が統括している」28.4%、「専門の部署はないが、専任の担当者がいる」16.9%と続く。まとめると3社に1社はいまだセキュリティ対策を専門的に行う担当者や部門を配置していない状況だ。こうした点からも経営者などの上位層に対してこそより継続的にセキュリティ意識やリテラシーを高めていく施策が必要だと言えそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AMD初のCPUはIntelのパクリだった? それでも公認せざるを得なかった裏事情:862nd Lap

- IT資格、給与アップや転職に本当に効果がある? 読者387人に人気資格を聞いた

- ランサム対策よりも前にすることがある 調査が明かした企業の暗い現場

- 資料をリッチにする画像生成AI「Nano Banana Pro」活用法 素材探しはもう不要?

- 「一生ログイン不可」の可能性も? パスキーがパスワードより面倒な3つの理由:861st Lap

- 「身代金は対象外」日本のサイバー保険が“あえて払わない”合理的な理由とは?

- 人気のIT資格、給与アップにつながるIT資格は? 取得状況を大調査

- 【2025年12月】ChatGPT、Gemini、Claudeの企業向けプランを徹底比較 “コスパ”以外の選定ポイントにも注目

- ハックバックとは? 用語の意味や注目の背景、問題点を解説

- Googleの生成AIチャットbot「NotebookLM」を使って分かった活用アイデア これは「組織専用AIメーカー」かもしれない

図1 現在導入しているセキュリティ製品

図1 現在導入しているセキュリティ製品 図2 今後導入したいセキュリティ製品

図2 今後導入したいセキュリティ製品 図3 標的型攻撃のトレーニングなどの実施有無

図3 標的型攻撃のトレーニングなどの実施有無