テレワークで危機一髪、急ごしらえのセキュリティ対策が生む4つの盲点:テレワーク時代に取り入れたいゼロトラストセキュリティ

急ごしらえで整備したテレワーク環境をそのまま利用していては、思わぬセキュリティインシデントに見舞われることがある。専門家が、暫定的なセキュリティ対策が生む4つの盲点ついて解説する。

テレワークの普及状況と市場の変化

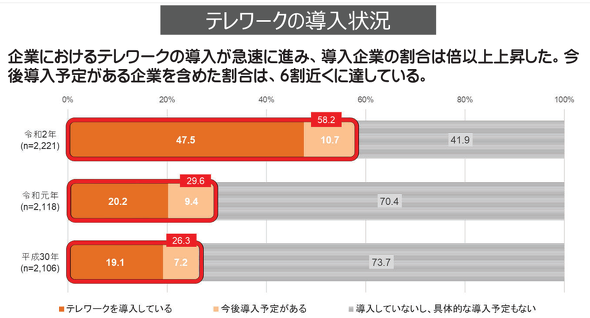

新型コロナウイルス感染症(COVID-19)がまん延してから約一年半が経過したが、日本のテレワーク普及率はどのような状況だろうか。総務省が2020年8月に6017の企業を対象に実施した「令和2年通信利用動向調査」によると、調査対象のうちテレワーク導入済みが約5割、今後導入予定が約1割であった。2019年に実施された同調査では、導入済み、導入予定を合わせても全体の約3割にしか満たず、1年でテレワークの導入率が約2倍になったと分かる。このような変化に伴い、セキュリティ市場はどう変わったのだろうか。

テレワークに必要なセキュリティ対策の一つであるエンドポイントセキュリティを例にセキュリティ市場の状況を説明する。特定非営利活動法人 日本ネットワークセキュリティ協会(JNSA)の「国内情報セキュリティ市場2020年度調査報告書」によると、「エンドポイント保護管理製品」カテゴリーの2020年度売上高見込推定値は、2019年度の売上実績推定値と比較すると約9.5%の伸び率だった。

前述のとおり、テレワークの普及率が約2倍になっているので、これに伴いテレワーク用PCなどのエンドポイントセキュリティ対策の需要も大幅に増えそうだが、現実はそうではない。

筆者は、長年企業のセキュリティ対策を支援してきた経験からこの状況に危機感を抱いている。そこで本連載は、テレワーク環境におけるセキュリティリスクとその対策としてのゼロトラストセキュリティの実践方法について取り上げる。第1回は、セキュリティの観点からオフィス環境とテレワーク環境の違いを整理するとともに、どのようなリスクが潜んでいるのかを「4つの盲点」として指摘する。

暫定的に用意されたテレワーク環境

筆者が所属する会社では、2020年1回目の緊急事態宣言下で、セキュリティルール(ポリシー)を決め、従業員に教育を実施したうえで、オフィスで利用していたPCを自宅に持ち帰ることを許可した。テレワークを推奨するにもテレワーク用PCが不足し、配布が追い付かなかったことによる特別措置だ。現在はテレワーク用PCの配布が完了し、従業員は問題なくテレワークできている。

では、世の中の他の企業はどうだろうか。われわれと同じようなやり方でまずは暫定的にテレワーク環境を用意し、その後セキュリティ対策などを整備した企業もあるだろう。オフィス用PCを自宅に持ち帰り、自宅のLANから「Google Drive」や「Microsoft 365」「Box」などのSaaS(Software as a Service)に直接アクセスしてデータをやりとりするような暫定的に導入したテレワーク環境をそのまま使い続けているケースもあるのではないだろうか。こうした企業はCOVID-19の状況次第ではテレワークをやめて出社することを基本とする考えで、あえてテレワーク環境の見直しをしないのかもしれない。

しかし、セキュリティリスクは身近に潜んでいるのだ。特にテレワーク環境はオフィス環境と違って、業務の中でテレワーク用PCを直接インターネットに接続させるケースがあり得るため、一層リスクにさらされていることを知ってほしい。

オフィス環境とテレワーク環境の違いとリスク

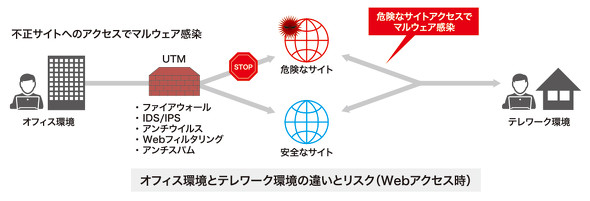

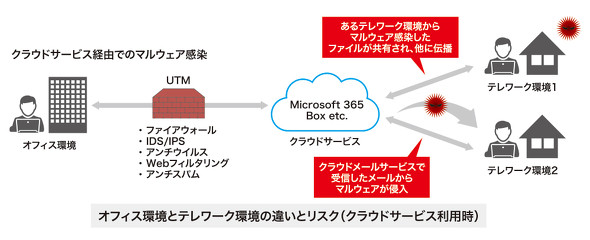

まず、サイバー攻撃について考える。オフィス用PCが接続されている社内ネットワークは、インターネットとファイアウォールで仕切られている。ファイアウォールの機能は、現在ではUTM(Unified Threat Management:統合脅威管理)という機器に含まれているが、このUTMには、下記のような多くのオプション機能がある。

- ファイアウォール

- IDS(Intrusion Detection System:不正侵入検知システム)

- IPS(Intrusion Prevention System:不正侵入防止システム)

- アンチウイルス

- Webフィルタリング

- アンチスパム

など

万が一社内ネットワークにつながるOSやアプリケーションに脆弱(ぜいじゃく)性が発見された場合でも、UTMメーカーがすぐにシグネチャ(攻撃パターンを識別するルール)を適用してIPSやIDSの機能で検知、防御する。未知のマルウェアが発見された場合もUTMメーカーが迅速に対処する。つまりオフィス用PCはUTMで守られているため、インターネットから直接的に不正侵入や未知のマルウェアの被害を受ける可能性は低いと言える。

次に、内部不正や過失について考える。オフィス用PCにUSBメモリやスマートフォンなどのデバイスを接続することを禁止している企業は多いのではないだろうか。禁止していなくてもログを取得していることを周知して、機密情報の持ち出しといった内部不正を抑止している場合もあるだろう。

オフィスでは他の従業員の目もあり、デバイスでの情報持ち出しや印刷物の持ち出しもある程度抑止される。 Webサイトやクラウドへの情報アップロード、業務に関係ない私用メールなどへの情報送信についても、UTMやメールサーバなどのフィルタリング機能で制御されていたり、ログの取得によって監視されていたりして実行は難しいだろう。

では、テレワーク用PCではどうだろうか。デバイスは社内ネットワークではなく、自宅のLANやカフェなどの公衆Wi-Fiに接続されることになる。こうした場所にはUTMやメールサーバはないため、直接インターネットに情報がさらされるリスクがある。

このリスクの高さはセキュリティの専門家である筆者も恥ずかしながら身をもって体験している。約5年前、海外製MP3プレイヤー(USBデバイス)を久しぶりに使おうとして最新のドライバソフトウェアを海外サイトからダウンロードし、インストールしたところ、私物PCのアンチウイルスソフトウェアが外部との通信を検知し警告を発した。

丸一日かけて調査した結果、Webブラウザの通信先を変更する不正な接続先変更キーがレジストリに設定されていたことが分かった。ダウンロードしたドライバソフトウェアにはフィッシングマルウェアが含まれており、そのマルウェアによってレジストリが変更され、偽サイトに誘導されそうになっていたのだ。

テレワーク環境におけるセキュリティ上の盲点

オフィス環境とテレワーク環境とでは、リスクが異なる。ここからはテレワーク環境におけるセキュリティの盲点について、幾つかのシチュエーションに分けて説明する。

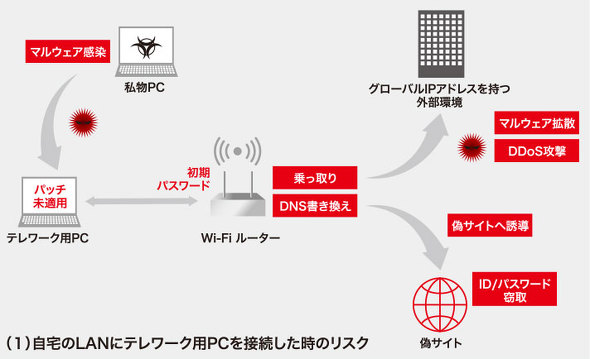

(1)自宅のLANにテレワーク用PCを接続する

私物PCがマルウェアに感染していた場合、テレワーク用PCのファイル共有に関する設定によっては、自宅のLAN経由でテレワーク用PCがマルウェアに感染する可能性がある。また、Wi-FiルーターのID/パスワードを初期設定から変更していない、または修正パッチを当てていないような場合は、Wi-Fiルーターを乗っ取られたり、攻撃に使用されたり、Wi-FiルーターのDNS(Domain Name System:ドメインとIPアドレスを対応付けて管理するシステム)情報が書き換えられて偽サイトに誘導されたりすることがある。外部からのリモートアクセスを許可している場合は、PCやデバイスを乗っ取られる可能性もある。

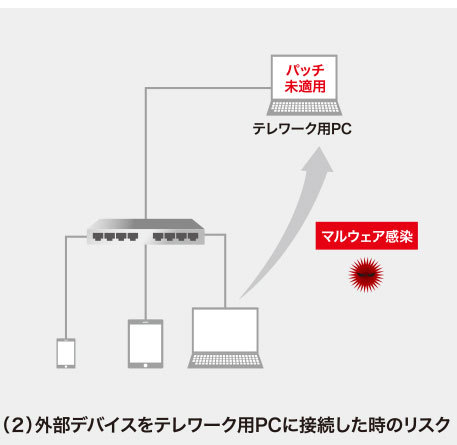

(2)外部デバイスをテレワーク用PCに接続する

最近のPCは外付けデバイス用ポートが少なく、USBやHDMIなどの外部接続用にUSBハブを接続する人も多いのではないだろうか。スマートフォンやHDD、インターネットTV(拡張モニターとして利用)などをつないでしまうと、それらのデバイス経由でマルウェアに感染するリスクがある。

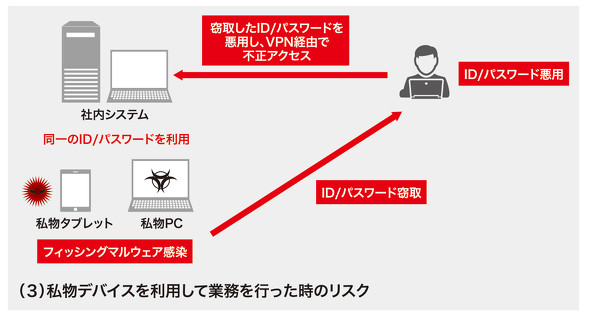

(3)私物デバイスを利用した業務

テレワークに限った話ではないが、各種情報提供サイトに会員登録し、業務に必要な情報を調べることもあるだろう。タイミングによっては、私物PCやタブレットで情報を調べることもあるかもしれない。ただ、会員サイトへのログインにVPNや業務用クラウドなどと同じID/パスワードを使用していた場合、私物デバイスがフィッシングマルウェアに感染することでID/パスワードを窃取され、社内のシステムに不正アクセスされる可能性がある。

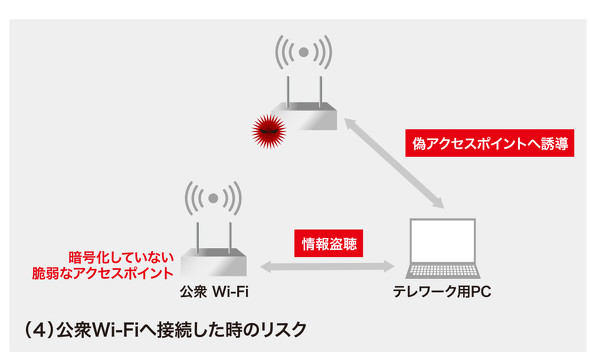

(4)公衆Wi-Fiへの接続

カフェや公共施設などに設置された無料で利用できる公衆Wi-Fiのアクセスポイントを利用して、VPNなどによる暗号通信をせずに業務を行うと、ID/パスワード、個人情報、機密情報が窃取される可能性がある。無料で利用できるWi-Fiアクセスポイントは暗号化されていないことが多く、さらにアクセスポイントを識別するためのIDは同じものを利用して設置できるため、公衆Wi-Fiを装った偽アクセスポイントが設置されることも考えられる。こうした偽アクセスポイントを利用すると、通信を傍受され情報が窃取される可能性がある。

テレワーク環境と社内ネットワークをつなぐVPN

オフィス環境とテレワーク環境の違いやリスクを中心に説明してきた。ここからは、テレワーク環境と社内ネットワークをつなぐVPNについて言及したい。2020年、VPNは下記2点で大きな話題になった。

(1)VPNサーバの脆弱(ぜいじゃく)性により、ID/パスワードなどが窃取されて不正利用された

(2)テレワークの急拡大によりVPNサーバに負荷が掛かり、社内ネットワークへのアクセスで支障が出た

実は(1)と(2)は互いに関連している。(2)のVPNサーバのキャパシティー不足を回避するために、古いVPNサーバなどを使ってVPNサーバを拡張したところ、急きょ立ち上げたVPNサーバにはセキュリティ脆弱性に対する重大なパッチが適用されておらず、攻撃の被害にあってしまったという話だ。

脆弱性が確認されたあるメーカーのVPNサーバでは、全世界で約900台(うち約1割が日本の企業・団体のもの)が攻撃の被害にあい、ID/パスワードなどの情報が流出した。その他、被害にはあわなかったものの、パッチが未適用のVPNサーバが日本で約1500台確認されている。JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)が各VPNサーバの管理者に対策を求めたが、半年経過した時点でも対策された機器は全体の8割にとどまっていた。

攻撃の被害にあってしまうことは問題だが、そもそもの問題はセキュリティパッチを当てていないことにある。管理体制や管理者のスキルなど原因はいろいろあるかもしれないが、セキュリティ対策の強化を考える場合はまずは脆弱性対策を見直してほしい。特にテレワーク、クラウドなどインターネットに直接つながる部分においては、まずは、AIの活用や自動化、アウトソーシングも含めて真剣に脆弱性対策によるセキュリティレベルの底上げを考えてほしい。これは、今、ゼロトラストセキュリティとして重要視されているセキュリティポスチャマネジメント(セキュリティ常態管理)という新しい考え方である。

情報セキュリティ監査人も問題視するテレワーク環境のセキュリティ

特定非営利活動法人 日本セキュリティ監査協会(JASA)が発表した「情報セキュリティ監査人が選ぶ2021年の情報セキュリティ十大トレンド」では、第1位に「テレワークニーズに追いつかないセキュリティ対策」、第6位に「在宅勤務のセキュリティ対策に求められる説明責任」、第8位に「在宅勤務者を踏み台にして組織を狙うフィッシング詐欺の横行」、第10位に「ニューノーマルに対応した新たな情報セキュリティ監査」が挙げられている。テレワーク環境のセキュリティが問題視されているということがお分かりいただけるだろう。

今回は、主にオフィス環境とテレワーク環境の違い、セキュリティ上の盲点について説明した。次回は、テレワークにおけるサイバー攻撃リスクと対策について詳しく説明する。

※本資料中の会社名、商品名は各社の商標、または登録商標です。

企業紹介:日立ソリューションズ

日立ソリューションズは、お客さまとの協創をベースに、最先端のデジタル技術を用いたさまざまなソリューションを提供することで、デジタルトランスフォーメーションを実現し、社会や企業が抱える課題にグローバルに対応します。そして、人々が安全にかつ安心して快適に暮らすことができ、持続的に成長可能な社会の実現に貢献していきます。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- イーサネットを1Tbpsに増速する「帯域ダブラ技術」って何?