有識者による「2022年セキュリティ動向大予測」 注目したい4重の脅威とは

悪質さを増すランサムウェアから企業のデータをどう守るか。NTT Comのセキュリティスペシャリスト3人が、2021年の振り返りや2022年の最新動向をクロストークし、コンサルタントがゼロトラストをワンストップで実現するソリューションを解説した。

NTTコミュニケーションズは2021年12月10日、ハイブリッドワーク時代のセキュリティ脅威(きょうい)とその対策のオンラインセミナー、「SASEソリューションで実現するゼロトラストセキュリティ」を開催した。

開会後のクロストークでは、竹内文孝氏(NTTコミュニケーションズ マネージド&セキュリティサービス部 セキュリティサービス部門 部門長 セキュリティエバンジェリスト)、金田直樹氏(ソリューションサービス部 オペレーションマネジメント部門 6G担当部長)、城 征司氏(ソリューションサービス部 デジタルソリューション部門4G担当課長のチーフコンサルタント)が登壇し、2021年に起こったセキュリティインシデントの振り返りと2022年に拡大が予測されるセキュリティ脅威とそのリスクについてディスカッションした。

見落としがちなゼロトラストの落とし穴

最初のテーマは、2021年セキュリティトレンドの振り返りだ。竹内氏は「2021年もランサムウェアが猛威を振るった。コロナ禍でテレワークの弱点を突いた攻撃も増え、サプライチェーンリスクが高まった印象を受けた。テレワークが浸透し、ランサムウェアが深刻化する状況下で、企業のゼロトラストへの関心が高まった」と述べた。

城氏は、「ゼロトラストには3つの落とし穴がある」と続ける。1つ目は「ゼロトラスト対策をできる単一の製品は存在しない」、2つ目は「複数の製品の優先順位を付けて導入することが難しい」、3つ目は「各ベンダーのゼロトラスト対策製品の内容にばらつきがあり、企業との間にギャップがある」だ。こうした落とし穴を回避するには、スキルと経験が必要になるが、多くの企業は社内にセキュリティ人材が少なく対応に困っているのが実情だという。

金田氏はセキュリティ運用者の視点から、「ゼロトラストの導入にはまだ時間がかかるという認識は同じ。日々の運用でしのぐという立場からは、リテラシーの向上が重要だという認識を強めている。教育も重要だが、最新の脅威インテリジェンスを用いて、顧客のエンドポイント対策に生かすことが大事だと考えている」と述べた。

2021年の振り返りを踏まえ、以降ではディスカッションの内容を基に、2022年に拡大する脅威について3者の見解を見ていく。

ゼロトラストが話題だが現実的な対策を

竹内氏は「2021年に比べて今のところ新しいものはないが、ランサムウェアや国家間の戦い、そしてニューノーマルへの対応が重要になる」と語る。ランサムウェアについては"闇市場"の活発な動きがあり、金銭目的のサイバー攻撃は続くと予想する。竹内氏は、ランサムウェアには「身代金の要求」「盗んだ情報を暴露サイトに公開する脅迫」「DDoS攻撃によるサービス停止」「企業のステークホルダーに対する情報漏えい事態の触れ込み」の4つの脅威があると語る。

城氏は、ICT環境の多様化がセキュリティ対策を複雑にしているとの見解を示す。「今や物理的にも論理的にも、ネットワークのどこを通ってどのようにアクセスしているのかが分かりにくい。今までは当たり前だった、IPアドレスによるアクセス元の特定も難しい」と述べる。

金田氏は、「ネットワークを作る段階から通信要件を把握してホワイトリスト型の運用をする必要がある。ITの運用とセキュリティ運用のバランスをとることが重要だ」と述べた。

エンドポイントのセキュリティも重要だ。城氏は「ネットワークセキュリティ対策は境界の防御からエンドポイントの防御への流れがあり、EDR(Endpoint Detection and Response)のようなセキュリティツールが出てきた。IDベースのセキュリティも進んできており、それがゼロトラストのベースになっている」と語った。

セキュリティの課題が増える中で、どのように対策を進めればいいのか。金田氏は「ログ分析管理が重要になる。また人がスキを作らないための地道な啓蒙(けいもう)も必要だ」と語る。竹内氏は、「何から始めたらいいか迷っている企業も多い。そこでサイバーハイジーン(衛生管理)をお勧めしたい。見えないものを守ることはできないので、どこに脆弱(ぜいじゃく)性が潜んでいるかなど現状を把握することが重要。経営方針に現場が連携し、セキュリティ改善のサイクルを回すことが大切だ」と語った。

城氏も、「まずは具体的な1つの脅威に対して対策を考えるべきで、ランサムウェア対策から考えていきたい。また、ゼロトラストは閉域網からの脱却とセットで考える企業も多いが、じつは閉域網はグローバルに安全なネットワークを組めるなどメリットが多いサービスだ。成長途上のゼロトラストで全てカバーせず両者を併用していくべきだ」と語った。

複数サービスで実現するゼロトラスト。ワンストップの実現は

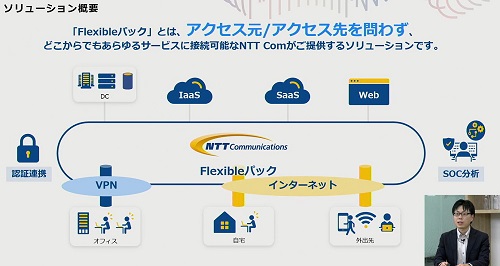

コンサルタントの一二康紘氏(ソリューションサービス部 デジタルソリューション部門4G)は、ワンストップでゼロトラストを実現するサービス「Flexibleパック」を紹介した。

一二氏は、「今後のワークスタイルはテレワークだけでなく、場所や時間にとらわれないハイブリッドワークへと変わる。多様な働き方に対応する業務環境とセキュリティが求められる」と述べる。

侵害があることを前提にしたゼロトラストセキュリティは注目を集めるが課題も多い。「ゼロトラストとは概念とアイデアの集合体であり、実装と運用は企業側が決めなければいけない。ゼロトラストは単品の製品ではなく、複数のサービスを組み合わせなければ実現しない。既存のネットワーク環境をベースに考えるのは非常に難しい」(一二氏)

個別の検証なしでセキュリティが確保できる「Flexibleパック」は、「閉域インターコネクト基盤」「リモートアクセス」「インターネットゲートウェイ」の3つの機能を組み合わせたサービスだ。利用者が閉域VPNとインターネット経由のどちらでも接続でき、社内データセンターやIaaS、SaaSなどとセキュアに接続する。ログデータはSOC(Security Operation Center)と連携され監視と分析が可能だ。

一二氏は、「Flexibleパックは、既存の閉域網も活用してゼロトラスト環境を構築したい、セキュアなテレワーク環境を実現したい、認証連携もしたいといったお客さまの声を反映したソリューション」と語った。

ランサムウェアはばらまき型だけでなく標的型の対応も必要

ラインサムウェアの最新事例とその対策について、コンサルタントの中村勇介氏(ソリューションサービス部 デジタルソリューション部門4G 主査)が説明した。

ランサムウェアによる被害は年々増加し、攻撃対象は生産現場や企業の財務会計、医療現場など、多岐にわたる。「医療機関が被害を受けた例では、患者の受け入れができなくなるなど社会に甚大な影響が出た」(中村氏)

昨今のランサムウェア攻撃の特徴として、暗号化だけでなく情報漏えいにもつながるなど、多重の被害を生み悪質化をしているという。中村氏は、「ランサムウェアはばらまき型ではなく、ターゲットを絞った標的型攻撃の要素も含まれる。それを踏まえた対策が重要になる」と述べる。

攻撃者は脆弱性を見つけて企業に侵入し社内の端末をランサムウェアに感染させる。攻撃は終わらず、侵入したネットワーク内で特権IDを不正に取得し、重要データにやすやすとアクセスし、社外にある攻撃者のC&Cサーバに重要な情報を送信する。中村氏は「ここまでいくと手遅れに近い。対策は侵入から社内の不正アクセスに至る段階での防御が重要になる」と語る。

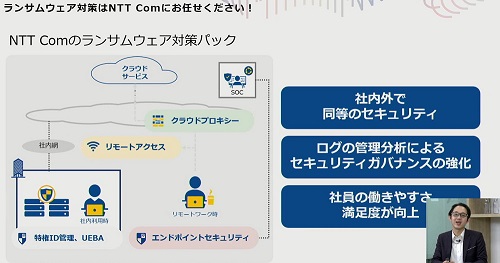

中村氏は3つのランサムウェア対策を挙げた。1つ目は「感染を回避するための入口対策」、2つ目は「万一侵入を許した後の事後の封じ込め対策」、3つ目は「社内ネットワーク内を自由に移動させない内部対策」だ。

入口対策は、プロキシやアンチウイルスソフトを使って侵入の防止や駆除をする。事後対策は、プロキシとEDRをSOCと連携して分析し、検知と対処を自動化して運用負担を減らす。内部対策は、特権IDを守るソリューションの活用だ。特権ID管理はもともと内部監査向けのサービスだが、外部からの攻撃対策にも使うケースが増えているそうだ。

中村氏は「ランサムウェアは身代金の要求だけでなく、情報漏えいも含んだ2重、3重の攻撃を仕掛るようになった。NTTコミュニケーションズは、多層の対策をワンストップで提供し、企業のデータを守りたい」と述べた。

関連記事

マカフィーが発表、2021年10大セキュリティ事件ランキング 年内のうちに傾向と対策を

マカフィーが発表、2021年10大セキュリティ事件ランキング 年内のうちに傾向と対策を

McAfee Enterpriseが発表した2021年の10大セキュリティ事件ランキングから、2021年のサイバー攻撃の傾向を読み解き、今後必要な対策を解説する。 悲鳴を上げるプロキシ、今こそ検討したい「クラウドSWG」って?

悲鳴を上げるプロキシ、今こそ検討したい「クラウドSWG」って?

新たな働き方に合わせた企業のネットワーク環境が必要になる中で、企業内に設置してきたプロキシから脱却し、Webフィルタリングをはじめゲートウェイセキュリティとしての豊富な機能を提供するクラウドSWG(Secure Web Gateway)へのニーズが高まっている。そんなクラウドSWGの実態に迫る。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 国際競争力を手にするには、危機感を持ってDXに取り組む必要がある――ペガジャパン副社長の木村氏に聞く