悲鳴を上げるプロキシ、今こそ検討したい「クラウドSWG」って?

新たな働き方に合わせた企業のネットワーク環境が必要になる中で、企業内に設置してきたプロキシから脱却し、Webフィルタリングをはじめゲートウェイセキュリティとしての豊富な機能を提供するクラウドSWG(Secure Web Gateway)へのニーズが高まっている。そんなクラウドSWGの実態に迫る。

クラウドSWGがなぜ求められているのか

世界規模で感染拡大が続く新型コロナウイルス感染症(COVID-19)の影響もあり、この1年で働く環境は大きく様変わりした。特にテレワークが広く普及し、従来オンプレミスで構築されてきた業務基盤をIaaS(Infrastructure as a Service)やSaaS(Software as a Service)などのクラウド環境へ移行する企業が増えた。

テレワークを含めたリモート環境であっても業務が継続できる仕組みづくりに向けて、社内の情報資産へ安全にアクセスできるようプロキシやVPN環境を強化し、ライセンスの追加やネットワーク環境の増強などを行った企業も少なくないはずだ。ただし、回線の帯域逼迫や社内に設置されたプロキシのパフォーマンス不足などが露呈し、結果としてアクセス遅延を招いてしまう企業も増えた。

そこで多くの企業が検討するのが、自宅やリモートアクセス先からVPNを経由せずにクラウドアプリケーションに直接アクセスするローカルブレイクアウトだ。社内の環境を経由せず、業務基盤のあるクラウド環境へ直接アクセスさせることで、VPNの利用頻度を減らし、帯域不足が解消できる。アクセスの分散によってVPN装置が単一障害点とならなくなるため、業務継続においても大きなメリットが享受できる。

その際には、従来社内にあったプロキシ環境をクラウドに移行し、マルウェア検知やフィルタリングといったセキュリティ対策をクラウド側のゲートウェイでできる環境整備が必要だ。そこで選択肢となってくるのが、クラウドプロキシと呼ばれるもの。これまでも、社内でプロキシ機能を持ったアプライアンスタイプのSWG(Secure Web Gateway)が多く採用されるが、このSWGの機能をクラウドサービスとして提供するのが、今回のテーマとなるクラウドSWGだ。

SWGとSASE、ゼロトラストの関係

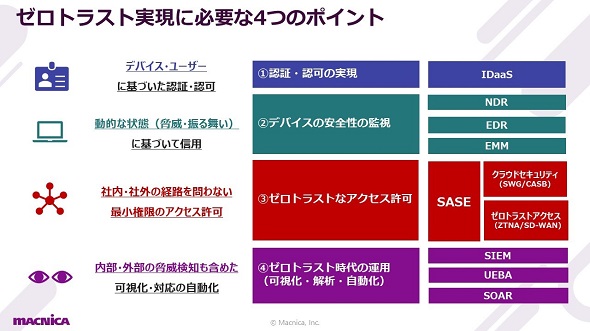

このクラウドSWGは、最近注目のSASE(Secure Access Service Edge)と呼ばれるフレームワークに含まれる。SASEはガートナーが提唱するもので、テレワーク環境に必要なネットワークおよびセキュリティ機能を内包したコンポーネントの集まりだ。SD-WANをはじめとしたネットワーク機能とともに、クラウドSWGやCASB(Cloud Access Security Broker)を含めたセキュリティ機能を「as a Service」として利用できる。いわば、ネットワークとセキュリティをエッジとしてのクラウドに統合し、集中管理するフレームワークだ。このSASEは、認証をベースに“何も信用しないこと”を念頭にセキュリティ環境を考える“ゼロトラスト”の概念に適したソリューションと言える。

このゼロトラストは、企業におけるセキュリティ対策を考えていく上で重要な概念として認知されつつある。このゼロトラストを前提とした具体的なソリューションとして、SASEを取り入れていくことが、今後企業におけるセキュリティ対策として求められてくるはずだ。その意味でも、クラウドSWGを選択する際には複数のコンポ―ネントを柔軟に連携させるSASEへの拡張も視野に入れて選択していくことが重要となってくる。

SASEを意識したクラウドSWGが持つ機能とは

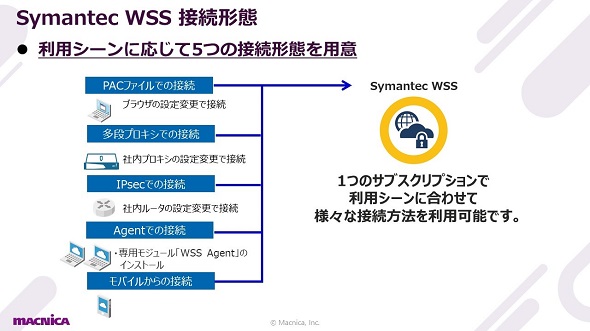

クラウドSWGは、テレワーク含めて従業員のインターネットアクセスのトラフィックを集約し、可視化しながらセキュリティ機能を使って制御するためのソリューションだ。従来は社内に設置されていたプロキシの置き換え、もしくは多段プロキシとして既存プロキシと併用する。

実際にサービスを利用する際には、クライアント側にクラウドSWGのエージェントを展開するケースもあれば、サービス側が提供するPAC(Proxy Auto-Configuration)ファイルを用いてサービス側に通信を向けていくケースなど、社内の環境に応じた実装方法が選択できる。導入済みのプロキシを生かす場合は、多段プロキシ構成で導入済みのプロキシからクラウドSWG側に通信を向けていくことになる。

Webフィルタリングを含めたプロキシ機能

クラウドSWGには、クライアント上のWebブラウザに代わってインターネットアクセスするプロキシ機能が備わっており、外部のWebサービスに対してIPアドレスを秘匿し、匿名性が確保できる。また、アクセスさせたくないWebサービスへの通信を遮断するブラックリストや、特定のWebサービスだけにアクセスさせるホワイトリストなどを駆使し、アクセス制御をすることが可能なWebフィルタリングの機能も備わっている。社内で利用するSaaSなどのクラウドサービスを登録しておくことで、社内的にリスクが高いと判断したSaaSへのアクセスがブロックできる。

ただし、アクセス制御したいSaaSのトップレベルドメインだけを登録していても、CDN(Content Delivery Network)を経由してユーザー体験の最適化を図るようなサービスや、APIを経由して他のクラウドサービスと連携させている場合は、トップレベルドメインだけではアクセス制御が難しいケースもある。その場合、SaaSが提供するサービスのセキュリティ状況が的確に判断できるCASBなどと連携させ、同じドメイン配下であっても詳細にアクセス可否が判断できるような環境づくりが求められる。

SSL可視化機能

SaaSをはじめとした各種Webサービスでは、常時SSL化に対応したものが多く、暗号化された通信であるがゆえにゲートウェイ側で中身を的確に判断することが難しい。そこで、クラウドSWGにはSSLを復号して通信の中身を判断し、アプリケーション制御を可能にするSSL可視化機能が備わっている。

最近では、SSLを用いた暗号化の特性を悪用した標的型攻撃が増えており、外部のC&Cサーバとの通信にもSSL通信をするケースがある。新たな脅威へ対応するためにも、SSLを復号した上で可視化する機能が必要だ。近年は暗号化するための暗号鍵が長くなっており、通常のRSA暗号では2048bitほどだが、なかには4049bitのものも存在するほどだ。鍵長が大きくなれば復号する際に負荷がかかるため、オンプレミスのプロキシを増強せざるを得ないケースも出てきている。クラウドサービスだけにコンピューティングリソースが柔軟に確保できるクラウドSWGであれば、自社で処理能能力を増強せずともSSLの可視化が可能になる点は大きなメリットだろう。

アンチウイルス機能

外部のWebサービスからマルウェアが含まれたWebページや実行ファイルがダウンロードされる場合に備えて、ゲートウェイとしてのクラウドSWGにはアンチウイルス機能が実装されている。実際の通信に対してスキャンを実施することで、境界防御を図るためのウイルスチェックが可能だ。また、実行ファイルなどを閉域的な環境で動かした上で安全性を確認するサンドボックス機能などが備わっているケースもある。

なお、クライアントPC上でも、パターンファイルなどを軸にマルウェアをチェックするアンチウイルスソフトウェアや常時監視して不審な挙動を検知するEDR(Endpoint Detection and Response)を導入しておくことは重要だ。

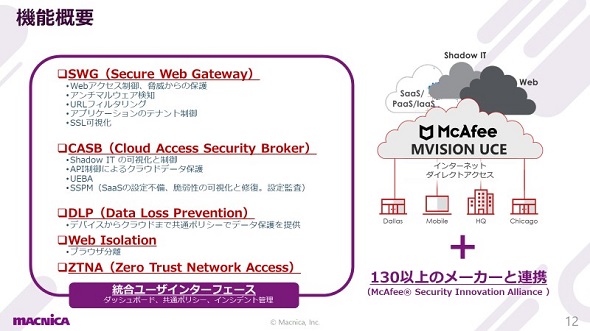

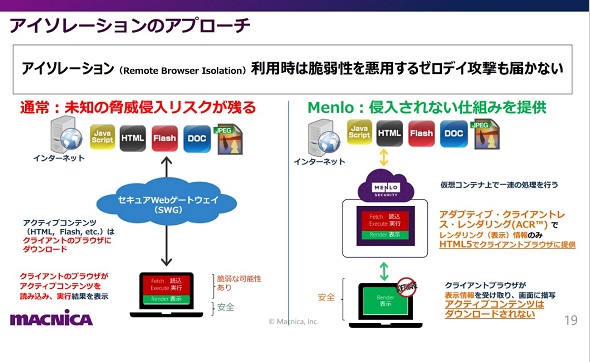

基本的な機能以外にも、クラウドSWGを提供するベンダーごとにさまざまな機能が拡充された。具体的には、ファイアウォール機能をはじめ、個人情報やクレジットカード情報などが持つ特定のパターンを判断した上でデータの持ち出しやコピーが検知、ブロックできるDLP(Data Loss Prevention)機能、そしてクラウド利用状況の可視化や制御することで一貫性のあるポリシーが適用できるCASB機能などもクラウドSWGのライセンスの一部として提供されるケースもある。また、アクセスしたWeb上のコンテンツをサービス側で読み込み、レンダリング情報だけを表示して無害化するWebアイソレーション機能(RBI:Remote browser isolation)を持つものもある。

最近では、「Microsoft 365」などを個人で利用する人も増えたことから、法人アカウントとは区別して管理、制御していく必要がある。この個人利用のアカウントを制御するような機能もクラウドSWGに実装されてきている。

クラウドSWG、どう選ぶの?

最近のテレワーク環境への対応に向けて既存プロキシをクラウドSWGに切り替える際、どんな観点でサービスを見ていくべきだろうか。

SASEを意識しながら将来的な拡張性を考慮したい

前述した通り、最近ではゼロトラストを意識して複数のコンポーネントを組み合わせたSASEフレームワークが注目されている。全てのコンポーネントを導入することはすぐには難しいものの、いずれはSASEを意識した環境づくりが必要になってくるはずだ。今後もクラウド利活用が加速していくことが想定されることも考えると、クラウドセキュリティ機能の拡充へ柔軟に対応できるソリューションが望ましい。

今回のクラウドSWGをはじめ、CASBやZTNA(Zero Trust Network Access)/VPN、ファイアウォールなどのセキュリティネットワークをきちんと網羅し、SD-WANやCDNなどネットワークサービスを組み合わせることで実現するSASEへの将来的な展開を念頭に、クラウドSWGのあるべき姿からソリューションを選択したい。

機能の○×にはご注意を

クラウドSWGはセキュリティゲートウェイとしてベンダーごとにさまざまな機能が実装されており、多くのソリューションで必要な機能が実装されている。そのため、各サービスを比較すると、オプションも含めて比較することが難しいソリューションとなりつつある。そこで、各サービスの強みをそれぞれ理解した上で、ソリューションを見極めていくことが必要だ。

一例をあげると、McAfeeはCASBを中心としたクラウドセキュリティに強みを持っており、IaaSなどの設定ミスによるセキュリティリスクを回避するポスチャ―管理(CSPM:Cloud Security Posture Management)などの機能も充実している。旧シマンテック製品を提供するBroadcomでは、オンプレミスのプロキシとして高いシェアを持つBlueCoat ProxySG内の設定情報をクラウドSWGに展開しやすく、ライセンス体系もオンプレミスとクラウドを意識する際にはメリットが大きい。

Menlo Securityでは、もともとWebアイソレーションに関連した分離、無害化技術に関する特許を数多く持っており、従来のような検知精度を前提としたセキュリティ対策とは異なるアプローチでセキュリティリスクに対応することが可能になる。官公庁や金融機関など無害化技術を必要とする業界に強みを持っており、エンタープライズ企業にもRBI機能が高く評価されている。

さまざまな機能が付加されているクラウドSWGだけに、各ベンダーの出自を見極めていくことでその強みも見えてくるはずだ。

ライセンスを積み上げていくことで判断すべし

多くの機能が実装されるクラウドSWGは、提供サービスによってライセンス体系が異なり、自社に必要な機能がオプションで提供されるケースもあるため、必要な機能を見極めた上でコストを判断していくことが必要だ。

カバー範囲が非常に広いソリューションであっても、ライセンス体系が複雑になってしまい、結果として大幅な費用増につながってしまうこともある。もちろん、ゼロトラストを意識したSASEというフレームワークへ展開しやすくなる面もあるが、できる限りライセンス体系がシンプルな方が利用しやすいことは間違いないだろう。

アクセス制御の要となるゲートウェイに求められる障害への対応

クラウドSWGは、ゲートウェイセキュリティとして業務環境にアクセスするための基盤となってくる。その意味では、万一の障害時にアクセスできなくなると、業務自体が停滞してしまうリスクが出てくる。クラウドSWG側で災害対策がどのように行われているのか、速度遅延に備えた環境が十分に考慮されているかといった視点も見逃せない部分だろう。

実際には、クラウドSWGがサービスとして稼働する環境は、「Amazon Web Services」(AWS)や「Google Cloud Platform」(GCP)、「Microsoft Azure」といった広く利用されるクラウド基盤上であることが多い。公開されていないケースもあるが、どの基盤上で動くかによって稼働環境が異なってくることもあり、万一の障害に備えた対策に十分配慮したい。

なお、クラウドSWGを経由して業務基盤として利用するクラウドサービスなどになるため、業務分析やインシデント発生時の解析に役立つ有用なログが蓄積されることになる。サービス側で蓄積されるログ保管期間を意識しながら、自社でどう活用するのかについてもしっかりと考えておきたいところだ。

パートナーを頼る選択肢も忘れない

SASEへの展開も含めたいちコンポーネントとしてどう位置付けていくのかという視点で考えれば、セキュリティ人材が不足する現状だからこそ、パートナーの存在が重要になってくる。特にクラウドSWGの多くは海外ベンダーのソリューションが中心で、高度な技術が必要なエンジニアサポートが求められる場面では、直接海外エンジニアとやりとりしていくことも必要だ。

クラウドSWGに限った話ではないが、機能として備わることと実際に運用に乗せていけるかどうかは別だ。特にクラウドセキュリティへの対策が可能になるクラウドSWGでは、長年運用してきたオンプレミスのプロキシとともに、新たなテクノロジーが随時実装されるクラウドアプリケーション双方に長けたナレッジが求められてくる。

その意味でも、自社の人的リソースの状況を把握した上で、クラウドSWG含めたクラウドセキュリティ全般をサポートするパートナーの存在も意識したい。

関連記事

ゼロトラスト、ZTA、SASE、CARTA、リーントラスト……各セキュリティ用語の概要と違い(1)

ゼロトラスト、ZTA、SASE、CARTA、リーントラスト……各セキュリティ用語の概要と違い(1)

従来の境界型防御では対策しきれないリスクの増大を受け、新しいセキュリティの概念やフレームワークが提唱されている。ゼロトラストとリーントラストの違いやZTAとSASE、CARTAの概要を3回に分けて解説する。 設定ミスってなぜ起こる? クラウド時代に「ポスチャ―管理」が必要なワケ

設定ミスってなぜ起こる? クラウド時代に「ポスチャ―管理」が必要なワケ

大規模な情報流出インシデントにつながる、クラウド環境での設定ミス。そのようなインシデントが発生する背景とともに、設定ミスを回避するための「ポスチャ―管理」ソリューション(CSPM)の基本を解説する。 場当たり的な投資が現実か 情報セキュリティ実態調査

場当たり的な投資が現実か 情報セキュリティ実態調査

IaaSやSaaSといったクラウドサービスの利活用が進み、情報セキュリティ対策にも新たな環境整備が求められている。企業における情報セキュリティ対策動向が気になるところだ。今回は、企業における情報セキュリティ対策の実態について概観していきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 現場に聞いた、すぐマネできる「M365 Copilot」と「Copilot関数」を使いつくす仕事術

- やる気のない「ゾンビ社員」が会社をダメにする、対処法は?

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap