7割の企業が脆弱性を放置 Windows FUなど更新パッチ適用の先延ばしは重大なリスクに

Windows OSの活用に更新パッチの適切なタイミングでの適用は不可欠だ。しかし、タニウムの調査では多くの企業が適用できていないことが明らかとなった。そのことがどのようなセキュリティリスクにつながるのか、最新のApache Log4J問題などを含め"脆弱性対策の最初の一歩"について専門家が語る。

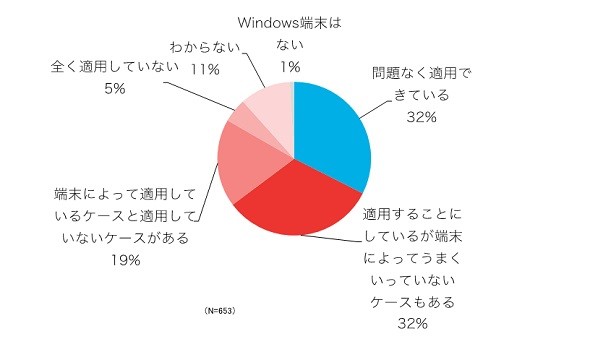

「Windows 10」「Windows 11」の活用において、機能更新プログラム(Feature Updates、以下FU)を適切なタイミングで適用することが重要です。しかし、タニウムが2021年12月に発表した調査「国内におけるサイバー・ハイジーン(衛生管理)に関する調査結果」(注1)では、FUを「問題なく適用できている」とした回答者は全体の32%にとどまり、タイムリーに脆弱(ぜいじゃく)性対応をできている企業は全体の15%でした。既知の脆弱性の放置は、悪意ある攻撃を自ら招いているようなもので、看過してはいけません。本稿では、OSレベルの脆弱性が放置されたままの現状に対し、その背景や対応策であるサイバーハイジーンの重要性について解説します。

著者プロフィール

齊藤 純哉 Junya Saito タニウム合同会社 マーケティング本部長 Tanium 北アジア マーケティングヘッド

タニウム合同会社にてマーケティング本部長として日本を含む北アジア地域の広報・マーケティング・インサイドセールス部門を管掌。マーケティング本部長以前は、パートナー・アライアンス営業本部長としてパートナープログラムの開発、パートナーリクルーティング(5社→20社超)ならびに組織作りに従事。前職ヴイエムウェア社では、アジア太平洋地域のグローバルアカウント部門の営業本部長や同地域の製造営業部門長、大手企業を始めとしたストラテジックパートナー部門の統括部長等を歴任。2012年にはグローバルのSales Rep of the Yearを CEO/COOより受賞。さまざまな指導的立場で10年以上の経験を持つ熟練したビジネスリーダー。

(注1)「国内におけるサイバー・ハイジーン(衛生管理)に関する調査結果」国内の従業員1000人以上を抱える大企業・官公庁等組織のサイバーセキュリティ意思決定者に対して実施したもの、有効回答数653件。

なぜNデイ脆弱性の放置は危険? ダークウェブでの悪用ツール売買も

なぜ脆弱性の放置が危険かを改めて解説します。脆弱性とは、コンピュータやソフトウェアのプログラムにおける不具合や設計上のミス、開発者が意図しない方法での使用などによって発生するセキュリティ上の欠陥を指します。俗にセキュリティホールとも呼ばれ、不正アクセスやマルウェアなど悪意のある攻撃に利用されています。国内の例を見ても、上場企業の情報漏えい事件や公立病院のランサムウェア感染で業務が完全停止するといった事案が多数発生しています。脆弱性の放置は、攻撃者に対して組織内ネットワークのドアを開放しているような状態で、実際に発生するセキュリティ事案の大半が既知の脆弱性に起因しています。

脆弱性対策は企業として真っ先に対応をすべき施策です。IPA(情報処理機構)は2015年以来、情報セキュリティ対策の基本の第一項目として、脆弱性を解消し攻撃によるリスクを低減するためにソフトウェアを更新するよう呼びかけています。脆弱性攻撃によって発生する事業上のリスクは情報漏えいに加え、データの改ざん、データの暗号化(ランサムウェア等の被害)、機密情報の盗難、生産ラインの停止など、その影響は計り知れません。脆弱性を「ゼロデイ脆弱性」と「Nデイ脆弱性」の大きく2つに分類し解説します。

ゼロデイ脆弱性とは、脆弱性が公表された後ソフトウェアの提供者から修正パッチ(修正用プログラム)が提供されるまでの比較的短期間における脆弱性を指します。WindowsやLinuxといったOSを例にすると、修正パッチのリリースと同時に脆弱性が公表されることもあります。また、メーカーから公表されていない脆弱性を発見するには相当な技術力が必要とされます。

Nデイ脆弱性とは、ソフトウェアの提供者による“修正パッチなどの提供後”に存在する脆弱性を指します。当該ソフトウェアを使用するユーザーの環境で、何かしらの理由でパッチが適用されず、既知の脆弱性がシステム環境に内在している状況です。期間は組織によって違いますが、調査結果ではこのNデイ脆弱性が大きな課題であることが明らかとなりました。

かつては「クラッカー(悪意を持ったハッカー)自身がその技術力を証明するために攻撃する」という愉快犯的な犯行が多く、ゼロデイ攻撃の危険性が声高に叫ばれていました。しかし、サイバー攻撃の目的は金銭取得や政治面での打撃などにすり替わりました。ゼロデイ脆弱性よりも容易に攻撃可能なNデイ脆弱性は、攻撃者にとって格好の材料となっています。

インターネット犯罪の温床となっている「ダークウェブ」では、Nデイ脆弱性を悪用するツールの売買もされています。ゼロデイ攻撃をできるような高度なスキルがなくとも組織に対して攻撃できるというのも、Nデイ脆弱性の怖さの一つです。

FUだけでなくセキュリティパッチ適用にも課題、国内企業の更新パッチ適用状況

本調査では、業界を問わず最も利用されているプラットフォームであるWindows OSのパッチ適用状況について尋ねました。MicrosoftはWindows 11を2021年10月にリリースしましたが、各調査機関が発表している使用バージョン調査結果では多くのユーザーが引き続きWindows 10を継続利用しているため、現在最も多く使用される汎用OSであるWindows 10を中心に解説します。

Windows 10の過去のOSとの大きな違いは、更新プログラムのリリースサイクルです。従来、数年に一度大きなメジャーバージョンアップがあり、その都度エンドユーザーが有償で新しいバージョンを購入、アップグレードを検討するという流れでした。このアップデートサイクルならびに設計思想がWindows 10では大きく変更され、年に複数回(当初は年に3回、直近までは年に2回)機能更新プログラム(Feature Updates、FU)をリリースし、ユーザーにアップデートを促すというアジャイル開発方式へと変わりました。これをMicrosoftは「Semi-Annual Channel」(SAC)と呼び、Windows ServerもこのSACに寄せ、Windows 10のリリースにあわせ同じOSビルドで構成されたServer Coreがリリースされてきました。本調査では、Windows 10にFUを「問題なく適用できている」と答えた回答者は全体の32%しかいませんでした。つまり約7割の組織はOSレベルにおけるNデイ脆弱性が放置されている状況とも言えます。

FUを適切に適用するには複数の課題があります。当社の顧客から聞き取った代表的な課題は以下の4点です。

- ネットワーク負荷が大きい(1回の更新ごとに4〜5GBの配信)ことによる帯域の逼迫

- テレワークが広がったことによるLAN外端末の管理手法が未確立

- FUの適用を試みても実際にアップグレード成否の正確な確認ができない

- 勤務時間中にFUを適用すると従業員への業務影響(PC作業停止)が発生

こういった課題があるとはいえ、FUを適用しないということは、Microsoftによって公にされた脆弱性を企業内システムに放置している状況に他なりません。

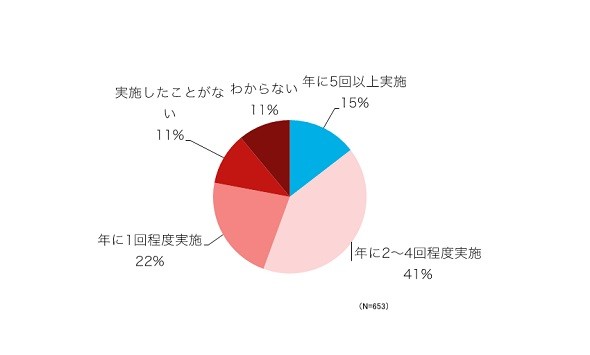

Microsoftは、FUだけでなく月次でセキュリティ更新プログラムも配布しています。「セキュリティパッチこそ脆弱性対策の要であり、FUは機能拡張に主眼をおいたリリースだ」という見立てもあります。本調査では、個別のセキュリティパッチ適用を含めた脆弱性対応の頻度も確認しました(図3)。

調査結果によると、3割以上の企業は年に1回以下しか脆弱性対応を実施しておらず、脆弱性が中長期的に放置されています。加えて、Windows 10のFUのリリースが今後年に1回(次回アップデートは2022年後半の予定)へと変更されれば、セキュリティ更新プログラムをはじめとしたパッチのタイムリーな適用はシステム管理の観点でも死活問題になってきます。

難化する脆弱性対策への対応策

ここからはセキュリティトレンドを確認し、具体的な対策案についてまとめます。

2021年5月に米国のジョー・バイデン大統領が発令した「国家のサイバーセキュリティ向上に関する大統領令」は、Solar Windsの大規模な情報漏えい事件やColonial Pipelineへのサイバー攻撃を受けたものです。大統領令の中で注目すべきは、製品の納入者に対してSBOM(Software Bill of Materials、ソフトウェア部品表)を購入者に提供、あるいはWeb上で公表することを義務付けている点です。SBOMとは商用ソフトウェアそのものではなく、その構成部品である各種コンポーネントを一覧化したものを指します。IoTをはじめとしたOSS(オープンソフトウェア)を積極的に利用する領域が発展する中で、それらの脆弱性を明確に管理することが世界的にも大きな課題です。2020年12月には管理標準として「ISO/IEC 5230」が登録されました。

SBOMの重要性はIoTに限ったことではありません。2021年12月にはオープンソースのJavaロギングライブラリであるLog4Jの深刻な脆弱性が発見されました。Log4Jは単体のソフトウェアではなく、汎用的に利用されるアプリケーション、サービスのバックエンドでログを記録するために利用されるライブラリで、従来のIT資産管理ツールでの発見は極めて難しく、SBOM管理ができていないと発見できないソフトウェア部品です。

難化する脆弱性管理業務への対応として「サイバーハイジーン」の徹底が重要となります。米国国土安全保障省(CISA)やカナダのサイバーインシデントレスポンスチーム(CCIRC)によれば、サイバーハイジーンを徹底することで85%のセキュリティインシデントの発生を防ぐことができると実証されています。サイバーハイジーンとは、文字通りデジタルの衛生管理で、社内のIT環境や個人のPCなどを健全な状態に保つことを組織や各従業員一人一人に推奨し、セキュリティ意識を向上する取り組みです。従来のIT資産管理やセキュリティ運用が違う点は、大きく次の3点となります。

- 自宅を含む全拠点の全端末を可視化、把握できること

- 全端末のSBOMレベルにおける情報、状況をリアルタイムに監視できること

- 全端末に対してSBOMレベルで管理できること(脆弱性対応、ソフトウェア更新、その成否の確認ができること)

従来のIT資産管理製品では、商用アプリケーションレベルの管理はできても、SBOMレベルの管理は不可能でした。Windows FUのような大規模ファイルをインターネット越しで配布するといったテレワーク環境におけるソフトウェア管理も不得意です。Log4Jのように商用アプリケーションだけではなく内製アプリケーションにも幅広く利用されている可能性のあるコンポーネントの脆弱性は、一般的な脆弱性管理ソフトウェアでは追跡しようがありません。

アンチウイルスソフトやEPP(Endpoint Protection Platform)、EDR(Endpoint Detection and Response:エンドポイントでの検出と対応)といったマルウェア感染を前提とする「事後対応型セキュリティ」は症状を自覚してから対応するもので、症状の発生を未然に防ぐことはできません。発生した症状が致命的な場合、対症療法だけでは間に合わないというのは容易に想像可能でしょう。感染予防(ハイジーン)こそがこれらウイルスからの影響を最小化する術です。サイバーハイジーンは費用対効果も大きく、Ponemon Researchは予防的なセキュリティがもたらすコスト削減効果を4億6千万円と試算しています。

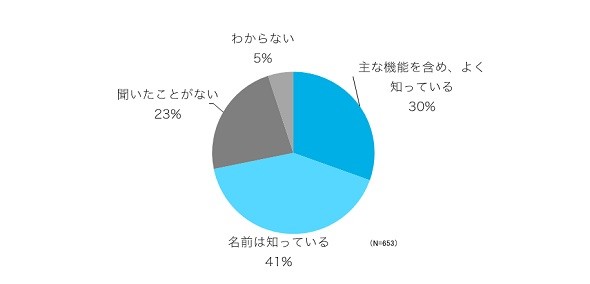

調査では、国内におけるサイバーハイジーンの認知度の向上は明らかになりましたが、具体的な内容も把握できている割合は3割程度にとどまっています。

サイバーハイジーンの実装効果は、脆弱性対応にかかる時間の短縮だけでなく、リスクの大幅な低減にもつながります。結果として、インデント発生時の被害範囲の最小化とコストの低減も可能です。参考までにTaniumを活用いただいている顧客事例を紹介します(図5)。

現在多くの企業がDX(デジタルトランスフォーメーション)を標ぼうし、日常生活でもIoT機器を活用する機会は格段に増えました。DX/IoT全盛の時代においてセキュリティ運用も今まで通りで十分ということありません。予防的対策であるサイバーハイジーンこそ、時代の変化にも柔軟に追随可能なセキュリティ対策となるでしょう。これを機に従来のセキュリティ対策の見直しとサイバーハイジーンの導入を検討してください。

関連記事

社内派閥の“ヤバい事情”をメールで誤送信……2021年セキュリティ反省会

社内派閥の“ヤバい事情”をメールで誤送信……2021年セキュリティ反省会

キーマンズネット会員678人を対象に「勤務先のセキュリティ対策状況」を調査した。読者からは標的型攻撃の経験談の他、「従業員が勝ってにPCのSSIDを変えた」などセキュリティにまつわる“トンデモ”エピソードが数多く寄せられた。 有識者による「2022年セキュリティ動向大予測」 注目したい4重の脅威とは

有識者による「2022年セキュリティ動向大予測」 注目したい4重の脅威とは

悪質さを増すランサムウェアから企業のデータをどう守るか。NTT Comのセキュリティスペシャリスト3人が、2021年の振り返りや2022年の最新動向をクロストークし、コンサルタントがゼロトラストをワンストップで実現するソリューションを解説した。 悲鳴を上げるプロキシ、今こそ検討したい「クラウドSWG」って?

悲鳴を上げるプロキシ、今こそ検討したい「クラウドSWG」って?

新たな働き方に合わせた企業のネットワーク環境が必要になる中で、企業内に設置してきたプロキシから脱却し、Webフィルタリングをはじめゲートウェイセキュリティとしての豊富な機能を提供するクラウドSWG(Secure Web Gateway)へのニーズが高まっている。そんなクラウドSWGの実態に迫る。 ゼロトラスト、ZTA、SASE、CARTA、リーントラスト……各セキュリティ用語の概要と違い(1)

ゼロトラスト、ZTA、SASE、CARTA、リーントラスト……各セキュリティ用語の概要と違い(1)

従来の境界型防御では対策しきれないリスクの増大を受け、新しいセキュリティの概念やフレームワークが提唱されている。ゼロトラストとリーントラストの違いやZTAとSASE、CARTAの概要を3回に分けて解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 現場に聞いた、すぐマネできる「M365 Copilot」と「Copilot関数」を使いつくす仕事術

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

図1 ゼロデイ脆弱性とNデイ脆弱性について(提供:タニウム)

図1 ゼロデイ脆弱性とNデイ脆弱性について(提供:タニウム) 図2 Windows FUの適用状況(提供:タニウム)

図2 Windows FUの適用状況(提供:タニウム) 図 3 脆弱性対応の頻度(提供:タニウム)

図 3 脆弱性対応の頻度(提供:タニウム) 図4 サイバーハイジーンの国内における認知度(提供:タニウム)

図4 サイバーハイジーンの国内における認知度(提供:タニウム) 図5 サイバーハイジーンの定量的効果(提供:タニウム)

図5 サイバーハイジーンの定量的効果(提供:タニウム)