2025年に国内で暗躍する「標的型攻撃グループ」 手口の違いを徹底解剖

2025年に入り、「能動的サイバー防衛」というキーワードが広がっている。この考え方は自社に対するサイバー攻撃に対して先回りして対策するという意味だ。では具体的に何をすればよいのだろうか。

攻撃対象を絞り込んで狙ってくる標的型攻撃は、2025年に入って姿を変えつつあるという。このような変化に対応するには企業側も「能動的サイバー防衛」に取り組む必要がありそうだ。

能動的サイバー防衛を導入する法律の成立を受け、日本政府は2025年7月1日付で国家サイバー統括室を設置した。これは内閣サイバーセキュリティセンター(NISC)を発展させた組織だ。

状況が変化する中、トレンドマイクロは2025年7月2日、日本を狙った標的型攻撃の最新動向と企業が取るべき対策についてまとめた2025年版の「国内標的型攻撃分析レポート」を公開した。トレンドマイクロは2012年から分析レポートを継続的に公開している。

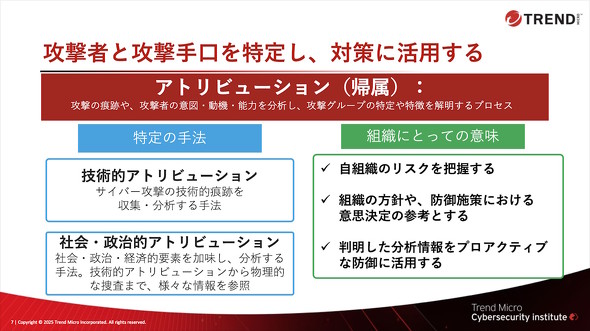

トレンドマイクロの岡本勝之氏(セキュリティエバンジェリスト)は、日本を狙う標的型攻撃のアトリビューション(帰属)に注目する必要があるという。

ただ守るだけでは危ない、攻撃者の正体が防御のカギになる

岡本氏は標的型攻撃について、重要情報の窃取や破壊活動、情報操作などを目的としており、特定の法人や個人に対象を絞った継続的なサイバー攻撃だと解説する。「国家(政府)の背景」を持つとされるグループが中心になることがあり、分析の際には「アトリビューション」(帰属)の特定が不可欠だと述べる。

アトリビューションの特定には2つの手法がある。「技術的アトリビューション」は使用されたツールやマルウェアの特徴の他、攻撃インフラや使用する手法の特徴など、サイバー攻撃の技術的痕跡を収集・分析し、攻撃グループを特定する手法だ。

もう一つの「社会・政治的アトリビューション」は技術的分析に加えて、社会・政治・経済的要素、攻撃者の意図や動機、能力などを加味して、攻撃の背景にある組織や国家を解明する手法だ。

岡本氏はアトリビューションの考え方に従って攻撃者の特徴をなぜ解明しなければならないのかについて、「企業や組織にとって自身のセキュリティリスクを把握して、防御施策の意思決定に役立て、プロアクティブな防御につなげる上で非常に重要だからだ」と語る。

近年、日本でも警察庁がサイバー攻撃グループの主導者や背後の組織・国家を特定して、声明を発表する「パブリックアトリビューション」を積極的に公開している。北朝鮮を背景とするサイバー攻撃グループ「TraderTraitor」による暗号資産関連事業者への攻撃に関する注意喚起などがその一例だ。

・北朝鮮を背景とするサイバー攻撃グループTraderTraitorによる暗号資産関連事業者を標的としたサイバー攻撃について(警察庁)

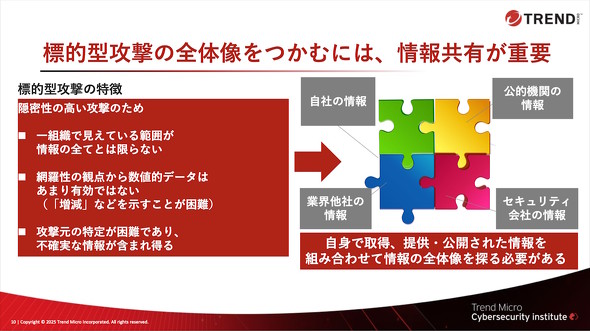

標的型攻撃は隠密性が高い。企業や組織から見えている情報はごく一部だ。攻撃元の特定が困難なことや、攻撃者が意図的に偽の情報を混ぜる「偽旗情報」(False Flag)を用いる場合もある。そのため、岡本氏はセキュリティサービスを提供する企業や公的機関、自社のセキュリティ部門、業界他社など、多様な情報源から得られる情報を組み合わせて共有することで、情報の全体像をつかむことが重要だと述べる。

国内で暗躍する要注意な標的型攻撃グループ、攻撃手口の違い

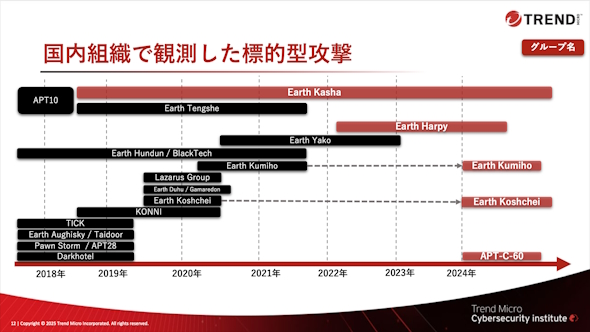

トレンドマイクロが2024年以降に国内組織で観測した標的型攻撃グループは多数ある。「Earth Kasha」や「Earth Harpy」「Earth Kumiho」「Earth Koshchei」「APT-C-60」などだ。

岡本氏は次に挙げる2つのグループを深掘りした。特に注目すべき動向が含まれているからだ。

「取材申請書」などをフックに入り込むEarth Kasha

「MirrorFace」(ミラーフェース)とも呼ばれるEarth Kasha(アースカシャは、2019年から日本国内を主な標的として活動を続ける高度で持続的な脅威となっているAPT(Advanced Persistent Threat)グループだ。

かつては日本を中心に、スピアフィッシング経由で活動しており、マルウェアとして「LODEINFO」を使っていたが、2023〜2024年初頭には脆弱(ぜいじゃく)なVPNなどを狙って侵入するネットワーク貫通型攻撃にシフトした。公共関連組織や先端技術を持つ企業・組織が攻撃目標だ。2024年中期以降は再び標的型メールを経由した攻撃キャンペーンに戻っており、かつてAPT10が日本を標的として使用していたマルウェア「ANEL」を使っていることから、APT10と関連があるグループだとみられている。

標的型メールの件名も分かっている。「取材申請書」や「米中の現状から考える日本の経済安全保障」など、標的となる個人や組織の業務内容や関心に合致するような巧妙なものだ。攻撃者は、業務に携わる個人が興味を持ちそうな内容でメールを送り付け、「Google Drive」や「OneDrive」などの正規のサービスのURLリンクを悪用することで、受信者の警戒を解いていることも重要なポイントだ。

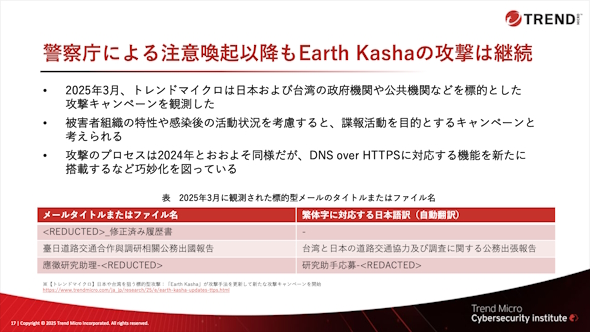

Earth Kashaについては2025年1月には、警察庁からの注意喚起があった。岡本氏はこのパブリックアトリビューションについて「攻撃グループへのけん制の意味もあると言われている」と述べる。

・MirrorFaceによるサイバー攻撃について(注意喚起)(警察庁)

この注意喚起後も引き続きEarth Kashaによる攻撃が観測されている。トレンドマイクロは2025年3月にも日本と台湾に対する攻撃キャンペーンを観測しており、攻撃プロセスはこれまでとほぼ同様ながら、DNS over HTTPSに対応する新機能を追加するなど、さらなる巧妙化が図られているという。

採用担当窓口を狙って不正プログラムへの感染させるAPT-C-60

APT-C-60は2021年以降、日本や中国、韓国を含む東アジアを標的として活動を続けるAPTグループだ。日本では2024年から活動が確認されており、JPCERT/CCからも2024年11月に注意喚起が公開されている。

・正規サービスを悪用した攻撃グループAPT-C-60による攻撃 - JPCERT/CC Eyes(JPCERT/CC)

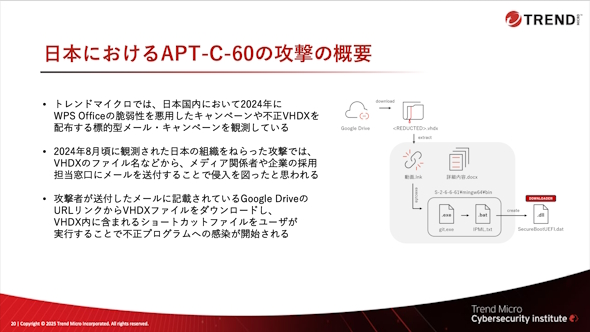

日本におけるAPT-C-60の攻撃では、2024年に韓国で利用された「WPS Office」の脆弱性を悪用したキャンペーンや、VHDX(仮想HDDのファイル形式)を配布する標的型メールキャンペーンが観測されている。2024年8月頃に観測された日本の組織を狙った攻撃では、VHDXファイル名からメディア関係者や企業の採用担当窓口を狙ったと推測されている。攻撃者はGoogle DriveのURLリンクからVHDXファイルをダウンロードさせて、その内部に含まれるショートカットファイルを実行させることで不正プログラムへの感染が始まる手口を用いている。

APT-C-60については、複数のセキュリティベンダーで朝鮮半島に関連した攻撃者グループであることが言及されているが、具体的な国名や既存グループとの関連性についてはまだ議論が続いている。

注目すべき海外での標的型攻撃動向 なぜか?

岡本氏は続いて、国外での標的型攻撃の動向を解説した。他の国における標的型攻撃は、裏を返せば日本を標的にしていない。しかしそれを追いかけることにも意味があるという。将来の日本への攻撃を予測して、先手の対策に活かす上で非常に重要だからだ。

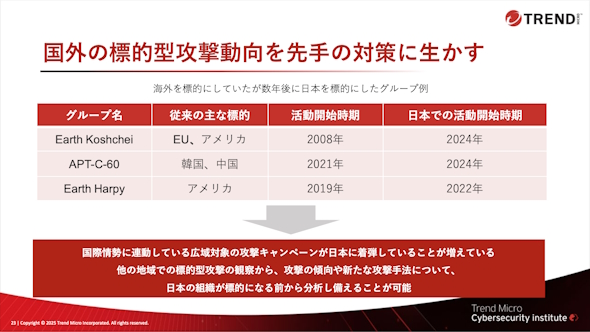

過去には「Earth Koshchei」や「APT-C-60」「Earth Harpy」など、海外を標的にしていたグループが数年後に日本での活動を始めた事例が複数存在する。昨今の世界的な緊張の高まりによって、国際情勢に連動した広域対象の攻撃キャンペーンが日本に到達するケースも増えているという。

特に攻撃が激化している地域として、岡本氏は「台湾」を挙げる。トレンドマイクロの観測では、2024年だけでも多数の攻撃グループが台湾を標的として、政府機関や先端技術、化学工業、軍事、衛星産業など幅広い業界を狙った。

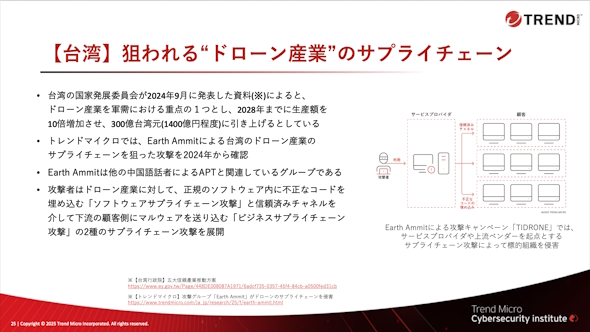

その中でも、特に注目すべき事例として、岡本氏は台湾のドローン産業のサプライチェーンを狙った攻撃を挙げる。台湾の国家発展委員会がドローン産業を軍需の重点の一つとする中、トレンドマイクロは攻撃グループ「Earth Ammit」(TIDRONE)による台湾のドローン産業サプライチェーンへの攻撃を2024年から確認している。Earth Ammitは他の中国語話者によるAPTグループと関連しているとされている。

この攻撃では、「ソフトウェアサプライチェーン攻撃」を利用している。正規のソフトウェア内に不正なコードを埋め込み、下流の利用者が気付かないうちにそこでマルウェアに感染させる手法が使われている。これに「ビジネスサプライチェーン攻撃」も組み合わせた。サービスプロバイダーや上流ベンダーを侵害した後、企業に信頼されているメールなどの経路を介して、狙った企業にマルウェアを送り込む手法が使われている。

中国を背景にしたAPTグループ「Earth Minotaur」は、チベット自治区や新疆ウイグル自治区で独立志向や自治拡大を求めるコミュニティーを狙ったサイバー諜報を展開している。岡本氏は、日常生活で使うスマートフォンも継続的な標的型攻撃の対象となっているとして、注意を要すると述べた。

・ツールキット「MOONSHINE」やバックドア「DarkNimbus」を駆使する攻撃グループ「Earth Minotaur」のマルチプラットフォーム戦略(トレンドマイクロ)

日本企業が取るべき対策は?

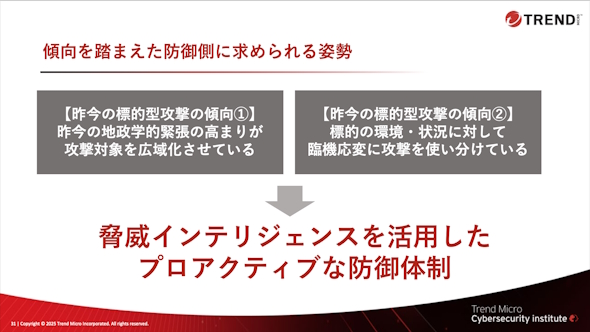

岡本氏は近年の標的型攻撃の傾向として、昨今の世界的な緊張の高まりが攻撃対象を広域化させていると述べた。組織を直接狙う攻撃に加えて、サプライチェーンを経由した攻撃も続いており、標的の環境・状況に対して臨機応変に攻撃を使い分けていると指摘する。

岡本氏は攻撃者が標的組織の弱点を理解していると述べ、「攻撃対象の弱点はどこにあるのか、どのような攻撃をしかけたら攻撃対象がだまされるのかという観点で行動している」と述べる。2023年にはVPNの脆弱性の悪用などを用いたネットワーク貫通型攻撃が主流だったが、そのような外部に露出した弱点への対策が進むと、今度は組織内の「人間の脆弱性」を狙う標的型メール攻撃へと回帰する傾向が見られるという。

これらの傾向を踏まえると、防御側には「脅威インテリジェンスを活用したプロアクティブな防御体制」が求められるという。外部に露出する弱点をなるべく少なくして、攻撃経路や手法を狭めることで、攻撃しづらい環境を構築することが重要だという結論だ。

しかし、脅威インテリジェンスの導入には課題が残る。せっかく情報を受け取ったものの、それを活用できないという課題を抱えている組織も多い。これには原因がある。明確な活用目的が欠如していたり、責任者や担当者が不在だったり、既存業務との連携が不足していたりするからだ。

こうした課題を解決するため、トレンドマイクロは2つのサービスを展開している。一つは「Trend Vision One」での取り組みによる脅威インテリジェンス情報の活用支援だ。もう一つは脅威インテリジェンスに記載されたIoC(Indicator of Compromise:ファイルの名称やハッシュ値、通信先など)について、ユーザーのシステム環境内を自動検索して、同様の攻撃痕跡がないかどうかを確認する「スイーピング機能」だ。

岡本氏は脅威インテリジェンスとは現場層だけでなく、経営層を含め、組織全体で活用されるべきものだと語る。「戦術的インテリジェンス」と「運用的インテリジェンス」「戦略的インテリジェンス」を効果的に活用して、自組織の弱点を把握することが肝要だ。「これら情報を基に攻撃に先んじて防御していくということが、一般的な組織にとっての『能動的なサイバー防御』だ」と述べた。

関連記事

「これでセキュリティ被害に遭いました」 体験者が語る要注意な攻撃メール

「これでセキュリティ被害に遭いました」 体験者が語る要注意な攻撃メール

標的型攻撃は回避しにくく、攻撃されたことになかなか気が付かない実態が明らかになった。キーマンズネットの読者調査から、"思わず開いてしまうような"攻撃メールが分かった。 次の標的は日本か? 世界で300社が被害を受けた新手のサイバー攻撃とは

次の標的は日本か? 世界で300社が被害を受けた新手のサイバー攻撃とは

財務分野の幹部のアクセス権を利用して社内情報にアクセスできれば、攻撃者はファイルを盗んだり、不正な送金を実行したりできる。このような狙いがあるサイバー攻撃が世界中の企業に仕掛けられている。 サイバー攻撃の動機と手口はどのように変化したのか Google子会社が調査

サイバー攻撃の動機と手口はどのように変化したのか Google子会社が調査

サイバー攻撃に対応するには犯罪者がどのような動機を持ち、どうやって最初に攻撃を仕掛けてくるのかを理解しなければならない。Mandiantの報告を紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- イーサネットを1Tbpsに増速する「帯域ダブラ技術」って何?

トレンドマイクロの岡本勝之氏

トレンドマイクロの岡本勝之氏