日本をねらうサイバー攻撃集団、その手口と有効な対策とは

トレンドマイクロが公開した「国内標的型攻撃分析レポート2022年版」では、日本で活動する攻撃者グループの詳細が明らかになった。その手口と講じるべき対策とは。実際の標的型攻撃事例を基に解説する。

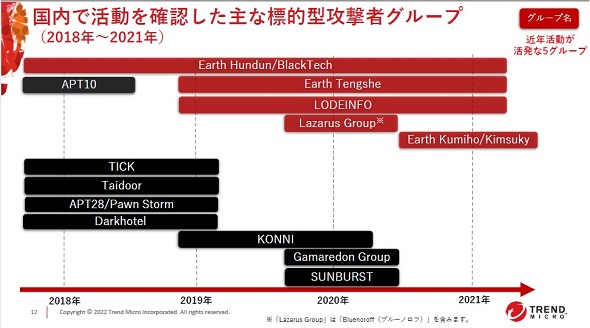

トレンドマイクロは2022年5月10日、「国内標的型攻撃分析レポート2022年版」を公開した。同レポートは2021年に発生した国内を対象とする標的型攻撃を分析したものだ。同社のセキュリティエバンジェリストである岡本勝之氏は、「4つの標的型攻撃者グループによるサイバー攻撃を観測した。攻撃目的は、おおむね重要情報に関する情報窃取と推測できる」と説明する。

「標的型攻撃」と「サイバー犯罪」の違い

トレンドマイクロは標的型攻撃を「重要情報の窃取や破壊活動、情報操作などを目的とし、特定の法人組織や個人に対象を絞って継続的に実行されるサイバー攻撃」と定義する。その攻撃主体は組織化され、背景として国家からの支援が推測されるグループが中心だ。

岡本氏は組織を狙う「標的型攻撃」と「サイバー犯罪」の違いについて、以下のように説明する。

「サイバー犯罪の目的は金銭利益だが、標的型攻撃の目的は軍事や外交、先端技術などに関する情報の窃取や破壊活動、情報操作だ。攻撃対象も公的機関や先端技術を保有する組織およびその関連組織(サプライチェーン)、有識者など多岐にわたる」(同氏)

岡本氏が注目しているのは、“初期侵入手法”の違いと変化だ。これまでサイバー攻撃ではマルウェアスパムやネットワーク機器の脆弱(ぜいじゃく)性攻撃・認証突破などが主流で、標的型攻撃では標的型メール、ネットワーク機器の脆弱性攻撃・認証突破などが大半を占めた。しかし、近年は両者の差がほとんどなくなっているという。

日本に"粘着" 4つの攻撃者グループの詳細と対応策は?

岡本氏は日本を狙う標的型攻撃者グループとして「LODEINFO」「Earth Tengshe」「Earth Hundun/BlackTech」「Earth Kumiho/Kimsuky」を挙げた。中でも特徴的なのが「LODEINFO」だ。岡本氏によると、LODEINFOは2019年から日本でのみ活動が観察されており、日本の政府関連組織や国際問題を取り扱う組織・有識者を対象にする。

攻撃の手口は古典的だ。メールに添付された「Word」や「Excel」といったファイルを展開し、マクロを有効化すると感染する。岡本氏は攻撃の特徴について、「不正マクロファイル内の文字列にキリル文字やハングル文字を混入させるなど、分析の混乱をねらう試みが見られる。現時点で背後にある攻撃者は断定できていないが、2019年12月から2021年3月の4カ月間で攻撃に使用するRAT(遠隔操作ツール)を約20回アップデートするなど、攻撃インフラの整備に注力している様子がうかがえる」と指摘する。

その他、「Earth Tengshe」は国内のエレクトロニクス・エネルギー・自動車・防衛関連組織を対象にしている。また「Earth Hundun/BlackTech」は、通信・防衛や環境関連の人物をはじめ、国内組織の海外拠点や支社といったビジネスサプライチェーンも対象にする。なお、「Earth Kumiho/Kimusky」のターゲットは防衛・外交関係者で、その手口は水飲み場型攻撃と推測される。

サプライチェーン攻撃にも警戒を

また日本を狙う標的型攻撃には、以下のような特徴も見受けられる。

- 侵入経路としてサプライチェーンを狙う

- 個人を攻撃対象とする

- 環境寄生型攻撃によるセキュリティツールの回避

- 脆弱性を積極的に悪用する

攻撃対象をサプライチェーンや個人とする背景には、セキュリティ対策レベルの低いところから侵入し、“本丸”の標的組織に段階的にたどり着いた方が攻撃の効率性が良いという実体がある。特に、標的組織となる関連組織や子会社、取引先などから侵入し、業務上の関係性を悪用して標的組織を攻撃する「ビジネスサプライチェーン攻撃」は増加傾向にある。

もう1つ、特徴的なのがVPN(Virtual Private Network)機器の脆弱性を狙った侵入の定番化だ。レポートでは「被害発生の可能性が高い攻撃は、その多くが標的型メールを用いた攻撃ではなく、VPNなどのネットワーク機器や公開サーバの脆弱性を悪用して侵入している」と分析する。ネットワーク機器を介した侵入は、痕跡が残りづらく、事後の被害確認や侵入時期の特定が困難で、標的型攻撃者グループが積極的に使用するという。

侵入経路の可視化や攻撃手法の把握、経営層の理解も肝要

日本企業が取るべき対策として岡本氏は、「自組織が保有する情報資産を棚卸し、標的になる可能性がある情報資産を把握して、侵入されても持ち出させない対策を講じる必要がある」と指摘する。

前述した通り、攻撃グループの活動は国家レベルの組織が支援しているケースが多く、潤沢なリソースがある。岡本氏は「どの攻撃者グループにより攻撃されているのかを把握すると同時に、サイバーセキュリティ対策の重要性を経営層や意思決定者が理解することが肝要だ」と説く。

セキュリティ担当者やSIRT(Security Incident Response Team)は、自組織内で把握した情報とサイバー攻撃情報フレームワークの「MITRE ATT&CK」、そして各攻撃者が攻撃に使用するTTPs(Tactics,Techniques,Procedures)を突き合わせて検証する。その後、悪用されやすい脆弱性の解消や機能の無効化、ネットワーク構成や認証の強化といった技術的対策を検討することが必要だ。

最近は、モバイルデバイスやIoT(Internet of Things)機器の普及で、攻撃窓口となる「Attack Surface」が増加した。トレンドマイクロでは「本社からコントロールしづらい海外拠点や組織外の個人に対する攻撃への備えなければならない。そのためには侵入経路の可視化によるリスク低減に努めることが重要だ」としている。

関連記事

役員家族が"リスク"を持ち込む? サプライチェーン先を襲う脅威の実態

役員家族が"リスク"を持ち込む? サプライチェーン先を襲う脅威の実態

サイバー攻撃者の多くはあらゆる手段で攻撃の機会をうかがっている。大企業のサプライチェーンを対象とするなど、近年増加傾向にある中堅・中小企業を対象としたサイバー被害の実例を紹介する。 Emotetに感染した企業の「法的責任」とは【IT弁護士が解説】

Emotetに感染した企業の「法的責任」とは【IT弁護士が解説】

「Emotet」はランサムウェアやサプライチェーン攻撃を呼び込むマルウェアだ。強力な感染力を持ち、定期的に活動を活発化させるためたびたび各国で注意喚起がされている。Emotetの感染によってビジネスに影響が出た時に発生し得る法的責任や賠償請求について弁護士が解説する。 なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

クラウド活用が進む企業において、これまで以上にセキュアな環境づくりが必要となっている。今回は、セキュアな環境づくりに欠かせない国内情報セキュリティソフトウェア市場の動向について見ていきたい。 APT攻撃とは? 従来の標的型攻撃との違いや攻撃に国家が関わる背景を解説

APT攻撃とは? 従来の標的型攻撃との違いや攻撃に国家が関わる背景を解説

APT攻撃とは高度な持続的標的型攻撃を意味する。従来のサイバー攻撃とは異なり、国家ぐるみで他国の官公庁やインフラ事業、金融機関などを狙うことを特徴とする。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 「AI時代にSIerはいらない」 信じているのはまさかの“あの人たち”だった【調査】

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

トレンドマイクロ セキュリティエバンジェリストの岡本勝之氏

トレンドマイクロ セキュリティエバンジェリストの岡本勝之氏