比較表で分かる「ゼロトラスト」の基本 境界型セキュリティとの違い

近年、セキュリティ対策に当たり必要とされる「ゼロトラスト・セキュリティモデル」は、境界のないエンドポイントセキュリティとして知られる。従来の環境とどう違い、具体的にどのような対策を取るべきなのか。比較表と現在のトレンドを基に解説する。

近年、ゼロトラストの必要性が指摘される背景には、攻撃対象の拡大が挙げられる。IoT(Internet of Things)デバイスの普及やリモートワークの浸透などにより、攻撃の入り口となる「アタックサーフェス」は急増した。さらに、守るべき対象となる情報資産やITインフラも、オンプレミスからクラウドへの移行が進んだ。

サイバー犯罪は日々進化し、新たな攻撃手法が次々と台頭する。「ゼロトラスト」をテーマに、セキュリティリスクやその対策トレンドを、エンドポイント管理/セキュリティ製品を提供するタニウムのチーフITアーキテクト、楢原盛史氏が解説した。同氏は「ゼロトラストが目指すあるべきセキュリティの姿は、セキュリティガバナンスを実現し、守備範囲を最小化して利便性を最大化することだ」と指摘する。

※本稿は2022年5月18日にタニウムが開催したメディア向け勉強会を基に再構成した。

比較表で分かる「ゼロトラスト」とは 従来と何が違うの?

楢原氏はゼロトラストで取り組むべき施策として、「アクセスゲートウェイをSASE(Secure Access Service Edge)へ統一する」「情報資産をクラウドに集約し一括管理する」「情報資産へアクセスするデバイスの識別管理」「利用ツールやサービスの最小化」を挙げる。

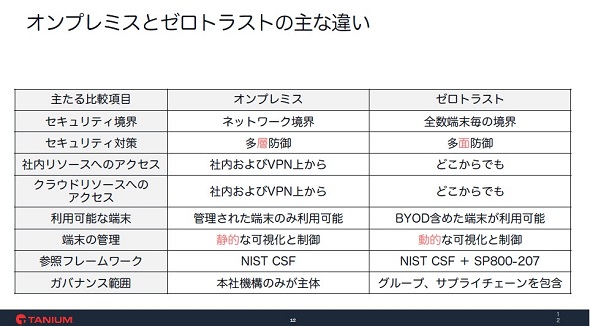

従来のオンプレミス環境を対象としたセキュリティ対策は、社内ネットワークと外部ネットワーク(インターネット)の間に境界を設け、社内ネットワークを守る「境界防御モデル」が主流だった。しかし、近年はハイブリッドクラウドやマルチクラウドの環境が当たり前となり、「内と外」という境界はなくなった。楢原氏は「(情報資産へアクセスする)全端末を境界と捉えて防御する必要がある」と説明する。

また、これまでの境界の防御壁を何層にもする「多層防御」から、アタックサーフェスとなる複数の「面」を防御する「多面防御」への検討も必要だ。さらに、端末の管理ではセキュリティポリシーを動的に変更し、常に可視化と制御が実施できるようなアーキテクチャを構築しなければならない。

ゼロトラスト対策は「義務」 グローバルでの位置付け

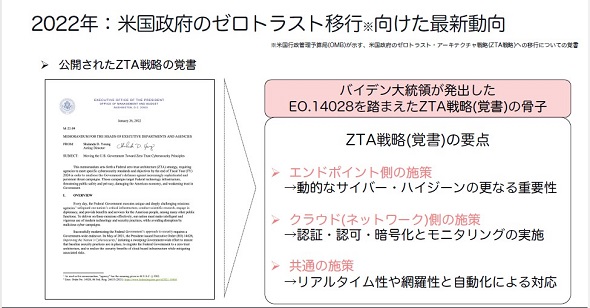

ゼロトラストの取り組みで参考となるのが、米国政府の取り組みだ。米国行政管理予算局(OMB)は2022年1月、「米国政府のゼロトラスト・サイバーセキュリティ原則への移行にかんする覚書」を公開した。

同書は、米国政府のゼロトラストアーキテクチャ(ZTA)戦略骨子を示したもので、各省庁に対し、2024年度末までにセキュリティ基準と目標の達成を求める。大枠ではエンドポイント側とクラウド側、そして両者共通の施策について言及している。

エンドポイントでは動的な「Cyber Hygiene」(サイバーハイジーン)の強化を、クラウド側では機密データへのアクセス監査や認証・許可・暗号化の実施がそれぞれ求められる。さらに、共通の施策としては、リアルタイム性や網羅性と自動化による対応が重要であると記されている。

ゼロトラストを巡る動き 国内でもデジ庁が主導

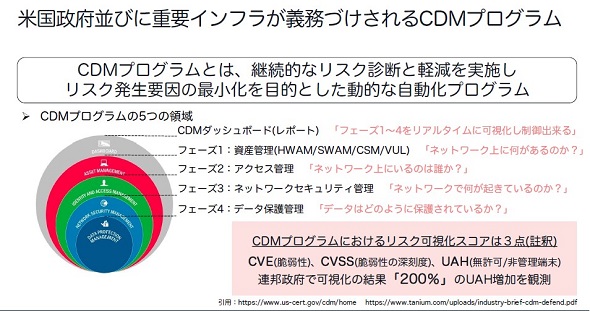

また、楢原氏はゼロトラストに関するグローバルな動向を知る有益な資料として、米国国立標準技術研究所(NIST)が公開した「NIST SP800-207」のCDM(Continuous Diagnostics and Mitigations:継続的な診断および緩和)プログラムを紹介した。

CDMとは、米国政府機関の情報セキュリティレベル向上に関する取り組みだ。継続的なリスク診断と軽減を実施し、リスク発生要因の最小化を目的とする。2012年に開発され、米国政府や重要インフラ機関では同プログラムの実施が義務化された。

具体的には、「資産管理」「認証・接続管理」「ネットワークセキュリティ管理」「データ保護管理」の4領域を対象に継続的なリスク診断を実施し、個々のセキュリティリスクをリアルタイムで監視して制御するというものだ。

楢原氏は、「すでに先進的グローバル組織や米連邦政府の関係機関は、CDMの運用フェーズに入っている。データ保護の在り方だけでなく、ネットワークには何があり、誰がアクセスし、何が発生しているのかを可視化することは、リスクを監視するという観点からも非常に重要だ」と説明する。

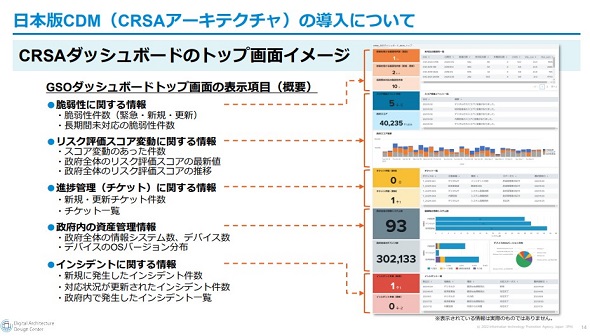

一方、日本ではデジタル庁が“日本版CDM”として「CRSA」(Continuous Risk Scoring and Action)アーキテクチャの導入を推奨している。同アーキテクチャは、CDMを参考としつつ、常時におけるリスク診断とその対処を目的としたものだ。これにより、組織における未然対応能力や事故対応能力の向上を目指す。具体的には「インシデント対応支援」「脆弱(ぜいじゃく)性対応支援」「リスク評価スコア変動対応」「進捗管理」「運用改善施策の検討」といった分野でのユースケースを想定している。

また、楢原氏は今後必要になる考え方として、「セキュリティ・トランスフォーメーション」(SX)が重要になると指摘する。

SXとは「高度化し続けるサイバー攻撃に対して、常に迅速で順応した対応ができるようにするための変革」だ。そのためにはIT&セキュリティの組織・技術・運用の融合が不可欠だと楢原氏は説明する。

日本のセキュリティ施策の課題で指摘されるのは、場当たり的な対応であることだ。インシデントが発生してから“穴”をふさぐ対策に終始するため、継ぎ接ぎだらけのセキュリティ施策になる。その結果、セキュリティ対策チームが複数立ち上がったり、個別のセキュリティ対策製品が導入されてしまったりといった「サイロ化」が加速してしまう。

楢原氏は最後に「こうした課題を解消するには、利便性を重視しつつ、全てのエンドポイントで何が起きているのかをリアルタイムでモニタリングできるプラットフォームの導入が重要だ」と訴えた。

関連記事

日本をねらうサイバー攻撃集団、その手口と有効な対策とは

日本をねらうサイバー攻撃集団、その手口と有効な対策とは

トレンドマイクロが公開した「国内標的型攻撃分析レポート2022年版」では、日本で活動する攻撃者グループの詳細が明らかになった。その手口と講じるべき対策とは。実際の標的型攻撃事例を基に解説する。 役員家族が"リスク"を持ち込む? サプライチェーン先を襲う脅威の実態

役員家族が"リスク"を持ち込む? サプライチェーン先を襲う脅威の実態

サイバー攻撃者の多くはあらゆる手段で攻撃の機会をうかがっている。大企業のサプライチェーンを対象とするなど、近年増加傾向にある中堅・中小企業を対象としたサイバー被害の実例を紹介する。 なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

クラウド活用が進む企業において、これまで以上にセキュアな環境づくりが必要となっている。今回は、セキュアな環境づくりに欠かせない国内情報セキュリティソフトウェア市場の動向について見ていきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 電波から身を守る「アルミホイル帽子」と5Gの意外な関係性:712th Lap

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術