「運用なくしてセキュリティなし」運用負荷を軽減するMSSの基本と選び方

セキュリティ人材不足には解消の兆しが見えない。そんな中、セキュリティの運用を肩代わりするMSSは、IT担当者やセキュリティ担当者の負荷を軽減する。本稿ではMSSの基本や選定ポイントを紹介する。

ITシステムは導入すれば終わりではなく、その後の適切な運用が不可欠だ。ファイアウォールやIDS/IPS、エンドポイントに導入されるEDRといったセキュリティソリューションなどは、特に運用が重要と言えるだろう。

これらセキュリティ製品はネットワークやエンドポイントの動向を監視し、不審な兆候を検出するとアラートを送信する。セキュリティリスクを全て防御できる製品が存在しない以上、アラートの内容を確認して、深刻そうなものに適切な対処をしたり、ポリシーを調整したりする作業が欠かせない。

一方で、セキュリティ人材不足には解消の兆しが見えない。そんな中で、アラートを読み解き、適切な対応につなげられるナレッジを持った人材を自社に置ける企業は限られている。中堅・中小企業には専任のセキュリティ担当者を置くこともままならず、IT担当者が他のITシステムの運用・管理をしながらセキュリティ製品にも目を配る状況は珍しくない。

本稿では、セキュリティ人材が不足する中セキュリティの運用を肩代わりし、IT担当者やセキュリティ担当者の負荷を軽減するMSS(Managed Security Service)の基本やサービスの選定ポイントを、ラックでサイバーセキュリティサービス統括部長を務める内田法道氏に尋ねた。

人手不足のセキュリティ運用を支えるMSSとは

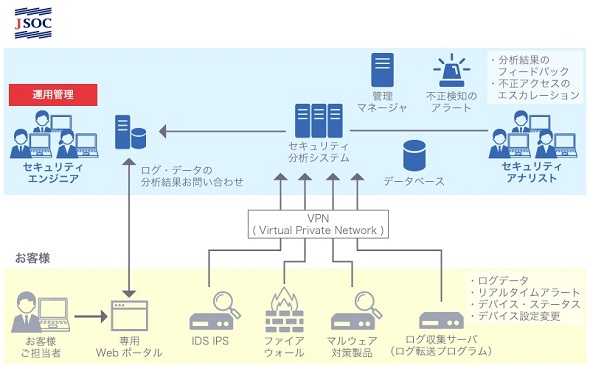

MSSは、顧客システムに導入されたセキュリティ機器を24時間365日体制で監視してアラートの内容を精査し、侵害につながりそうな問題であれば企業システムの担当者に通報する。時には対応までを支援する。「SOC」(Security Operation Center)アウトソーシングサービスなどとも呼ばれる。

作業面での負荷を減らすだけでなく、担当者が悩むアラートの優先順位付けについても、セキュリティ専門家の知見を基にアドバイスする。担当者の心理的負担を減らす効果もある。

セキュリティインシデントの早期対応や調査に当たる組織として「CSIRT」(Computer Security Incident Response Team)を設置する企業も増えているが、ここでもMSSが果たす役割は大きい。「今どのような事象が発生しているのか」を見つけて通知するのがMSSであり、CSIRTはその情報を受け、トリアージと初動対応、収束までを担う。明確に役割を分担する場合もあるが、中にはMSSの責任者がCSIRTの一員となるなど、混然一体で運用されるケースもある。

セキュリティ専門の事業者はもちろん、通信事業者やシステムインテグレーターなどさまざまな企業がMSSを提供している。

コロナ禍で広がったセキュリティ対策ポイント

日本には、MSSの導入が進んだ2つの大きな節目があったという。1つは2015年に発生した日本年金機構に対する標的型攻撃だ。組織・企業側がセキュリティ対策を実施していることを見越して、巧妙な手口を用いて約125万件の個人情報が漏えいした事件だ。「一層だけの境界防御では駄目で、複数の監視を組み合わせた多層防御を講じ、監視の目を増やそうという機運が高まりました」と内田氏は振り返った。

もう1つの節目は、この2〜3年で社会を一変させたコロナ禍だ。緊急事態宣言を受けてテレワークを導入する企業が増えたが、これまで境界防御で守られていた端末が外部に持ち出されることによって、対策・監視がエンドポイントにも広がった。これを機に、「EDRなどを導入し、持ち出された端末も守らなければならないという認識が広がっています」(内田氏)

外部の端末がVPNやSASE経由で社内システムにアクセスする場面も増えた。「残念ながら、セキュリティゲートウェイの脆弱性や設定ミスが攻撃されたり、リモートアクセス時の認証情報を盗まれたりして、ランサムウェアに感染するケースが増えています。こうした部分のセキュリティ対策も重視されるようになっています」(内田氏)

複数の境界防御で守られた企業ネットワーク経由ではなく、自宅などからダイレクトにクラウドサービスを利用する場面も増えた。SaaSのセキュリティ対策もポイントとして浮上しているという。

このように、IT化やデジタル化の進展とともにサイバー攻撃は増加した。そして、企業や社会に与える影響も20年前とは比べものにならないほど大きくなっている。一連の変化に伴って監視すべきセキュリティポイントも広がっている。

選定で大事なのは「自社は何をしたいか」

では、MSSを選定する際に留意すべきポイントはなんだろうか。

MSSが自社のセキュリティ製品に対応しているかどうか

MSSが製品とセットで提供される場合を除いて、自社が導入・運用しているセキュリティ製品にきちんと対応しているかどうかを確認するのが最低限の必要条件となる。「自分たちが求める機能に即した製品なのかを見直すこともポイントになるでしょう」と内田氏は語る。

その上で、自社が何をしてほしいかを明確にしてサービスを比較検討する。内田氏は「予算の中でどんなポイントに注力したいかに基づいて検討すべきでしょう。監視の品質を求めることもあれば、レポートが充実していることを重視する場合もあります。何か脅威が見つかった後の対処までフォローしてくれるサービスがいい、ということもあるでしょう」とし、自社が重視するポイントと合致するサービスを選ぶことが重要だとした。

サービスを選定したら導入フェーズへと移るが、場合によってはMSSと自社システムをつなぐ通信回線を用意したり、自社システム側の設定を変更したりする必要がある。もしITシステムの運用を外部に委託している場合、調整に時間がかかったり、想定外の費用が発生したりする可能性がある。「そういった部分の費用と期間も見ておかないと、想定通りに監視を始められないことがあります。余裕を持った準備が必要です」(内田氏)

最近はクラウドベースのサービスも増えてきている。こうしたサービスを活用すれば、導入に要するリードタイムは短くできるという。

MSSからの連絡を受ける組織体制

もう一つ大事なポイントは、MSSからの連絡を受ける自社の体制だ。MSSを利用することで、担当者がコンソールにつきっきりで見る必要は確かになくなるが、不審な事象が発生した場合は随時連絡が入る。

内田氏は「われわれは24時間365日体制で監視し、必要に応じて連絡しますので、お客さまも24時間365日体制で対応できる人が必要です。サービスによっては通知が中心で、その後お客さまが詳細を調べなければいけない場合もあり、監視の運用コストは下げられても、自社の運用コストが上がるというパターンも生じかねません」と言い、全体的な運用体制を検討する必要があるとした。

近年は、機械学習、人工知能(AI)を組み合わせ、ログ情報の解析や対応を自動化する試みもある。ラックでも、さまざまな機器が生成した大量のアラートを精査したり、全知的な傾向を把握したりする部分に活用の可能性を感じており、「天気予報ならぬ脅威予報のように脅威を予見し、未然にインシデントを押さえるところに活用する方法を考えています」と内田氏は述べた。

しかし、人による監視の必要性はなくならないだろうとも予測する。「おそらくAIと人のハイブリッドになっていくでしょう。AIである程度アラートを精査し、絞り込んだあとの精査はもちろん、AIを鍛え、学習させるところには人が必要になります。単純な監視・検知はなるべくAIに任せ、アナリストはより深い分析などに注力することで、コストメリットを出しながら品質を高めていけると考えています」(内田氏)

ラックの歴史で分かる、セキュリティを自社で監視する難しさ

ラックは2000年にセキュリティ監視センターを設置し、2002年からは「JSOC」(Japan Security Operation Center)として主にファイアウォールの運用監視サービスからMSSを開始した。その後監視対象のセキュリティ機器はIDS/IPSやUTM、Webアプリケーションファイアウォール(WAF)といった境界防御型の製品に加え、エンドポイントの挙動を監視するEDRにも広がっている。

「現在JSOCでは、約900社、約2000センサーから毎日上がってくる20億件ほどのログを処理しています。最終的にはアナリストの目でチェックすることでフォルスポジティブ、フォルスネガティブの双方を減らし、本当に深刻な自体につながりそうなアラートとして1日に100件ほどをお客さまに通報しています」(内田氏)

仮にこれだけの量のアラートを自社でチェックしようとすると、必要な設備投資はかなりの額に上るだろう。しかも24時間365日体制で見ることになるため、交代要員も含めると十数名の人員体制が必要となり、通常の企業にとっては非現実的だ。こういった背景から、内田氏は「企画は自社で行っても、運用はアウトソースを中心に検討されることをおすすめします」と話す。

逆に規模の大きな会社では、しっかりセキュリティ対策を講じるがゆえにインシデントもあまり起こらず、監視要員の経験値が上がらないという課題もあるという。「人材の確保も難しいのですが、維持・育成も非常に難しいという声もあります」(内田氏)

ラックがMSSを開始した当時は、官公庁のWeb改ざん事件が話題となり、ようやくセキュリティに目が向け始められた時代だった。2000年7月に行われた「九州・沖縄サミット」のセキュリティ監視を行ったことをきっかけに、その後さまざまな組織・企業にサービスを提供することになったという。「ファイアウォールやIDS/IPSといったセキュリティ機器は、導入しただけではなかなか効果を発揮しないことが理解され、監視をしていこうという考え方が広がっていったと思います」(内田氏)

関連記事

「EDR」とは何か? 比較される「EPP」と何が違うか

「EDR」とは何か? 比較される「EPP」と何が違うか

既存の防御の網の目をすり抜けて侵入した脅威に対し、効果を発揮するEDR(Endpoint Detection and Response)。導入企業からは「効果がイマイチ分かりにくい」「運用が難しい」の声も聞くが、EDRの正しい認識や選定方法、運用のポイントを知ることで、その本来の価値を引き出せる。 なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

なぜ2桁以上の成長率を持続するのか 国内情報セキュリティソフトウェア市場動向

クラウド活用が進む企業において、これまで以上にセキュアな環境づくりが必要となっている。今回は、セキュアな環境づくりに欠かせない国内情報セキュリティソフトウェア市場の動向について見ていきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表