データ流出が止まらない 日本企業の命運を握る「内部不正対策」の現状:内部不正と従業員監視の実態調査(2025年)/前編

内部不正対策の現状を調査したところ、代表的なソリューションであるSIEMとUEBAの導入がじわじわと伸びていることが分かった。ただし、中堅・中小企業ではソリューション導入はもちろん、重要情報の区分においても課題が多い。ソリューションを導入済みの企業はAIやクラウド化の進展で満足度が向上していた。

不正アクセスやサイバー攻撃、内部不正などによって情報漏えいの事案が年々深刻化している。市場調査などを事業としているIMARC Groupが2025年5月に発刊した「Japan Fraud Detection and Prevention Market Report 2025-33」*では、日本の不正検知・防止市場は2033年までに104億ドルに達し、年平均成長率(CAGR)は21.5%だと予測した。

キーマンズネットでもこの問題について定期調査を実施しており、「内部不正と従業員監視に関するアンケート」(実施期間:2025年9月17日〜10月3日、回答件数:287件)を実施した。本稿では国内企業における内部不正対策の現状を取り上げる。

「SIEM」「UEBA」内部不正対策ソリューションの企業導入は“緩やか”に進行中

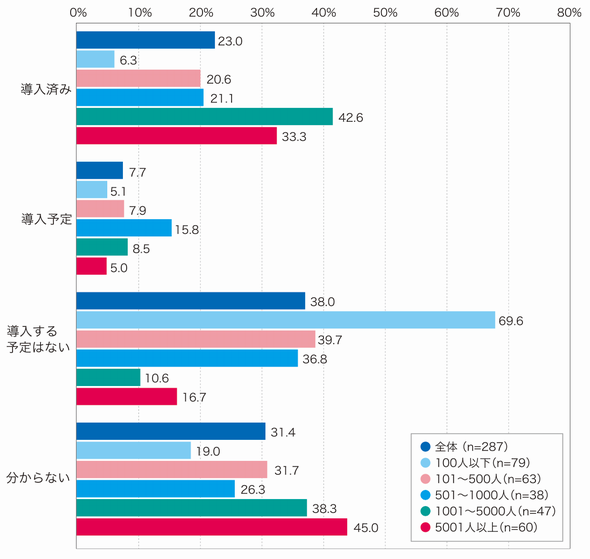

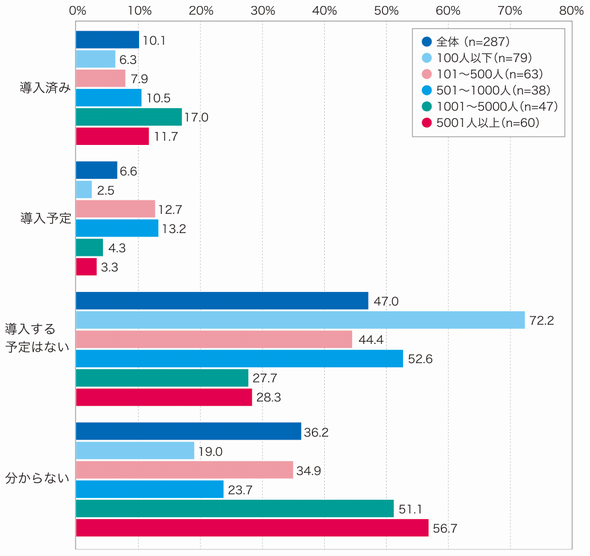

はじめに、企業における内部不正対策に有効なソリューションとして代表されるSIEM(Security Information and Event Management)やUEBA(User and Entity Behavior Analytics)の導入状況を調査した。

その結果、セキュリティデバイスなどのログを分析するSIEMは「導入済み」が23.0%、「導入予定」が7.7%で、「導入する予定はない」は38.0%だった。100人以下の中小企業では導入したという回答が少なく、企業規模が大きくなるほど高まる傾向にあった(図1)。

次に、ユーザーやアプリケーションの異常なふるまいを検知するUEBAソリューションの導入状況を調査したところ「導入済み」は10.1%にとどまり、「導入する予定はない」が47.0%と約半数に達した。従業員規模別では1001人以上の大企業帯で比較的高く、101人〜1000人の中堅・中小企業では「導入予定」の割合が高いことから、こちらも従業員数の多い企業を中心にニーズがあるソリューションだということが分かった(図2)。

2023年9月に実施した前回の同調査との比較では、「導入済み」という回答がSIEMで4.7ポイント、UEBAで2.3ポイント増えており、企業側のニーズは衰えていないようだ。どちらも相応の費用を伴うソリューションだということもあり、今後も増加率は全体的に小幅にとどまるものと予測できそうだ。

導入企業の満足度は2年で10ポイント以上増加、背景には何が?

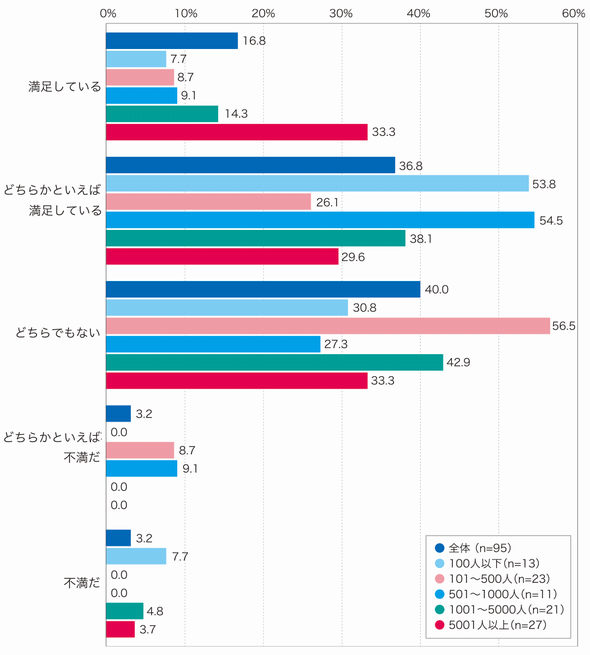

緩やかに導入が進む内部不正対策ソリューションについて、導入企業の満足度に変化はあるのだろうか。導入済みのSIEMやUEBAに対する評価を聞いたところ「満足している」(16.8%)と「どちらかと言えば満足している」(36.8%)であり、過半数の53.7%が満足していることが分かった(図3)。2023年の前回調査と比較すると「満足している」が10.4ポイント増加する代わりに「不満だ」が11.0ポイント減少しており、満足度が高まっていた。

導入企業による満足度が向上した理由には幾つかの技術的な要因や市場の動向が考えられる。最も大きいのはAIや機械学習の進化による検知精度の向上が挙げられるだろう。前回の調査時には「誤検知や過検知による運用上の課題が表出している」という不満が少なくなかったが、AIの活用によって識別精度は日に日に向上している。ふるまいを分析するUEBAソリューションでは従来のルールベースでは検知できなかった、普段とは異なる微妙な挙動をより正確に捉えられるよう改善されたことで、ゼロデイ攻撃や巧妙な内部不正を見つけ出す能力が高い。

SIEMやUEBAがクラウドベースで展開されるケースが増えたことや「SOAR」(Security Orchestration, Automation and Response)や「EDR」(Endpoint Detection and Response)、「NDR」(Network Detection and Response)といった他ソリューションとシームレスに連携しやすくなったこともあり、運用負荷の軽減や多角的な分析が可能になるなどのメリットも感じやすくなっているのだろう。

SIEMとUEBAのどちらを導入すればよいのか

SIEMとUEBAはどちらも内部不正対策に役立つ。では、どちらを導入すればよいのだろうか。そのためには2つのソリューションの利点と欠点を把握しなければならない。

SIEMは大量のログを扱う際に役立つ

SIEMは多様な社内のソースからログを集めて、関連付けて分析できるという利点がある。ルールやシグネチャを定義することで、人力ではとうてい実行できない連関分析が可能になるからだ。ファイアウォールのログとサーバのログを組み合わせて分析することで、外部からの不正アクセスが原因で内部のユーザーアカウントが乗っ取られた原因を把握できる可能性が高まる。

この他、ログの長期保存や監査レポートの生成が容易でコンプライアンス対応に向く。

逆に未知の脅威の検知は困難だ。人材に関わる欠点もある。まず、大量のアラートを生みやすいころから担当者のアラート疲れにつながることがある。専門的な知識を持つ人材が必要なことも欠点と言えるかもしれない。

UEBAは内部不正対策の第一の解

SIEMと「逆」の特徴があるのがUEBAだ。ユーザーの行動や機器の動作パターンを導入初期にAIや機械学習で把握し、そこから逸脱した行動や動作を検知することがUEBAの目的だ。通常のログ分析では見付けにくい内部不正を特定しやすい。異常な行動や動作をスコアリングすることで運用担当者の負荷を軽減できる。

UEBAには欠点もある。まず通常の行動や動作パターンを学習する必要があり、正しく学習できないと正常な行動や動作を誤検知する可能性がある。SIEMとは必要な人材が異なるものの、機械学習のチューニングと異常検知後の対応には専門知識を持った人材が必要だ。

組み合わせるとどうなるのか

内部不正対策を第一に考えるなら、UEBAの導入が適している。ユーザーが権限を悪用したり、データの持ち出しを試みたりしたときにうまく検知できるからだ。内部不正対策について理想的な対応を考えると、UEBAでユーザーの異常行動を検知して、その後SIEMで詳細なログを分析してインシデントの全容を解明するという連携がよいだろう。

なお、サイバー防御には内部不正の対策以外に外部からの脅威への対応も求められる。内部と外部の両方に対応するには、SIEMが生成する大量のアラートとUEBAの行動・動作分析を組み合わせることが得策だ。どのアラートが危険なのかを絞り込むことができ、優先順位付けをしやすくなるからだ。

内部不正対策の肝 企業はどの程度重要情報を区別・管理しているのか

内部不正を防止するためには、そもそも不正の対象になる企業にとっての「重要情報」が適切に区別されている必要がある。実態はどうなっているのかを尋ねたところ「適切に区別、管理されている」(23.3%)、「十分ではないが区別、管理されている」(41.8%)、「区別、管理できていない」(20.9%)、「分からない」(13.9%)とだった(図4)。

全体では65.2%が管理されているとしており、前回調査からも5.6ポイント増えた。だが、まだまだリスクの高い企業が4割近く残っているのが実態だ。特に100人以下の中小企業においては適切に区分、管理されているが5.1%、十分ではないが区分、管理されているが38.0%で、合計しても管理できているという回答が43.0%と少なく、従業員別で唯一過半数を下回っていた。2年前から5.3ポイント増えているとはいえ早急な対応が必要だ。

企業が重要情報として区別しているものは多岐にわたる。「個人情報(顧客、従業員)」(82.6%)、「人事情報(従業員の給与、組織再編計画など)」(71.8%)、「財務情報(未公開の決算情報や業績予測、予算計画など)」(70.0%)といった機密情報はもちろんのこと、「認証情報(ID、パスワード)」(55.1%)や「生成AIの学習用データ」(11.8%)などへ対象が広がっている傾向があった(図5)。

特に後者の「認証情報」や「生成AIの学習用データ」といった動的資産やデータ連携の要となる情報の管理に対してはCASB(Cloud Access Security Broker)やZTNA(Zero Trust Network Access)などの特化型ソリューションを活用した取り組みを進める企業も出てきている。

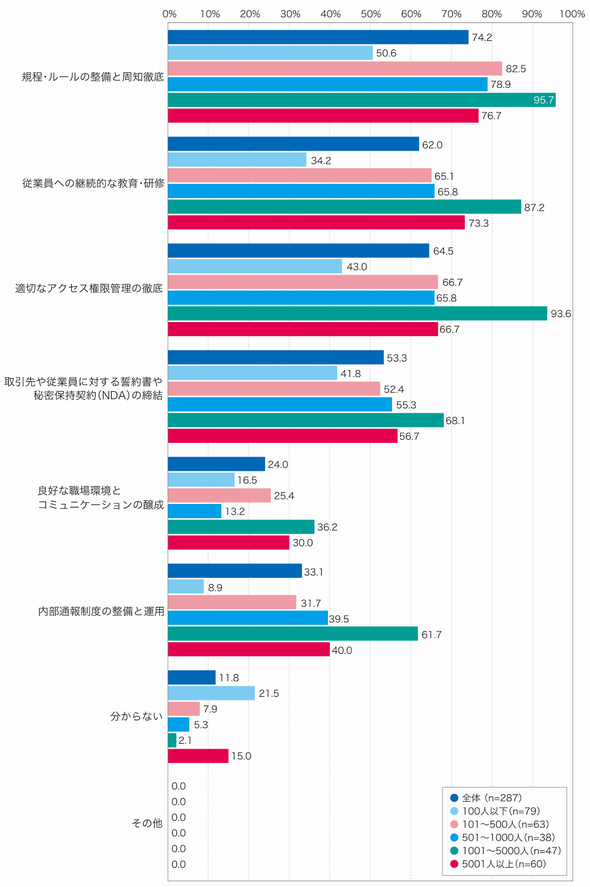

重要情報の内部不正対策にはソリューション以外にも取り組みが必要だ。ソリューション導入以外で実施されていることを尋ねたところ、「規程・ルールの整備と周知徹底」(74.2%)や「適切なアクセス権限管理の徹底」(64.5%)、「従業員への継続的な教育・研修」(62.0%)が上位に挙がった(図6)。

前回の調査と比較すると「取引先や従業員に対する誓約書や秘密保持契約(NDA)の締結」(53.3%)が8.2ポイント増加して、過半数に達した点が変化していた。中途退職者による情報持ち出しや取引先を介した情報漏えいへのリスク対策も本格的に進んでいるようだ。

後編では従業員監視について紹介する。

関連記事

内部不正で一番怖いのは何? 調査が語る内情とは

内部不正で一番怖いのは何? 調査が語る内情とは

デジタルデータソリューションは2024年度の社内不正被害に関する実態調査の結果を発表した。それによると特定の被害が約半数を占めていたという。 実は危ない「内部不正」 セキュリティ脅威の四天王

実は危ない「内部不正」 セキュリティ脅威の四天王

個人情報の漏えいが年々深刻化している。サイバー犯罪者以外に、従業員が社内規定に反し情報を持ち出すといった「内部不正」による漏えいも増加傾向にある。キーマンズネットの読者調査結果を基に、内部不正対策の実態について紹介する。 現場が語る「EDRアラート疲れ」の実情 セキュリティ運用で一番の悩みは?

現場が語る「EDRアラート疲れ」の実情 セキュリティ運用で一番の悩みは?

あらゆる企業がサイバー攻撃の標的となり得る現在、特に対応を緩めてはいけないのが「VPN」「エンドポイント」「クラウド」の3領域だ。このうち、エンドポイントを対象とする「EDR」とクラウドのセキュリティについての調査結果を紹介する。 JAXAも狙われたVPN攻撃、SIEM製品に220の脆弱性、セキュリティニュースまとめ読み

JAXAも狙われたVPN攻撃、SIEM製品に220の脆弱性、セキュリティニュースまとめ読み

2024年6月17日週に起きた国内や海外の主要セキュリティニュースを紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap