コストをかけないランサムウェア対策 狙われやすい5つのポイント

ランサムウェア対策の中には、必ずしも多大な費用をかけずに実装できるものがある。本稿ではランサムウェア攻撃に共通する特徴を解説し、費用をかけずに実装できる対策を紹介する。

ランサムウェア対策の必要性を理解しているものの、対策にかかるコストに頭を悩ませている防御担当者は多いだろう。コストをかけずに実装できるランサムウェア対策はないのだろうか。

こうした疑問に答えるべく、本稿では一般社団法人ソフトウェア協会の板東直樹氏(フェロー)による講演を基に、中小企業であっても取り入れやすいランサムウェア対策を紹介する。

本稿はアイティメディア主催のオンラインイベント「変わる情シス」(2025年6月9〜12日)における、板東氏の講演「コストをかけないランサムウェア対策」の内容を基に構成した。

そもそもランサムウェア攻撃とは、攻撃に関わる3つの主体

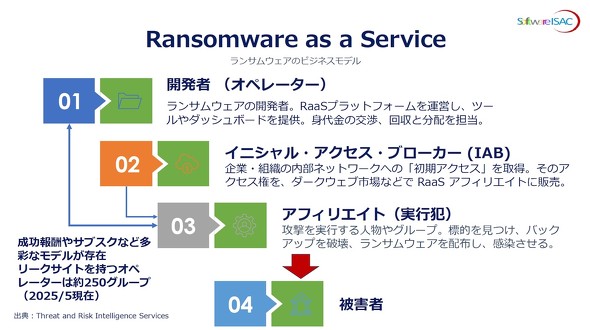

はじめに板東氏はランサムウェア攻撃について解説した。「『Ransomware as a Service』という言葉を聞いたことはあるだろうか。『サービス』と名が付く通り、昨今はランサムウェアが一つのビジネスモデルとして確立している。ここでポイントになるのは、分業制が取られているということだ」

板東氏によると、ランサムウェア攻撃に関わる主体は3つに大別できるという。

ランサムウェアの起点となるのは「開発者」(オペレーター)だ。開発者は、RaaSプラットフォームを運営し、ツールやダッシュボードを提供する。また、身代金の交渉、回収と分配も担当する。

「イニシャル・アクセス・ブローカー」(IAB)は、企業や組織の内部ネットワークへの「初期アクセス」を取得し、そのアクセス権を、ダークWeb市場などで販売する役割を担う。

そして、「アフィリエイト」(実行犯)が標的を見つけ、バックアップを破壊し、ランサムウェアを配布し、感染させる。

板東氏は「ランサムウェア全体で考えると、1000以上のグループが存在している。ランサムウェア攻撃を受けると、暗号化だけでなく機密情報の公開を含めて二重三重の脅迫がなされる。暗号化においては、個別ファイルと復号鍵がそれぞれ別の形で暗号化される。つまり情報の復号が非常に難しくなる」とする。

米国のソフトウェア企業であるSplunkの調査によると、10万ファイル、53GBのデータを各脅威グループが暗号化するためにかかる時間は平均して約42分だという。中には、同じ量のデータを約5分で暗号化するグループも存在する。つまり侵入後、短時間で多くのデータが暗号化されてしまう。

続いて板東氏は、徳島県つるぎ町立半田病院の例を挙げて、ランサムウェア攻撃のベクトルについて解説した。

当該の攻撃では、VPN装置である「FortiGate」の脆弱(ぜいじゃく)性「CVE-2018-13379」(CVSSスコア8.9)の悪用により盗まれた管理者のグローバルIPアドレスおよびID、パスワードが盗まれた。また、半田病院のFortiGateは接続元のIPアドレスを制限していなかった。つまり、情報を盗んだ攻撃者は正面玄関から堂々とネットワークに侵入した。

さらに不幸なことに、半田病院のPCは5桁の弱いパスワードで保護されているのみだった。これに対して攻撃者は辞書攻撃(辞書に掲載されているような単語やフレーズ、頻繁に使用される文字列をパスワードとして試す攻撃)を実行して、病院のPCへのRDP接続に成功した。

その後、攻撃者は組み込み管理者のパスワードが病院内で共通であることを利用し、サーバやバックアップを対象に水平展開していった。最終的には、攻撃者がアンチウイルスソフトを手動で停止し、「Active Directory」のグループポリシーでウイルスを配布し、データを暗号化してバックアップを破壊した。

大阪急性期・総合医療センターへの攻撃の場合は、給食事業者が設置していたFortiGateから侵入されている。そして給食事業者のPCを保護する脆弱なパスワードを突破し、病院とのファイル共有に使用する給食サーバにRDP接続し、そこから水平展開して、データが暗号化された。

このようにランサムウェア攻撃においては、VPNから侵入されるケースが多い。ほかには電子メールに悪意のあるファイルを添付したり、正規ソフトウェアやOSSにウイルスを仕掛けたりするものがある。

ランサムウェアから防御する 狙われやすい脆弱ポイントとは

板東氏は「ランサムウェア攻撃には共通点がある。コストをかけずに対策を実装するためには、この共通点を知ることが重要だ」と語る。

多くのランサムウェア攻撃で攻撃される脆弱な部分は、「脆弱なVPN」「脆弱なパスワード」「管理者権限を広く付与する実態」「共通の管理者パスワード」「暗号化されていない個人情報」の5つがある。業務やシステム運用の効率性を優先した結果、このように組織に脆弱な部分が生まれてしまう。

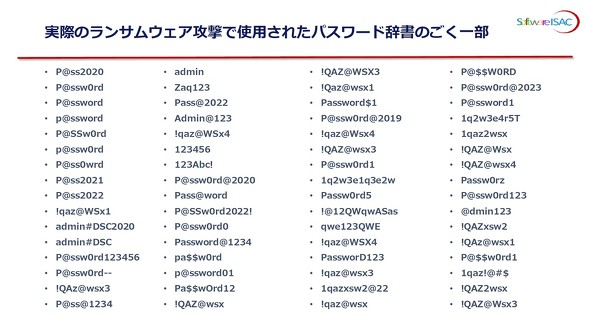

板東氏は、実際のランサムウェア攻撃で使用されたパスワード辞書の一部を紹介した。

この中には、ベンダーが設定する初期パスワードや、キーボードの配列上、入力しやすいパスワードなどが含まれている。攻撃者はさまざまな攻撃ツールを活用して、パスワードを突破したり、Windowsの標準機能を悪用したりする。板東氏は「これらのツールの中にはウイルス対策ソフトで検出可能なものや、管理者権限がなければ使用できないものも多い。ここが防御における重要な観点となる」と語る。

続いて、ランサムウェアの防御に関する基本的な考え方の解説へと進んだ。

板東氏は、防御に重要な5つのポイントとして、「通信機器を含む全てのIT資産の把握」「弱点を少なくする(攻撃面の最小化)」「標準ユーザーで運用する」「資格情報を保護する」「個人情報を含む『Microsoft Excel』のシートをパスワードでロックする」ことを強調した。

結局のところ、脆弱性管理とは資産管理だ。脆弱性を管理するためには自社の資産を把握しなければならない。侵入口となるVPNやファイアウオール、ルーターについては、OSのバージョンを把握し、脆弱性情報を取得する。

その上で攻撃表面を最小化するために、パスワードは少なくとも15桁以上のものを使用し、退職者のアカウントや不要なアカウントを削除する。月次で脆弱性アップデートを実施し、日次でウイルス対策ソフトのエンジン・パターンを更新する。

管理者権限はユーザーに付与しない運用も重要だ。これだけでパスワード解析や水平展開が困難になる。

資格情報の保護には強力なパスワードを使用し、ブラウザにパスワードを保存しないように設定する。そして、個人情報が記載されたExcelはパスワードでロックする。

板東氏は「PCのキートップが94個の場合、1桁のパスワードのパターンは94個だ。2桁になると94の2乗になる。8桁の場合、94の8乗で約6095兆個のパターンになるが、これは現在のコンピューティング能力を前提にすると、決して解読が難しいパターン数ではない。パスワードが16桁を超えると、総当たりの辞書攻撃をしても解読までに天文学的な年数が必要になる。長さは強さだ」と述べた。

加えて、ベンダーに確認すべき点として、「VPNの脆弱性アップデートや、保守用アカウントのIDおよびパスワードの強固さ」「サーバやPCのアップデート状況」「Administratorアカウントを使用していないこと」「管理者パスワードをサーバ、端末で使い回していないか」を挙げた。これらの点に気を付けると、必ずしも多大なコストをかけずにランサムウェア対策を実装できる。

ランサムウェア被害を受けたらすぐに取るべき対応とは

どんなに防御を強化してもランサムウェア攻撃に遭遇する可能性をゼロにすることはできない。被害に遭った場合は、どのような情報が漏えいしたかにより必要な対応が異なる。

例えば、要配慮個人情報が漏えいした場合は、発覚日から3〜5日以内に速報で個人情報保護委員会および本人に通知しなければならない。

また、不正の目的による漏えいなどが発生した場合は、発覚日から60日以内に個人情報保護委員会への報告が必要だ。同時に、本人に文書の郵送や電子メールを送信するなどの必要がある。

攻撃直後の内部対応としては、PCの画面に表示される脅迫状を見た際には全てのLANケーブルを抜線するように従業員に周知すべきだ。その上で日本ネットワークセキュリティ協会(JNSA)のサイバーインシデント緊急対応企業にコンタクトし、支援を受ける。復旧の際は再侵入とバックドアを警戒する。

個人情報保護委員会への確報では、フォレンジック調査を基にした原因と個人データの流出の有無、再発防止策を具体的に提示する必要がある。また、警察に相談したり、ステークホルダーに連絡したりする必要もある。

板東氏は「このように攻撃を受けた場合、やるべきことが膨大にある。先ほども述べた通り、暗号化されたデータの復号は原則として不可能だ。データ復旧ではバックアップを使おう。その際、データ復旧サービスのレスキュー商法に注意してほしい」と述べた。

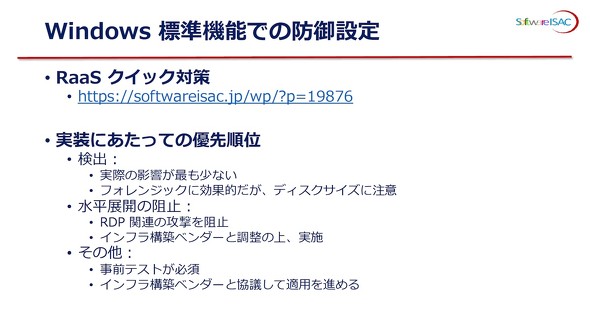

最後に、板東氏はWindowsの標準機能で防御を設定する方法を紹介した。

ランサムウェア攻撃は完成されたビジネスモデルだ。このような攻撃が今後なくなることはないだろう。そのため攻撃を前提として準備する必要がある。

防御を強化するためには、オフラインバックアップや個人情報の暗号化、脆弱性管理、強固なパスワードの使用、標準ユーザーでの運用、管理者権限が必要なシステムの刷新を進めてほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- イーサネットを1Tbpsに増速する「帯域ダブラ技術」って何?