ランサム対策よりも前にすることがある 調査が明かした企業の暗い現場:7つのトピックス 2026

「キーマンズネット」編集部は会員408人を対象に読者調査を実施した。第1回はセキュリティの調査内容をまとめる。被害の実態や企業のセキュリティ課題が明らかになった。セキュリティについて読者が遭遇した身近なエピソードも紹介する。

2026年、ITは単なる業務支援の枠を超え、企業の競争力を左右する最大の原動力になる。生成AIの社会実装が進み、高度な業務自動化が定着する一方で、それを支えるシステム運用の複雑化や、巧妙化するサイバー攻撃への対策が重要課題になっている。

ITがもたらす恩恵と課題について、リアルな意識を把握すべく実施したアンケートに基づいて、2025年の現状と2026年に向かう動きを捉えた。テクノロジーを味方につけ、より価値ある仕事に集中できる環境をいかに構築すべきだろうか。8回の連載でお届けする。

「キーマンズネット」編集部は2026年に注目すべきトピックスとして「セキュリティ」「システム運用」「業務自動化」「VMware」「生成AI」「データ分析」「IT情報の収集」という7つのトピックスを抽出し、読者調査を実施した(実施期間:2025年11月26日〜12月24日、有効回答数408件)。企業における2026年へのIT投資意向と併せて調査結果を全8回でお届けする。

第1回のテーマは「セキュリティ」だ。2025年は社会的な影響が大きいサイバー攻撃が多発した。被害状況がどのように変化して、何が課題になっているのだろうか。調査結果とともに勤務先で実際に起こったトラブルについてアンケートのコメントを紹介する。

ランサム対策よりも前にすることがある 調査が明かした企業の暗い現場

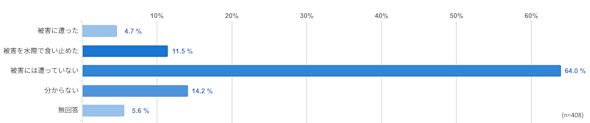

まずは「この1年で何らかのセキュリティ被害に遭った、もしくは水際で食い止めた経験」の有無を尋ねた(図1)。最も多かったのは「被害には遭っていない」(64.0%)だった。これは1年前の調査より8.1ポイント少ない。その他の回答は「分からない」(14.2%)、「被害を水際で食い止めた」(11.5%)、「被害に遭った」(4.7%)という結果になった。

2024年秋に実施した前回の調査と比較すると、水際で食い止めた数字と被害に遭った数字はほぼ変わらないものの、被害に遭っていないと言い切れていないため、被害に気が付いていない可能性がある。特に従業員規模別で数字を見ると、従業員数が5001人以上の企業では被害には遭っていないという回答が44.7%、1001〜5000人の企業では55.0%と低いことからも推測できる。

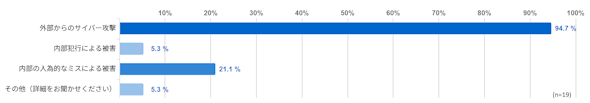

「被害に遭った」と回答した読者に対して被害内容について聞いたところ、「外部からのサイバー攻撃」(94.7%)が最も多く、これは前回より13.7ポイントも増えていた(図2)。次いで「内部の人為的なミスによる被害」(21.1%)、「内部犯行による被害」(5.3%)が続いた(複数選択可)。被害の原因が内部から外部へと変わっていることが分かる。

被害に遭ったと回答した読者に「被害に気付いたきっかけ」を尋ねたところ、最も多かったのは「従業員からの通報」と「情報システム部門の担当者が発見」(いずれも42.1%)で、「セキュリティ専門部署による監視」と「外注先ベンダーからの通報」が続いた。なお、前回の調査では「セキュリティ専門部署による監視」が52.4%だった。

従業員規模を見ると、100人以下の企業では全て従業員からの通報が占めており、予算やリソースなどの理由からほとんどの中小企業はセキュリティ専門部署はおろか専任者を配置できていないケースが多い。こうした企業が従業員や取引先からの通報によって被害を知るという流れは当然だろう。ただし、5001人以上の企業でも50%を占めているため、従業員の協力が欠かせないこと、そのためには恐らく従業員の訓練や教育が重要だということが分かる。

どのような攻撃が多かったのか

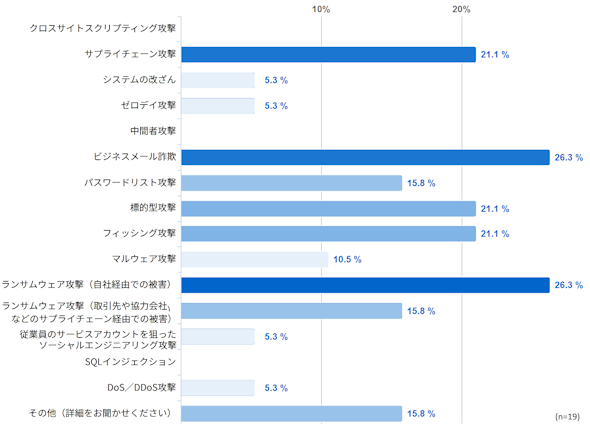

それでは具体的にはどのようなサイバー攻撃が多かったのだろうか。攻撃の内容を質問したところ、最も多かったのは「ランサムウェア攻撃(自社経由での被害)」と「ビジネスメール詐欺」(いずれも26.3%)で、「サプライチェーン攻撃」と「標的型攻撃」「フィッシング攻撃」が続いた(図3)。前回の調査ではランサムウェア攻撃(自社経由での被害)が42.9%だったため、実は攻撃が多様化していることが分かる。

報道ではランサムウェア攻撃が取り上げられることが多いものの、企業側の対策がそれだけに偏ってしまうと危ない。サイバー犯罪者は対策が薄いところを次々と狙ってくるため、生成AIを用いたビジネスメール詐欺などの対策が必要だろう。

次に「被害に遭った」と回答した読者に対して被害からの回復にかかった期間について聞いた結果、最も多かった順に「1カ以上」(31.8%)、「1日以上、1週間未満」(26.3%)、「1日未満」(21.1%)、「分からない」(15.8%)、「1週間以上、1カ月未満」(5.3%)だった。前回の調査では、「1日以上、1週間未満」が最も多かったことから、回復にかかる時間が長期化している傾向が読み取れる。

回復にかかった費用について尋ねたところ、「分からない」(42.1%)が最も多く、次に「500万円以下」(26.3%)だった。「1億円以上」という回答も10.5%あった。これらの被害をまかなうにはサイバー保険への加入も検討しなければならないだろう。

必要なセキュリティ製品、望まれていない製品は

サイバー攻撃の現状は以上の通りだ。次に勤務先が抱えているセキュリティ対策における課題は何だろうか。

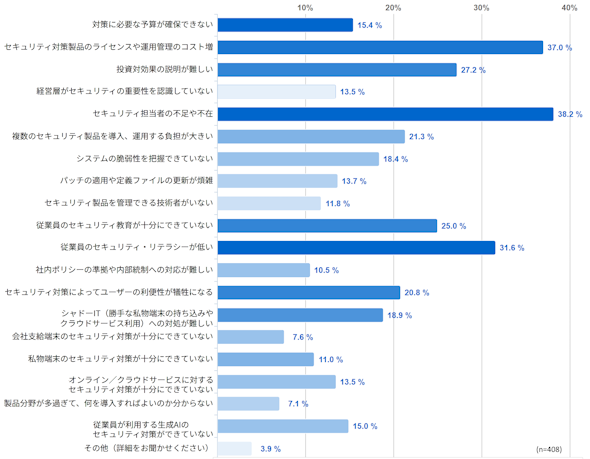

回答のうち上位の3つは「セキュリティ担当者の不足や不在」(38.2%)、「セキュリティ対策製品のライセンスや運用管理のコスト増」(37.0%)、「従業員のセキュリティ・リテラシーが低い」(31.6%)だった(図4)。上位の2つは順位こそ違うが、前回の調査と同じだ。前回の3位は「従業員へのセキュリティ教育が十分にできていない」なので、傾向は同じだ。

当然ながら、セキュリティ担当者の不足や不在は従業員規模が大きくなるほど減るものの、5001人以上の企業でも21.3%が該当すると回答した。

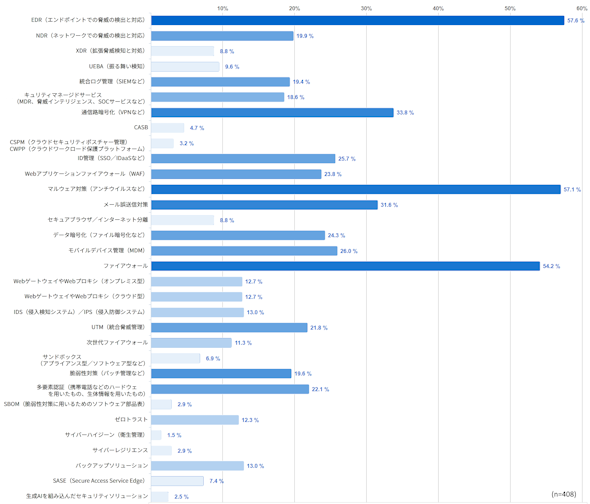

セキュリティソリューションについても尋ねた。既に導入済みのセキュリティ対策製品や技術で最も多かったのは、「EDR(エンドポイントでの脅威の検出と対応)」(57.6%)、「マルウェア対策(アンチウイルスなど)」(57.1%)、3位は「ファイアウォール」(54.1%)だった。前回の調査ではEDRがマルウェア対策を下回っていたが、とうとう最も導入が多いソリューションに上り詰めた。

ただし、サイバーセキュリティを強化するという視点から見ると、まだまだ導入が不十分な製品群も存在する。5%未満だった製品はクラウドで必要な「CASB」「CSPM/CWPP」や脆弱性管理で必要な「SBOM」、全体的な底上げに役立つ「サイバーレジリエンス」「生成AIを組み込んだセキュリティソリューション」「サイバーハイジーン」だった。なお「ゼロトラスト」(12.3%)は前回よりも4.3ポイント増え、「SASE」(7.4%)は同じく2.5ポイント増加した。

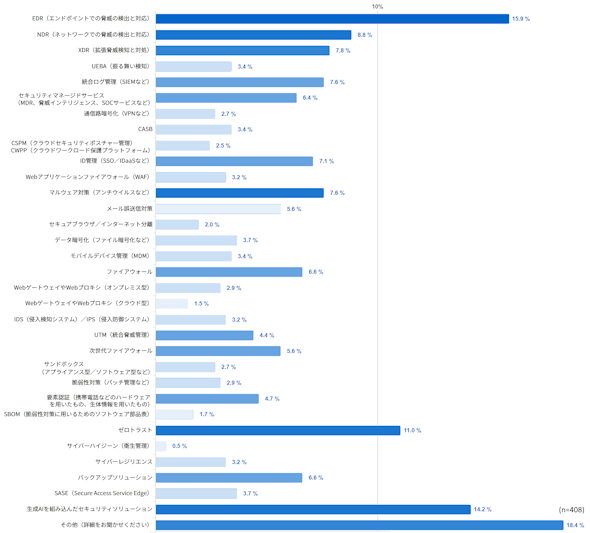

今後、導入を予定しているセキュリティ対策製品や技術について、最も多かったのは「EDR」(15.9%)、次いで「生成AIを組み込んだセキュリティソリューション」(14.2%)、「ゼロトラスト」(11.0%)、「NDR」(8.8%)、「XDR」(7.8%)、「統合ログ管理」(7.6%)だった。前回はEDR、ゼロトラスト、統合ログ管理の順番であり、生成AIが5.5ポイント増えたことになる。人手が足りない、従業員のリテラシーが低いという悩みを生成AIで解決しようとする動きを読み取ることができる。

読者が直面した困った事例とは

最後に、実際に直面したトラブルや従業員のリテラシー不足など、勤務先におけるセキュリティ課題をフリーコメントで尋ねた結果を紹介する。

データ漏えいにまつわる課題、エピソード

- 漏えいしたかもわからない管理状態だ

- 会社支給PCで個人のアカウントを使ってクラウドサービスを利用し、クレデンシャルが漏えいした

- 機密情報を含むメールを、全員に返信し、社外に送ってしまった。

- 社外持ち出しのPCを車に放置して車上荒らしの盗難被害になった従業員がいた

- 在宅用BYOD端末を紛失した

- 個人情報にかかわるものを、家族に見られてしまった。子どもが顧客社名を読み上げる程度のものだったが、詳細情報だったらと思うとヒヤッとする

- 社外とのWeb会議中、特定の資料だけを共有すべきところを「デスクトップ全体」で共有してしまい、社外秘ファイルのアイコンや、ポップアップ通知されたチャットの機密内容が相手に見えてしまった

- 顧客情報を含むファイルを添付したメールを送信しようとした際、送信ボタンを押す直前に、宛先が本来の担当者ではなく、類似のアドレスを持つ全く別の外部関係者になっていることに気づいた。未然に防げたが、ヒューマンエラーによる重大なデータ漏えいが起こりかける危機的な瞬間だった

従業員のセキュリティリテラシー不足にまつわる課題、エピソード

- 標的型ウィルスメール訓練(不意打ちで実物を模した訓練メールをIT部門が発信)に「引っかかってしまう」ユーザーが後を絶たない

- 事前の告知があったにもかかわらず、標的型攻撃メール訓練で、半数近くの人が添付ファイルを開封してしまった。

- 迷惑メールテストで幹部クラスのベテランが引っ掛かった

- とにかく何でもクリックしてしまう人が多く、大変に困っている

- 会社貸与PCで詐欺サポートサイトに誘導された

- ルールやガイドライン強化する一方、従業員の意識の高まりが比例していない

- 数年前お昼休みにWebサイトを見ていた従業員が何かをクリックしてランサムウェアに感染した

- 外出先でのPC作業時において、PCの画面をそのままにトイレなどに離席。全くの他人が画面をのぞいていたことがある

- USBメモリを使い回ししているが、アンケートでは、「していない」と答えている

- 私用端末から、ログインして後日その端末がウイルス感染してしまいデータ漏えいの懸念がある

- 従業員の間で業務システムやクラウドサービスへのアクセスに用いるパスワードを、プライベートなサービスや他の業務アカウントと使い回す行為が多発したことが最大の課題だった

- 休んだ人のPCを開いて顧客対応できるように、パスワードを共通化している組織があった。パスワードの定期変更のポリシーを見直すつもりだったが、そのような組織があると、退職者から類推される可能性があり、ポリシー見直しを保留している

ソリューションについての課題

- DLP(データ損失防止)については、あまり進んでいない。課題意識も低い

- 費用対効果を老朽化した基盤システムにも求めていたため、今問題が出ていないし、今後も何とかなるだろうと、システムリプレースを承認しなかった。ランサムウェアが自社に現実として大きな影響を与えることを予想しておらず、対策をちゅうちょしたつけが回ってきた

- 設計図や工程情報など機密データの管理に課題があった。クラウド共有時のアクセス権限設定が不適切で、社内の想定外の部署から閲覧される事態が発生した。外部流出はなかったが、情報管理体制の見直しが必要だと認識した。また、Web会議中に画面共有で試作品の画像が一瞬映り込むなど、ヒューマンエラーによる情報露出もあった。これらを踏まえ、VPN接続の徹底、権限設定の強化、従業員へのセキュリティ教育を進めている

- 私用端末は企業がセキュリティ管理できないため、OSのアップデートやセキュリティ対策が不十分な状態で業務に使われ、ウイルス感染リスクが高まった

関連記事

2025年、国内セキュリティ事件12事例を全検証 なぜあの企業の防御は突破されたのか?

2025年、国内セキュリティ事件12事例を全検証 なぜあの企業の防御は突破されたのか?

2025年はアスクルやアサヒへの攻撃をはじめ、幅広い業種で深刻なサイバー被害が相次いだ。主な原因は脆弱性の放置や海外拠点の管理不備、多要素認証の未導入にあり、サプライチェーンを介した二次被害も深刻化した。脆弱性管理の徹底や特権IDの厳格化など、包括的な防御体制の構築が急務だ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- Wi-Fi 6が出たと思ったら今度はWi-Fi 6E? これはいったい何?

- AMD初のCPUはIntelのパクリだった? それでも公認せざるを得なかった裏事情:862nd Lap

- 「メール暗号化はムダ」エンジニアがぶっちゃける、メールの構造的な欠陥とは?:863rd Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術