標的型攻撃に狙われる、注意すべき10の落とし穴とは:セキュリティ強化塾(2/4 ページ)

システムに内在する「10の落とし穴」とは?

IPAは2013年8月「『標的型メール攻撃』対策に向けたシステム設計ガイド」を発表し、攻撃のプロセスとシステム設計・運用対策とを解説した。それを補完するために、攻撃者が狙うシステム設計や運用の弱点を解説する「攻撃者に狙われる設計・運用上の弱点についてのレポート」を2014年3月に発表した。

- メールチェックとサーバなどの運用管理用の端末が同一

- 分離できていないネットワーク

- 止められないファイル共有サービス

- 初期キッティングで配布される共通のローカルAdministrator

- 使いこなせないWindowsセキュリティログ

- パッチ配布のためのDomain Admin

- ファイアウォールのフィルタリングルール形骸化

- 不足している認証プロキシの活用とログ分析

- 何でも通すCONNECTメソッド

- 放置される長期間のhttpセッション

「運用管理用端末」でメールチェックは×

最も効果的なのが(1)の問題の解決だ。冒頭の想定事例では、Mさんは自分のPCでメールをチェッする一方で、自分が管理を担当する業務部門のサーバへのアクセスもした。そのため、MさんのPCへの侵入に成功した攻撃者がサーバメンテナンス用のID/パスワードを奪取することが可能になった。

いったんPCへの侵入が成功し、外部のC&Cサーバ(指令サーバ)との交信が開始されると、情報収集に必要なツールはいつでも外部サーバからPCに送り込むことが可能になる。パスワード窃取用のツールによってPCに保存されているログイン情報の探索や収集が行えるばかりでなく、キーロガーのような操作記録ツールや画面ショットの記録ツールなどにより、アクセスできる限りのシステムのID/パスワードが攻撃者に知られてしまう可能性があるわけだ。

サーバのメンテナンス用ログインID/パスワードが分かれば、攻撃者は管理者を装ってSSH(管理用の通信プロトコル)やリモートデスクトップを利用し、そのアカウントに許されているあらゆることができる。

つまり、運用管理が行えるPCで外部からのメールがチェックできる状態では、(1)高度なアクセス権限を持つログインID/パスワードが簡単に窃取される可能性がある、(2)そのID/パスワードでアクセスできる限りのPCやサーバに存在する情報資産が簡単に窃取、悪用、削除、改ざんされる可能性があるということだ。

そこで推奨できるのが、運用管理用のPCはメールチェックに使用せず、専用の運用管理用のネットワークを業務用ネットワークとは別に構築し、そのネットワーク内でのみ使用する運用法だ。

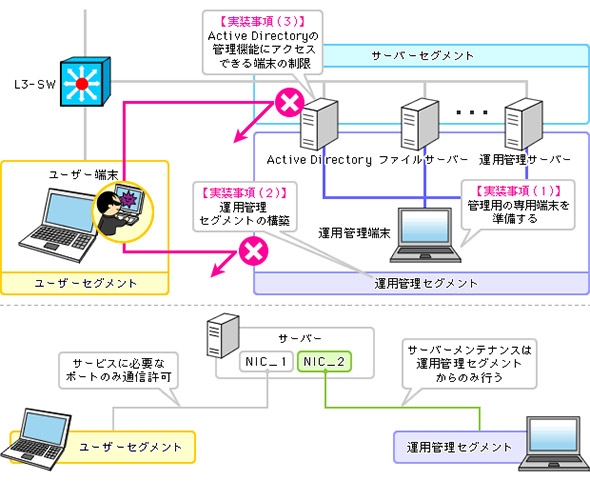

図2に見るように、高いアクセス権限を利用する運用管理は専用PCでのみ行い、ユーザーセグメントからサーバには、高い権限でのアクセスができないようにする。新しく用意するのは、管理専用のPCとサーバ用のNICだ。

サーバ側では図2の下部に見るように業務用と運用管理用の2枚が必要になる。多少費用はかかるが、運用管理専用ネットワークが攻撃者から見えず、アクセスもできないようにするために、まずはこうしたネットワーク分離を全社的に実施することが薦められる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- データ1億件が暗号化、損害17億円 「関通」を襲ったランサムウェア攻撃の教訓

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- Zoomが突如リリースした新機能「Zoom Tasks」とは? 実業務にどう使えるのか

- Androidスマホを「見てるだけ」で情報流出? 二段階認証も効かない新手の攻撃とは:855th Lap

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- 世界中をパニックに陥れる寸前だった AWSの重大な脆弱性とは

- SAPが推奨する「ERPの価値を最大化するクラウドシフト方法2選」

- コーディング中に突然「Gemini」が暴走、これはバグか、それとも……?:843rd Lap

図2 業務用ネットワークと運用管理用ネットワークの分離(出典:IPA)

図2 業務用ネットワークと運用管理用ネットワークの分離(出典:IPA)