大規模LANでRATをせん滅する「チョークポイント監視」とは?:5分で分かる最新キーワード解説(1/3 ページ)

標的型攻撃による遠隔操作被害を防ぐセキュリティ対策「チョークポイント監視」が登場した。IPSとの違いは何か。

今回のテーマは、遠隔操作や情報窃取などを行うウイルス(マルウェア)の活動を、2000台規模の実ネットワークで全て検知し、業務通信を誤検知しないことを実証した新しいウイルス対策「チョークポイント監視」技術だ。膨大な通信量の中に埋もれた0.0001%の不正パケットを完全検知した、ギガビットネットワークでも安心なマルウェア対策技術のあらましを紹介する。

「チョークポイント監視」とは

チョークポイント監視は、組織内のネットワークに侵入したウイルスの活動を漏れなく検知し、被害につながることを防ぐ新しい「内部対策」手法だ。2014年4月に富士通研究所が発表した。

チョークポイントとは、多様な攻撃手口に共通する通信の特徴のことを指す。特徴を漏らさず検知できれば、組織のネットワーク内部に侵入し、潜伏して活動するウイルスの活動を止め、被害を未然に防げるというわけだ。

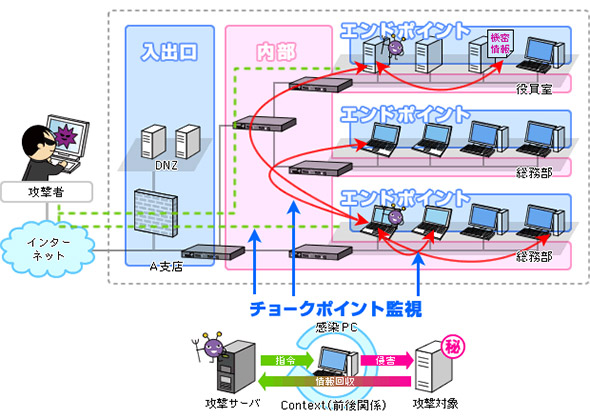

このシステムの具体的なイメージは図1に示すように、1つまたは複数のネットワークセグメントに監視装置を設置し、エンドポイント間の通信、ネットワークセグメント間の通信、そして外部から内部へ、また内部から外部へと向かう通信の特徴を監視する。

これは従来、重要なネットワークで行われるようなIPSやIDSを内部にも周到に適用する構成とよく似ている。しかし、この方式にはIPSやIDSがよりどころとするシグネチャ(ウイルス活動のデータベース)は必要ない。また、通常の通信との比較でアノーマリー(異常)状態を検知する方式とも違う。検知技術そのものに、従来のIPSやIDSとは異なるまったく新しい技術が使われている。

図1 ネットワーク内部でのウイルス活動とチョークポイント監視のイメージ。図中の赤い矢印が示すのがウイルスの内部での情報収集などの不正活動、緑のドットで示すのが外部の攻撃者のサーバ(C&Cサーバ)からの指令、または内部から攻撃サーバへの通信(出典:富士通研究所)

図1 ネットワーク内部でのウイルス活動とチョークポイント監視のイメージ。図中の赤い矢印が示すのがウイルスの内部での情報収集などの不正活動、緑のドットで示すのが外部の攻撃者のサーバ(C&Cサーバ)からの指令、または内部から攻撃サーバへの通信(出典:富士通研究所)標的型攻撃に使われるRATの特徴

技術開発の目標は、近年深刻なセキュリティ脅威になっている「標的型攻撃」でよく使われるRAT(Remote Access Trojan、遠隔操作型トロイの木馬)による不正活動を防止することだ。標的型攻撃にはさまざまな手口が組み合わされるが、中でも対策に苦慮するのがRATだ。

そもそも標的型攻撃は外部から組織の内部ネットワークにあの手この手で忍び込むのが特徴で、これを食い止める特効薬はない。いったん最初の侵入に成功すると、RATは攻撃者のサーバとの通信を確保し、次の指令を待つ。次の指令はシステム内の情報収集であることが多い。

RATは「密偵」になり、せっせと周辺のPCやアクセス可能なサーバへと手を広げて情報を集め、攻撃者のもとにひそかに送信する。その存在は巧妙に隠蔽(いんぺい)され、活動自体も業務にほとんど影響を及ぼさない程度の負荷しかかけない。そのため、不正活動にユーザーが気付くことが難しい。

多くの組織ではインターネットとのゲートウェイで、ファイアウォール、IPS、IDS、WAF、ウイルス対策装置などを配置し、外部からの不正侵入に対する守りを固める。また、エンドポイントでもウイルス対策を実施しているはずだ。

しかし、現在のウイルスの中には対策の網の目を通り抜け、潜伏し、長期間にわたって不正な活動を行うように作られているものがある。セキュリティツールも常に最新ウイルスへの対応を図っているが、新種や亜種のウイルスは毎日大量に製作され、通信方法も多様化しているため、対応がいつも後手に回ってしまうことは否めない。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- なぜ「シャドーAI」を使うのか? 調査で分かった“会社公認AI”への不満

- M365×AIが強化 Excel「Power Query×AIエージェント」でデータ整形を完全自動化へ

- コーディングAIはたくさんあるのに、開発者が「やっぱりClaude」と言うワケ:870th Lap

- シャドーAIの典型例は「私物スマホでチャッピー」? 利用実態を徹底調査

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- 「ネットワークフォレンジック」シェア(2011年度)

- 光ディスク多層化の限界を軽く超越する「超大容量ホログラムメモリ」とは?

- RPAに適する業務と導入成功のポイント

- テレワークのネットワーク課題 家族全員在宅で帯域が不足、莫大な通信費用……企業はどう解決すればいい?

- プリントのためだけに出社する闇 整わない在宅勤務事情