標的型攻撃対策や不適切な社員の内偵、URLフィルタリングツール:IT導入完全ガイド(2/5 ページ)

かつてのURLフィルタリングは、文字通りアクセス先URLとURLデータベースを照合してアクセス可否を決めるだけだったが、現在はもっと使いやすく詳細な制御が可能になるとともに、脅威対策や不正防止に効果的な工夫がされている。その一端を次に紹介しよう。

「水飲み場攻撃」「標的型攻撃」に利用される外部不正サイトへのアクセスを事前防御

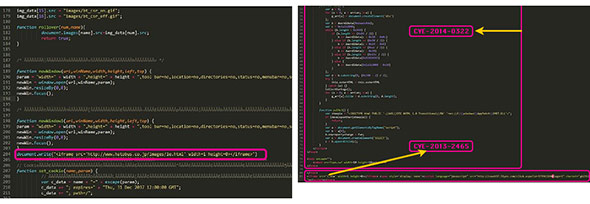

図2は国内の有名レジャー業者のWebサイトのWebページが改ざんされたときのHTMLソースだ。左図に「iframe」(インラインフレーム)というタグが仕込まれ、画面には表れないフレームに別のWebサイトのページ(右図)が読み込まれるようにされた。

読み込まれるページには複数の脆弱性(「CVE〜」は共通脆弱性識別子)を狙う不正コードがあり、正当なWebページにアクセスしたつもりのユーザーのPCに脆弱性があれば、ウイルスを気付かずにダウンロードしてしまう。「ドライブバイダウンロード」と呼ばれるこの攻撃は、最近の不正送金事件や機密情報漏えい事件の典型的な手口だ。

人気サイトを改ざんしてウイルス拡散の踏み台にする「水飲み場攻撃」、巧妙に偽造した誘導メールによりウイルス配布サイトへの接続を誘う「標的型攻撃」は、ユーザーがアクセスしたページを踏み台にして、幾つかのサイトを経由しながら最終的にウイルス配布サイトに接続する仕組みをとることが多い。

こうした攻撃は頻繁に行われるが、そのたびに全て新しい攻撃システムが用意されるわけではなく、既知の手口が踏襲されることが数としては圧倒的に多い。ウイルス配布サイトや踏み台サイトがURLフィルタリングツールのブラックリストに記載されていれば、攻撃は未然に防げる。

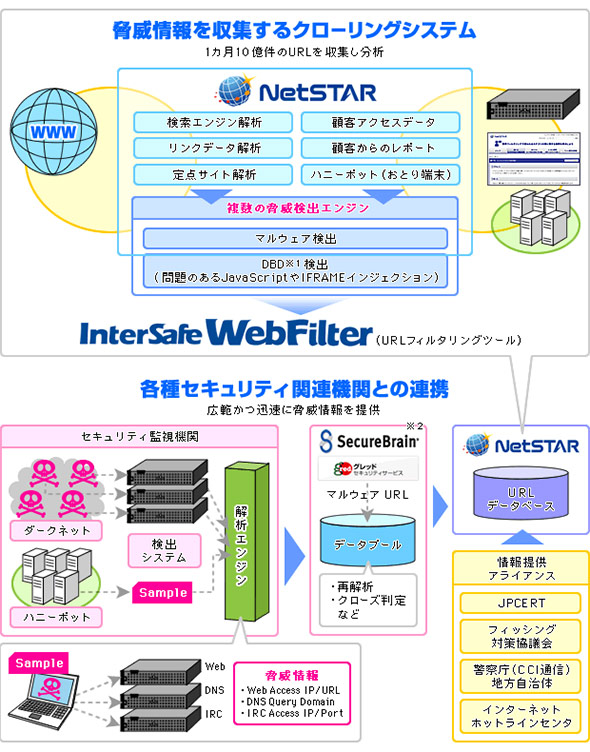

ウイルス配布サイトやウイルス感染PCの遠隔操作などに使われるC&Cサーバ、あるいはフィッシングサイトなど、悪意を持って作られたドメインやWebページについては、各国内あるいは国際的なセキュリティ監視機関(公的機関および民間企業)が絶えず情報を収集し、ブラックリストとして提携先のツールベンダーに資料提供する。ツールベンダーは自社収集のブラックリストも合わせてデータベースを作成し、ユーザーが利用するツールに配信する(図3)。

こうした監視や情報収集の努力と新しい攻撃手口はいたちごっこを続けている。だが、攻撃の情報を迅速に捉えてブラックリストを更新する手続きは現在ではかなり洗練され、正当なサイトが改ざんされたらすぐにブラックリストに載り、修正されたら迅速に削除するといった対応がとられる。ツールへの情報配信はベンダーによって異なるが1日3回から100回程度行われ(差分のみ更新)、ベンダーによっては定期的に60日などでデータベース全体の更新を行う。

コラム:Windows XPのWebアクセスは止められるのか?

サポート切れOSのWebアクセスは非常に高リスクだ。そんな通信を止めたい場合は、URLフィルタリングツールの設定でブロック可能だ。HTTPヘッダのユーザーエージェント情報でユーザーの使用OSやブラウザが判断できるからだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 「君が欲しい」と言わせる情シス資格 キャリアチェンジ向きの資格も解説

- VDIはもう限界? 専門家が「5年後、VDIは少数派」と予測する4つの理由

図3 URL収集と分析の仕組みの例(出典:アルプスシステムインテグレーション)

図3 URL収集と分析の仕組みの例(出典:アルプスシステムインテグレーション)