脱獄なんかしない、それでも危険なiOSの脅威最新事情:セキュリティ強化塾(1/4 ページ)

「iPadならウイルスなんて関係ない」。これは大きな間違いだ。iOSのセキュリティの現状について紹介しよう。

「iOS端末ならウイルスもないし、不注意による情報漏えいにだけ気を付けていればいい」と考える人は多い。これは間違いではあるが、実際のところ、その認識でまず問題はなかった。App Storeに並ぶアプリはアップルの審査を経ており、安心感があったからだ。

ところが、その「常識」を捨てるときが来た。悪意をもつ人間はiOSの「閉じた」世界をこじ開けるべく、わずかな隙間から攻撃をぐいぐいと押し込んでくる。App Storeに「ウイルス入り」アプリが大量に出回っていたことも発覚した。今回は、昨今ビジネス界でも導入が広がるiOSのセキュリティの現状について紹介しよう。

脱獄iOSでなくても不正アプリが導入される事態が発生

iPadでちょっとアダルトなWebサイトを探検中。少し気になる動画のPlayボタンをタップすると「playMovieがインストールされます」とのメッセージが表示された。専用プレイヤーかと思って「インストール」をタップすると、今度は「信頼されていないAppデベロッパ」というメッセージと、「デベロッパ◯◯◯を信頼してこのiPadでAppを実行しますか?」という表示が。ここまで来て後戻りできるものか、「信頼」ボタンをタップだ。

このストーリーは、2015年5月に国内で初めて発見されたiOS向けの詐欺アプリがインストールされるまでの実際の流れを基にした。一連の操作により、ユーザーのiPadには攻撃者のサーバから詐欺アプリがダウンロードされ、インストールされる。そのアプリを起動してしまえば、あとはお決まりの架空請求の流れとなる。もっとも、このような架空請求自体は放っておけばよい。

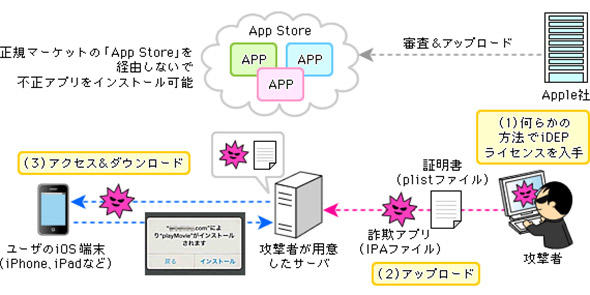

このケースで怖いのは、何も不正な改造を行っていない端末に詐欺アプリがインストールされてしまうことだ。これまでにもiOS端末に感染するウイルスや不正アプリは見つかっていたが、それらは「脱獄(jailbreak)」と呼ばれる不正改造を行った端末だけの問題だった。ところが今回は脱獄を行っていない端末に不正アプリがインストールされてしまったのだ。その仕組みは図1のような流れになっている。

発端は、攻撃者がiDEP(iOS Developer Enterprise Program)と呼ばれる企業内アプリ配布用のライセンスを何らかの方法で入手したことだ。本来、このライセンスは自前のWebサーバに自社製アプリを置き、そこにアクセスできるユーザーだけにアプリをインストールさせるためのもの。これがセキュリティの隙間になってしまった。

このような手口のほかにも、iOS端末を攻撃する手口はいくつかある。つい最近では、Appストアに不正アプリが多数公開される事件が起きたばかりだ。以下では、その事件も含め、これまで発見されている手口を紹介しながら、企業や個人がとるべき対策について考えてみよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 出光興産の「ADFS→Azure AD」移行奮闘記

- IT資産管理のメンドウを「Power Platform」にぶん投げてラクする方法

- VMwareライセンス変更問題 乗り換えるか使い続けるか、皆の声

- 調査で分かった「Copilot for M365」活用でAIスキルよりも必要なこと

- 実はあった、非対応PCに「Windows 11」をインストールする幻のチート技:816th Lap

図1 脱獄していないiOS端末に詐欺アプリがインストールされた仕組み(出典:トレンドマイクロ)

図1 脱獄していないiOS端末に詐欺アプリがインストールされた仕組み(出典:トレンドマイクロ)