標的型攻撃への対策状況(2018年)/前編:IT担当者300人に聞きました(2/2 ページ)

標的型攻撃を受けたかどうか「分からない」企業が全体の7割にも及ぶ結果に

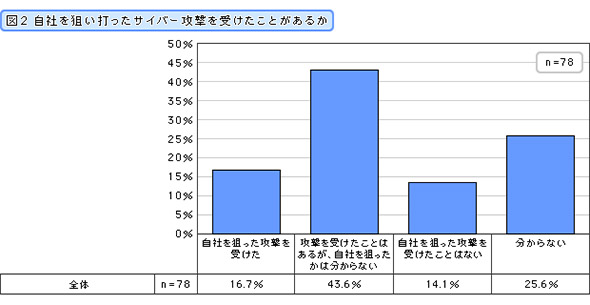

次に、不特定多数を狙ったサイバー攻撃ではなく特に自社(情報資産を含む)を狙ったサイバー攻撃(標的型攻撃)を受けたことがあるかどうかを「セキュリティ被害に遭ったことがある」と回答した方に聞いた。その結果「攻撃を受けたことはあるが、自社を狙ったかどうかは分からない」43.6%、「分からない」25.6%、「自社を狙った攻撃を受けた」16.7%、「自社を狙った攻撃を受けたことはない」14.1%と続いた(図2)。

ここで注目すべきは、攻撃を受けたことの有無を問わず、自社を狙った攻撃かどうかが判断できている企業は全体の30.8%しか存在しないという点だ。逆説的に言うと69.2%と約7割の企業で標的型攻撃を受けたとしても詳細を把握できていない現状が見えてきた。特殊な標的型攻撃を含むリスク情報を提供するサービスやセキュリティ監視サービスなど、まずは自社に迫る脅威を把握するための環境を整えたいところだ。

「ファイル破壊」「サーバを人質に……」 生々しい実被害例も

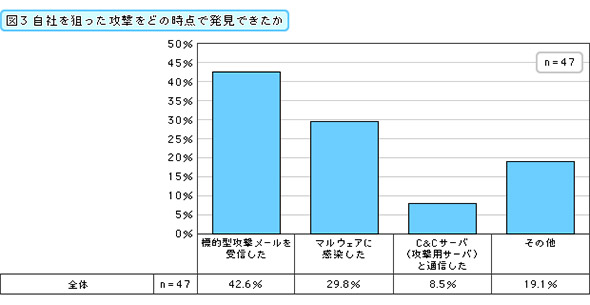

自社を狙い撃ちにした標的型攻撃を発見した企業は、具体的にどの時点で発見できたのだろうか。聞いてみたところ「標的型攻撃メールを受信した時」42.6%、「マルウェアに感染した時」29.8%、「C&Cサーバ(攻撃用サーバ)と通信した時」8.5%と続く結果となった(図3)。「その他」と回答した方からは「proxyサーバがDOS攻撃を受けた」「DDoS攻撃を受けた」「ランサムウェアでサーバが人質にとられた」など、既に被害を受ける状況に陥って初めて気が付いたケースや「監視ツールによる検知」のように事前検知ができたケースといった声が挙げられた。

これに関連して自社を狙った攻撃により具体的にどのような被害が発生したかをフリーコメントで聞いたところ、ランサムウェア被害と思われる「サーバが人質に取られた」「PCとNASが暗号化されてしまった」といったコメントが寄せられた。この他、ファイル破壊や書き換えによる被害を経験した回答者も複数見られた。

データの暗号化やファイルの書き換え、ランサムウェアなどは金銭目的の脅迫行為に悪用されるケースが多く、サーバダウンやネットワーク遅延などは、あえて目立つ形で攻撃を仕掛けることでシステム管理者を集中させ、その間に別のサイバー攻撃を仕掛けるなどの巧妙な攻撃手段として知られている。しかし、一方で私怨やいたずら、試用など、さまざまな動機が考えられる攻撃者側の意図を完全に理解するのは不可能だ。企業ができることは、いつでも標的型攻撃の対象になり得るという意識を持つことや攻撃の早期発見が可能な仕組み作り、それらに素早く対応するセキュリティ対策の検討であることを再認識する必要がありそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 重要インフラのサイバー防御に穴 政府が示した"基本"の対策とは?

- 資料をリッチにする画像生成AI「Nano Banana Pro」活用法 素材探しはもう不要?

- 「身代金は対象外」日本のサイバー保険が“あえて払わない”合理的な理由とは?

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- 休職者の穴を埋めるストレス

- IT主導から現場主導へ。RPA推進部門を変えたその理由とは?__大手不動産「大京」のモデルケース

- 何かとシバリが多い自治体のIT改革、渋谷区が採用した第4のネットワーク「コア系」ってどんなもの?

- 実はあった、非対応PCに「Windows 11」をインストールする幻のチート技:816th Lap

- AIエージェントで製品テストを36%効率化 「UiPath Test Cloud」

- Windowsとアプリを操作するAIエージェント Microsoftが発表

図2 自社を狙い打ったサイバー攻撃を受けたことがあるか

図2 自社を狙い打ったサイバー攻撃を受けたことがあるか 図3 自社を狙った攻撃をどの時点で発見できたか

図3 自社を狙った攻撃をどの時点で発見できたか