ブラックマーケットが支援する標的型攻撃に対抗する手法

サイバー攻撃をビジネスに結び付け組織やブラックマーケットが存在する。攻撃を100%防御できる手段はないが、被害を軽減するためにできることがある。

本コラムは2016年11月8日に掲載した「ブラックマーケットが支援する標的型攻撃に対抗する手法」を再編集したものです。

前回、サイバー攻撃をビジネスに結び付け組織やブラックマーケットの存在をお話ししましたが、これは一体どういうものなのでしょうか。

標的型攻撃やランサムウェア攻撃などのサイバー攻撃を実行するためには、ある程度の技術や知識、インフラやツールなどが必要になります。つまり、ウイルスさえ手に入れれば誰でも攻撃を実行できるというわけではないのです。それはなぜか。標的型攻撃を例に見ていきましょう。

ブラックマーケットが支援する「標的型攻撃」

標的型攻撃は、ある特定の企業や組織を狙い撃ち、つまり標的を定めて行う攻撃のことです。代表的な攻撃方法は標的型メール攻撃と呼ばれるメールを利用した攻撃で、特に多いのがウイルスを埋め込んだファイルを添付し、ファイルを開くことでウイルスに感染させる方法です。

この標的型メール攻撃を実行するためには、次のような準備やノウハウが必要となります。

- 攻撃対象となる企業の調査

- ウイルスや攻撃用サーバの準備

- メールの作成と送信

- 感染端末との通信経路の確保

- 端末情報、ネットワーク情報の入手

- 他端末やサーバへの侵入

- 管理者情報の窃取、権限の奪取

- 機密情報の収集と窃取

- 活動痕跡の削除

ざっと書き出しただけでもこれだけの作業が必要になるのです。何の技術やノウハウもなくこの攻撃を実行し、成功させるのはなかなか難しいことだと思いませんか。

もし攻撃に必要な機材やノウハウが手に入れられ、盗み出した情報を売買できる仕組みがあったとしたらどうでしょう。現実には攻撃に必要な機材やノウハウを販売する組織やブラックマーケットが存在し、たくさんの取引が行われているといわれています。

特にファイルを暗号化して金銭要求画面を表示するだけのランサムウェア攻撃は、標的型攻撃に比べ、圧倒的に簡単に実行できることから、「ちょっとやってみようか」という安易な考えで行われることも多く、昨今のランサムウェア被害拡大の要因になっていると考えられています。

そして危惧すべきことは、ここで取引されるウイルスは常にカスタマイズされ、ウイルス対策ソフトに検知されないものがほとんどだということです。では、ウイルス対策ソフトで検知できないウイルスを使った攻撃に対して、私たちはどのように対抗すればよいのでしょうか。

対策は「侵入防止」から「侵入後の対策」へ

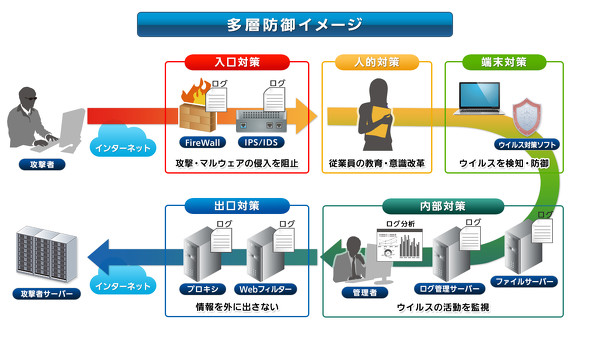

一般的に標的型攻撃やランサムウェア攻撃に対しては、「多層防御」が有効だといわれています。残念ながら攻撃を100%防御できる手段はありません。そのため、幾つかの対策を併せて実施することで被害に遭う確率を低くしたり被害を最小限にするというのが多層防御の考え方です。具体的な防御方法について見ていきたいと思います。

人的対策

標的型攻撃のインシデント発生ケースを見てみると、メールに添付されているファイルを開いたり、メール本文のURLをクリックしたりしなければ防げた事案がほとんどです。最近はメールの文面や内容が非常に巧妙になってきており、攻撃メールであることを見抜くのが難しくなってきているといわれていますが、それでもちょっとした気付きで防げることも多いはずです。

標的型攻撃の存在や攻撃方法を知らないこと自体が大きなリスクだということを認識し、どんな攻撃なのか、どんなメールが届くのか、どう対処すべきかなどについて普段から従業員の知識や意識を向上させ、攻撃に対する耐性を維持しておくことが重要です。

ちなみに、添付ファイルを開いてしまう割合は、一般従業員よりも役員の方が高いという調査結果もありますので、役職などに関係なく全ての従業員に対して実施することをおすすめします。

入口対策

ウイルスの侵入を防ぐための対策が入口対策です。具体的にはファイアウォールやIDS、IPSなどがそれに当たりますが、これらの一般的機器では標的型攻撃やランサムウェア攻撃を防ぐことは、ほぼできません。

ここ数年、標的型攻撃に特化したさまざまな機器が登場しています。特にサンドボックス型のアプライアンス機器が注目されています。サンドボックスは実際の環境に近い状態を仮想空間で再現し、ウイルスを仮想空間上で動作させ、その挙動でウイルスかどうかを判断するものです。ウイルスの振る舞いを見て検知するため、検知精度は高いといわれています。

出口対策

攻撃者は攻撃用サーバ(C&Cサーバ)を利用します。この攻撃用サーバとの通信を遮断することで、攻撃そのものを成功させない、あるいはたとえウイルスに侵入されても情報を外に出さないというのが出口対策の考え方です。

出口対策としては、プロキシサーバの設置やフィルタリングの導入などが考えられますが、攻撃者もさまざまな手段を講じて攻撃用サーバとの通信を試みるため、これらの対策も絶対的なものではありません。

内部対策

一部の企業ではSIEM(Security Information and Event Management:セキュリティ情報およびイベント管理)と呼ばれる仕組みを導入し、セキュリティ機器やネットワーク機器、各種サーバなどからさまざまなログを収集し攻撃の前兆をつかむことで、感染の拡大を阻止し、被害を最小限にする取り組みが行われ始めています。

この仕組みを使えば標的型攻撃に限らず、あらゆるセキュリティインシデントに対処できる利点がありますが、コストや管理者のITリテラシーの問題など、導入が難しい面もあります。

端末(エンドポイント)対策

標的型攻撃やランサムウェア攻撃は、全て皆さんがお使いの端末(エンドポイント)を起点として行われます。ウイルスが活動を始めれば、端末内にも活動の兆しがたくさん現れるため、これをうまく活用できれば、ウイルスを検知、防御できるはずです。これがエンドポイント対策の考え方です。

昨今はウイルスの侵入を100%阻止することは不可能といわれおり、対策の方針も「侵入防止」から「侵入後の対策」へと変ってきているため、エンドポイント対策が大きな注目を浴びています。

次回は、最新の機器を用いてもウイルスの侵入を防げない理由と、エンドポイント対策の優位性についてお話させていただきます。

関連記事

卑劣な「ランサムウェア」から身を守るために

卑劣な「ランサムウェア」から身を守るために

ランサムウェアはPCの中にあるデータを暗号化し、解除のための“身代金”を要求する悪質なマルウェアだ。 「WannaCry」で振り返る、適切なランサムウェア対策とは?

「WannaCry」で振り返る、適切なランサムウェア対策とは?

2017年5月に発生したランサムウェア「WannaCry」は、世界的に大きな被害をもたらした。過去にない特徴があったからだ。 ランサムウェアの身代金、300万円以上支払った人も

ランサムウェアの身代金、300万円以上支払った人も

トレンドマイクロが「企業におけるランサムウェア実態調査2016」を発表。暗号化されてしまった被害者の6割が身代金を支払ったという。 ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情

ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情

今日のランサムウェアはファイアウォールでは止められない。「WannaCry」の金銭要求画面に遭遇しないためにもUTMの活用が効く。UTM vs. ランサムウェア、最新動向を追う。 企業を狙うランサムウェア、手口が巧妙化

企業を狙うランサムウェア、手口が巧妙化

ランサムウェアの被害件数が過去最大といえるレベルまで拡大した。トレンドマイクロによれば、2016年1〜6月における日本での被害報告件数はは前年同期比の7倍という数字だ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「AI時代に“御社の強み”は通用しますか?」 8割のSIerが漏らした“まさかのホンネ”【調査】

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 実践企業が語る「脱・Microsoft」の効果 仕事のストレスはどこまで減ったのか

- PDF変換後の誤字もその場で修正 ChatGPTの新機能「Adobe連携」の実務活用術

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術