国民の個人情報はどう守られる? デジタル庁のゼロトラストへの取組み

デジタル庁発足から約10カ月。国民にかかわる膨大な機密情報はどう安全に管理されているのか。民間企業からはなかなか公表されないセキュリティ対策状況や、新たな取り組みについてを解説する。

2021年9月のデジタル庁発足から約10カ月。国民にかかわる膨大な機密情報はどう安全に管理されているのか。民間企業からはなかなか公表されないセキュリティ対策状況を、デジタル庁セキュリティ危機管理チームの満塩尚史氏(セキュリティアーキテクト)が語った。

本稿はオンラインセミナー「Cybereason Security Leaders Conference 2022春」(主催:サイバーリーズン)の講演内容を基に、編集部で再構成した。

日本政府のサイバーセキュリティ戦略

デジタル庁は2021年夏からサイバーセキュリティ戦略を議論している。「Cybersecurity for All〜誰も取り残さないサイバーセキュリティ〜」をキーワードに、社会全体の「自由・公正かつ安全なサイバー空間」の確保を目標とする。

サイバーセキュリティ戦略は、DX(デジタルトランスフォーメーション)の推進にブレーキをかけないよう、「サイバーセキュリティとDXが同時推進できること」「安全保障の観点からの取組の強化を図ること」を前提とする。

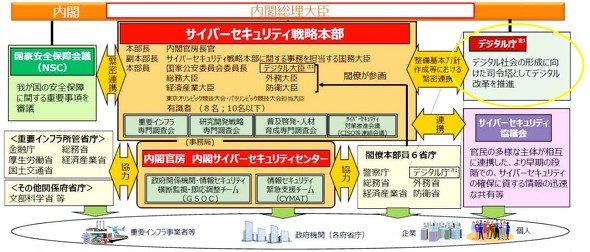

サイバーセキュリティ戦略の中心になるのは「サイバーセキュリティ戦略本部」だ。国家安全保障の重要事項を審議する「国家安全保障会議」(NSC)と緊密に連携し、セキュリティ整備の基本方針作成などにおいてはデジタル庁とも深く関わる。従来政府全体のセキュリティを担ってきた「内閣サイバーセキュリティセンター」(NISC)とも協力する(図1)。

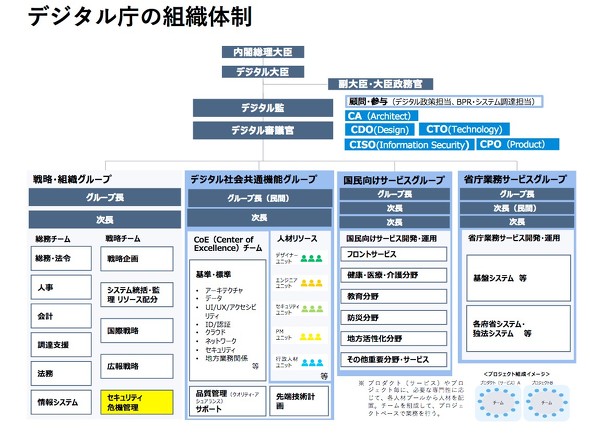

デジタル庁は2021年9月に発足された、日本政府によるデジタルサービス提供の中核となる組織だ。「戦略・組織グループ」「デジタル社会共通機能グループ」「国民向けサービスグループ」「省庁業務サービスグループ」の4グループから成る(図2)。

デジタル庁の目指すセキュリティアーキテクチャ

従来の政府のシステムは組織ごとに構築されたサイロ型であったが、デジタル庁は疎結合型システムへの転換を進める。併せて、各機能を常時セキュリティ診断できるゼロトラストアーキテクチャの導入を目指す。

脅威の侵入を前提に検知や対応、復旧を速やかに実施するサイバーレジリエンスの強化も必要だ。NISCによるセキュリティ基準に加え、サイバーセキュリティフレームワークを導入し、被害の最小化および回復の迅速化を図る。具体的には脆弱(ぜいじゃく)性診断や、稼働状況の検証、バックドアの検証などを実施する。

また、ゼロトラストアーキテクチャ対策が過度になったり、抜け落ちたりすることも想定し、セキュリティポリシーとセキュリティ対策を構造化する。セキュリティ対策状況のリアルタイムの把握は調査研究に近い状況だ。

政府情報システムをクラウドバイデフォルトにする上で、クラウドサービスのセキュリティ評価も重要性を増す。日本では「ISMAP」(イスマップ:政府情報システムのためのセキュリティ評価制度)を2020年6月に開始した。クラウドのセキュリティ評価基準は以前から存在するが、ISMAPは日本の制度として作成された。ISMAPではクラウドサービスが統制目標に対応しているかどうかを明示的に示している。

ゼロトラストアーキテクチャへの取り組み

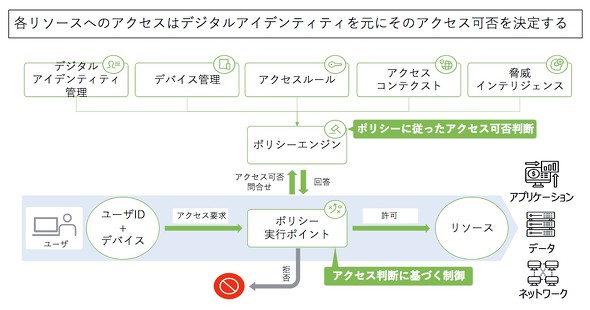

ゼロトラストアーキテクチャはソリューションではなく概念モデルだ。境界型セキュリティは今後も必要だが、エンドポイントセキュリティで境界内部の有害活動や侵害を防ぐことが重要だ。例えばデジタル庁は、データベースやアプリにアクセスする際に、境界内外からのアクセスにかかわらず標準プロトコルの認証を実施する。システムのオーバーヘッドになっても必ず認証する方向で進めている(図3)。

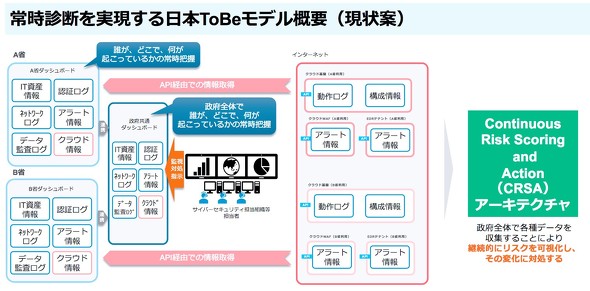

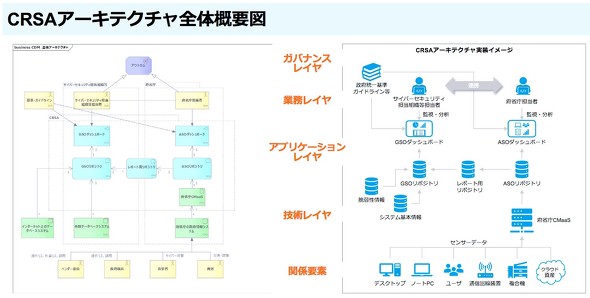

各国がゼロトラストを原則にする表明をしており、日本政府も後発だがゼロトラストの考え方を整備中だ。資産を把握して脆弱性状況を理解し、ログインの失敗や成功も把握すべきと考えている。米国のCDM(Continuous Diagnostics and Mitigation)プログラムの考え方を踏まえ、日本版CDMの実証を始めた(図4)。

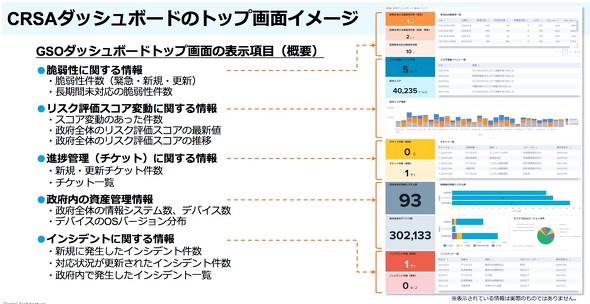

各省のクラウドシステムなどの構成情報や動作ログ、アラート情報を収集し、各省や政府共通のダッシュボードからシステム状態を常時監視、診断可能に取り組む(図6)。

この取り組みはNISCとデジタル庁が連携して進めている。リスクスコアリングが重要なポイントになるため、CRSAシステムを作成して実証し、政府共通(GSO)ダッシュボードでリスクを組織単位で把握するトライアルをしている。経産省と連携し、NEDO(新エネルギー・産業技術総合開発機構)により実現性調査レポートが公開され、リスクスコアの実現性を検討している。

関連記事

比較表で分かる「ゼロトラスト」の基本 境界型セキュリティとの違い

比較表で分かる「ゼロトラスト」の基本 境界型セキュリティとの違い

近年、セキュリティ対策に当たり必要とされる「ゼロトラスト・セキュリティモデル」は、境界のないエンドポイントセキュリティとして知られる。従来の環境とどう違い、具体的にどのような対策を取るべきなのか。比較表と現在のトレンドを基に解説する。 在宅勤務のネット費用負担は会社? 個人? 調査で見えた意外な実態

在宅勤務のネット費用負担は会社? 個人? 調査で見えた意外な実態

社会環境の変化によって在宅勤務できる環境が増えるなか、テレワークのネットワーク環境はどのような状況にあるのか。1人拠点ともいえる自宅環境とBranch of Oneの実態について調査した。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

- 失敗事例から学ぶ、失敗しない「UPS」選び

- ZOZOが明かす、1年使って分かった「GitHub Copilot」のリアルな効果

- AMD初のCPUはIntelのパクリだった? それでも公認せざるを得なかった裏事情:862nd Lap