止まらぬ不正ログイン被害、パスワード管理はどうする?:セキュリティ強化塾(2/4 ページ)

不正ログイン用のID/パスワード窃取手口の3タイプ

不正ログイン対策は、コンピュータができて以来ずっと続く課題だ。ID/パスワードで安全を保証する手法は、古くから安全性と利便性のバランスがよいアクセス制御方式だと考えられてきた。現在のように日常的にアクセスするサービスが増え、企業や個人の重要情報が各サービスに大量に集約されると、もはや利便性を犠牲にしても安全性を高めなければ機密漏えいや金銭被害が防げない。

まず、不正ログインの手口について整理しよう。なりすましログインを行うための情報はどのように攻撃者の手に渡るのか。

フィッシングによる情報窃取

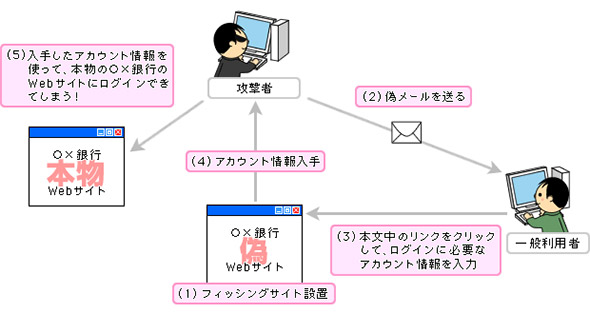

正規のサービス提供者になりすまして、偽のWebサイトを立ち上げたり、発信元を偽装したメールを送ったりして、ユーザーに正規サービスのつもりでログイン情報などを入力させる手口が「フィッシング」だ。

偽サイトで入力させられるID/パスワード、住所、氏名、銀行口座番号、クレジットカード番号などは、全て攻撃者の手に落ちる。攻撃者は窃取した情報を用いて、正規サービスに不正ログインし、さらなる情報窃取や不正送金、ポイントの横取りなどの犯罪行為をはたらく(図1)。

ウイルスによる情報窃取

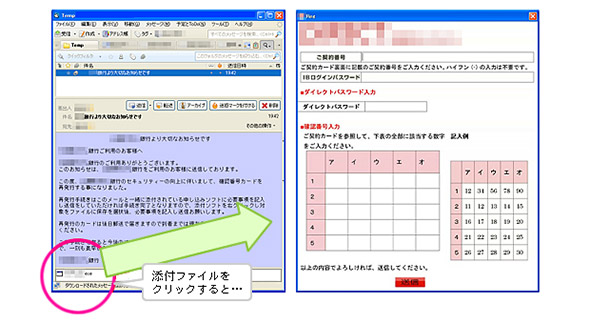

情報窃取用の機能を持ったウイルスにユーザーのPCを感染させ、ユーザーが入力したログイン情報などを窃取する手口もある。正規サービスからのメールを装った攻撃メールに添付されたファイルを開くと、正規サービスの画面に類似した入力画面が開くケースが多い。ログイン情報などの入力を誘い、入力された情報を攻撃者に送信する(図2)。

現在猛威をふるう不正送金事件に使われるウイルスは高機能化し、バックドア(PCと外部攻撃サーバとの通信経路)を設置する機能、入力情報を横取りするスパイウェア的機能、リモート操作機能まで追加された。また、不正送金の自動実行機能を備えるものもある。

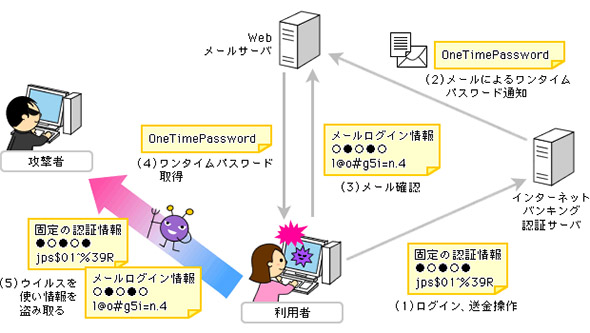

多くの銀行で取引にはワンタイムパスワードを使った2要素認証が利用されるが、図3のようにWebメールでワンタイムパスワードを受け取る仕組みをとるケースでは、ウイルスによりワンタイムパスワードが窃取された例がある。また、攻撃者がワンタイムパスワードが必要になったタイミングでユーザーPCにワンタイムパスワードの入力を誘う画面を表示するものもある。

ウイルス配布はメールに添付するケースが多い一方、正規のWebサイトを改ざんする方法もある。アクセスするとユーザーが気付かないようにウイルス配布サイトに接続し、脆弱(ぜいじゃく)性を悪用して感染させる手口(ドライブ・バイ・ダウンロード)も少なくない。

なお、HTMLメールの機能を使いメールの本文上に情報入力画面が表示されるようにし、入力情報を窃取する手口も使われることがある。HTMLメールはそもそも添付ファイルが本文に埋め込まれたようなものなので、利用には十分に気を付けたい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

図1 フィッシング手口(サイト構築型)のイメージ(出典:IPA)

図1 フィッシング手口(サイト構築型)のイメージ(出典:IPA) 図2 メールに情報窃取用のウイルスを添付した例(出典:IPA)

図2 メールに情報窃取用のウイルスを添付した例(出典:IPA) 図3 ワンタイムパスワードを窃取されるケースの例(出典:IPA)

図3 ワンタイムパスワードを窃取されるケースの例(出典:IPA)