業務アプリを私物端末で利用するBYOD実装:IT導入完全ガイド(4/4 ページ)

アプリケーション公開までの手順

では、EMMを利用してどのように個人の端末にアプリケーションを展開していくのだろうか。ここで、実際に管理された形でアプリケーションを提供するまでの手順について見ていこう。

第1ステップ:初期設定

最初に、デバイスを利用するための初期設定を行う。iOSであれば、AppleIDを入手後、ポリシーの管理や適用を行う通知サーバ用のApple Push CertificateファイルをAppleより入手し、EMMサービスに登録する必要がある。

第2ステップ:ユーザー登録

ユーザー管理画面を開き、ユーザー名やメールアドレス、電話番号などユーザー登録に必要な情報を入力する。複数ユーザーを一括で登録する場合は、登録用のCSVをダウンロードし、詳細を入力後に一括アップロードすることが可能になっている。

第3ステップ:デバイス登録

デバイスのインベントリ画面からデバイスを追加する。事前に登録したユーザーに対してメールやSMSなどでデバイス登録要求を送信する。すると、デバイスに対してメールが飛び、ユーザー自身が要求に従ってEMMサービスの構成プロファイルをインストールする。

その後、EMMサービスのアプリケーションストアに接続するためのWebクリップがスマートフォン上に登場し、EMMサービスのアプリがインストールされる。この時点で、デバイスのインベントリ情報が収集される。

第4ステップ:アプリケーションの登録、配布

iOSやAndroid、WindowsPhoneの公開アプリストアのアプリケーションや独自開発のアプリケーションをEMMサービスのアプリストアに登録し、配布する。アプリ削除時の対応方法などアプリ配布ポリシーもこのステップで設定する。

アプリケーションの実装方法については、大きく分けて3つの方法がある。1つが公開アプリを利用する方法、そして2つ目が独自アプリに対してラッピング処理を行い、独自のセキュリティポリシーを実行する方法。3つ目が独自アプリの開発時にSDKを用いて組み込む方法だ。より細かなアプリ制御を行うのであれば、SDKによる独自アプリの開発が必要になる。

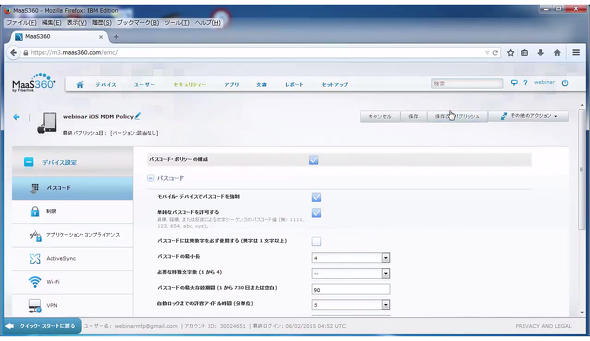

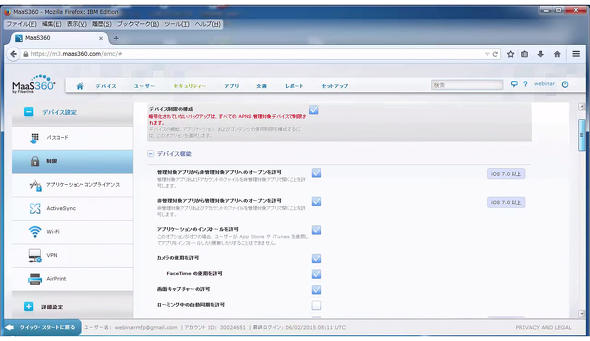

第5ステップ:デバイス管理ポリシーの設定、適用

デフォルトで設定されている標準ポリシーに従って、自社に必要なセキュリティポリシーを追加していく。OSごとにテンプレートが用意されており、パスコードの強制やApp Storeからの導入禁止、カメラの使用禁止などのポリシーを策定していく。その後適用したいデバイスに作成したポ

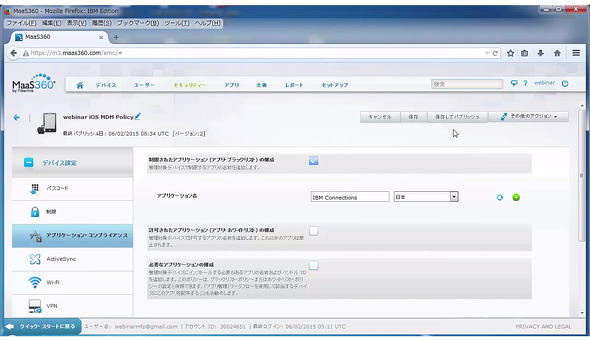

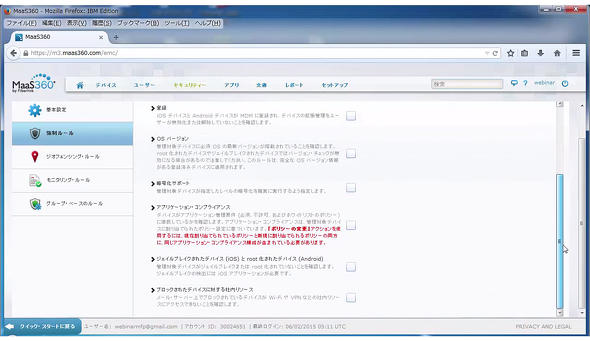

第6ステップ:コンプライアンスルールの設定、適用

そして、使用禁止アプリのブラックリストや使用を許可するホワイトストなどの設定を行う。またOSのバージョン違反やジェイルブレイク違反などを検知した場合のアクションを決めていく。

上記に挙げた手順はあくまで一例だが、実際に登録していくイメージはついたことだろう。EMM導入によって、BYODによるさまざまなデバイスへの制御が可能になる。デバイスの制御はBYOD環境の整備に欠かせないソリューションといえるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- データ人材ゼロだった星野リゾートが、数カ月で3人の専門家を生み出した方法

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- Notion導入で生成AI活用のナレッジ基盤を構築 従業員の情報意識にも変化

- 狙われるハードディスク “人頼み”の廃棄処理から情報流出リスクをなくすには

- 多忙な現場がロボットの8割を開発、コロナ禍でフジテックが実践したこと

- ユーザーも管理者も確認したい「Microsoft 365」新機能、全17項目をダイジェスト解説

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

図6 インベントリ画面(出典:日本IBM)

図6 インベントリ画面(出典:日本IBM) 図7 パスコードポリシー画面(出典:日本IBM)

図7 パスコードポリシー画面(出典:日本IBM) 図8 制限ポリシー画面(出典:日本IBM)

図8 制限ポリシー画面(出典:日本IBM) 図9 ブラックリスト、ホワイトリスト画面(出典:日本IBM)

図9 ブラックリスト、ホワイトリスト画面(出典:日本IBM) 図10 ポリシー違反アクション設定画面(出典:日本IBM)

図10 ポリシー違反アクション設定画面(出典:日本IBM)