今すぐ取り掛かれる標的型攻撃対策:セキュリティ強化塾(4/5 ページ)

「入口対策」「内部対策」「出口対策」も重要

対応体制について強調したが、当然ながら攻撃の検知やブロックのためにはセキュリティツールが必須になる。1種類のツールのみでは検知も防御も限りがあり、「多層防御」によってリスクを可能なだけ低減する必要がある。以下に、多層防御に利用できるツールを簡単に紹介しておく。

ファイアウォール

IPアドレスや通信ポートなどを解釈して、許可されていない端末やサーバからのアクセスや正規の社内サービスが利用していないポートでの通信を拒否する。

アンチスパム

ツールベンダーなどの手でデータベース化されたスパムメールデータに基づき、既知の特徴を持つ攻撃メールを隔離または廃棄する。安全性のスコアリングによるレピュテーションフィルタリングもある。

クライアントファイアウォール

クライアント端末に導入し、ネットワーク内部からの攻撃を防ぐ。

クライアントでのアンチウイルス

HDDやメモリをスキャンし、登録されたウイルスとのパターン照合やヒューリスティック技術などによって検知、隔離、廃棄する。

ゲートウェイでのアンチウイルス

ゲートウェイで通信に含まれるウイルスのパターンをスキャンし、メール添付や、Webサイトからダウンロードされるウイルスを検知、隔離・廃棄する。

サンドボックス

未知のウイルスである可能性があるファイルやコードを保護された仮想環境内で実行することにより、ウイルスか否かを判定する。定義情報との照合ではなく、対象ファイルのOS上での実際の挙動や、C&Cサーバ等外部との通信の有無などを解析することによって、対象ファイルの危険性を評価する点が特徴で、アプライアンス上でマルウェア解析を行う製品と、クラウドシステム上で解析を行う製品がある。昨今サンドボックス解析を回避する機能を持つマルウェアも出てきており、これらに対応できる製品も出てきている。

IPS、IDS

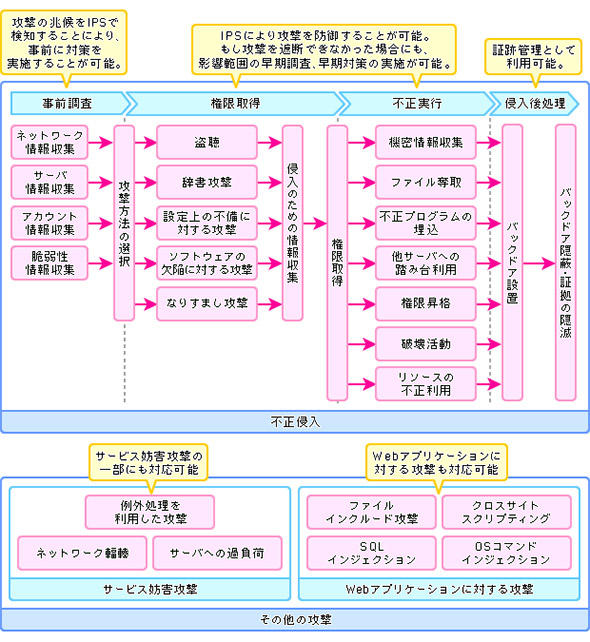

不正アクセスの特徴を登録したデータベース(ブラックリスト)を利用して、通信のパターンが合致するものを遮断するのがIPS、アラートやレポートで検知したことを報告するのがIDS。IPSでは逆に正当な通信パターンを定義してそれ以外をブロックする「ホワイトリスト」運用も可能。こちらは社内システムに入る通信ばかりでなく、出ていく通信も検査するので、ウイルスと指令サーバとの交信を検知することもできる。また、内部に設置すればシステム内部での情報収集や侵入活動の検知・阻止もできる(図2)。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 「AI時代にSIerはいらない」 信じているのはまさかの“あの人たち”だった【調査】

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

図2 IPS、IDSによる不正アクセス対応機能の例

図2 IPS、IDSによる不正アクセス対応機能の例