今すぐ取り掛かれる標的型攻撃対策:セキュリティ強化塾(1/5 ページ)

標的型攻撃の対策には多層防御といわれるが、限りある予算に悩むセキュリティ担当者は多い。有効な手段とは?

標的型攻撃の特徴は、巧みな偽装と心理操作でメールやWebサイトからウイルス感染を図るケースが多い。しかも、一度ターゲットにされると最初の感染を防ぐのは至難の業。その後、社内システムへの侵入、情報の窃取と外部送信が行われても自社では気付けないことがほとんどだ。それ故、ネットワークを監視している警察やセキュリティ機関など外部からの指摘によって標的型攻撃にやられていることに気付くという。

今では会社規模や業種を問わずに標的型攻撃が仕掛けられるようになってきた。多層防御が肝心なのは分かっていても、限りある予算でどこまで手をかければよいかに悩むセキュリティ担当者は多いことだろう。今回は、コスト効果にも注目して、より有効な対策とは何なのかを考えてみる。

日本企業を狙った標的型攻撃が増加中

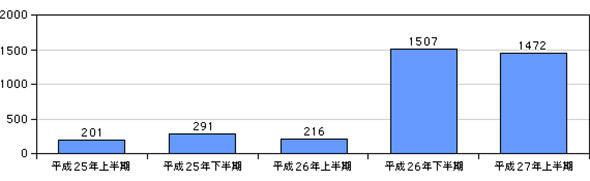

2016年も年明け早々に、2015年に発生した日本年金機構の情報漏えい事件と同種のウイルスが複数の組織で発見されたと報じられた。国内の標的型攻撃事例は2014年から大幅な増加傾向にあり、2015年上半期の標的型攻撃メールは1472件(警察庁発表、前年同期比581%増)に達している(図1)。

あらゆる組織をターゲットに巧妙に「着弾」

攻撃対象は行政機関や病院、大学などの公的機関にとどまらず、大企業とそのグループ内の中堅・中小企業、公的機関や大企業との取引のある企業に広がっており、中には単に攻撃しやすいという理由で狙われたのではないかとみられるケースもある。もはや標的型攻撃を人ごとと静観できる企業はあり得ない。

また、攻撃は愉快犯的なものではなく明らかに機密情報を狙っており、金銭的な報酬を求めるプロの仕事になっている。いかにうまく標的組織に最初の侵入を行う(着弾させる)かという手口がどんどん洗練され、近年は特に日本の組織に向けた工夫も凝らされるようになってきた。

件名、内容、添付ファイル、送信元では見抜けない

攻撃者側の工夫で目立つのは、添付ファイルを怪しまれずに開かせるアイデアだ。まずは件名だが、これはほとんどが業務に関連する連絡や情報を期待させるものとなっている。さらに本文は何らかの方法で入手した実際の業務メールの文面がほとんどそのまま利用されることがある。例えば、この時期であれば確定申告に関する連絡を装うなど、どのような組織・個人でも開かざるを得ないような内容になっていることも多い。

メールに添付されるファイルも件名・本文に符合している。ファイル形式は「.EXE」などの実行ファイルではなく、WordやExcel、PDFなどのオフィス文書を装っている。もちろん警戒心を抱かせないためだ。

そのような添付ファイルを開くと、そのタイトルにふさわしい内容の文書が表示される。ところがその瞬間に、PCの脆弱(ぜいじゃく)性を突いてウイルスが感染しているわけだ。この最初の侵入には「軽い」ウイルスが使われていて、PCの挙動が怪しくなったり負荷がかかったりしないため感染に気付けないことが多い。

加えて送信元アドレスの偽造も当たり前の手法だ。まだ、フリーメールのドメインを送信元とするケースが多いとはいえ、関連組織や公的機関のドメインを詐称することが多くなってきた。中には社内の複合機から送信されたように装い(送信元が「Scanner@〈標的組織のドメイン〉」などとなっている)、ウイルス入りのスキャン文書を添付するようなケースもある。

このような工夫が行われると、セキュリティ教育を実施していたとしても100人中1人や2人は開封し、ウイルス感染してしまうことが避けられないだろう。攻撃者にしてみれば、1人でも突破できれば十分なのだ。

感染後はひそやかに情報を窃取

攻撃対象組織のシステムへの侵入が成功すると、ウイルスはPCに潜伏し、活動がばれないようにネットワーク内で徐々に情報を探索して情報を集める。やがて、外部の攻撃用の指令サーバ(C&Cサーバ)に接続して攻撃に最適なウイルスをダウンロードするなど、さらに侵入を深めて情報を窃取し、外部に送信する。その場合も一度に大量のデータを送るのではなく、ひそかに少しずつ送る。

その結果、社内では誰も気付かないまま、情報流出が長期間続いてしまう。日本年金機構の情報漏えい事故でも、発覚は内閣サイバーセキュリティセンター(NISC)からの指摘であり、機構自身では不正な挙動を発見できていなかった。またその後に続いた同種のウイルス(EmDiviなど)による多数の組織への攻撃でも、警察やJPCIRT/CCなどの外部組織、あるいは個人からの指摘が発端になって発覚したケースがほとんどを占める

このような標的型攻撃の怖さに対して、コストや利便性に配慮しつつ、リスクを最小限に抑え込むためにどのような対策がとれるだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

図1 標的型攻撃メール件数の推移、2015年9月発表(出典:警察庁)

図1 標的型攻撃メール件数の推移、2015年9月発表(出典:警察庁)