実際に成功した攻撃の85%はよく知られた脆弱性のトップ10を悪用:セキュリティ最初の一歩(2/2 ページ)

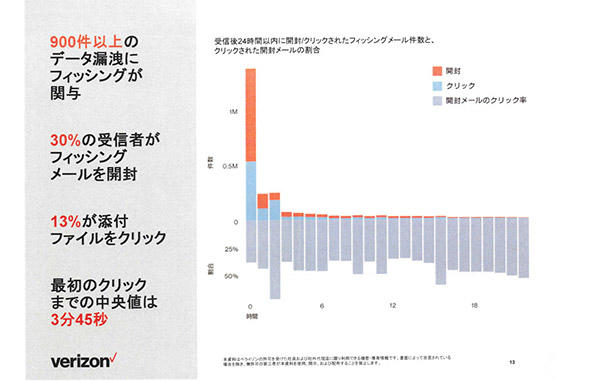

3人に1人がフィッシングメールを開封する

攻撃者の最終目的によって手口が複雑化しているサイバー攻撃ですが、サーティン氏は「多くのインシデントの初期段階の活動は共通しています」とコメントします。まずは、フィッシングを仕掛け、メールに記載した不正なURLをクリックさせたり、添付した不正ファイルを開かせたりします。そして、マルウェアをインストールし、認証情報を盗み出します。

調査報告によれば、900件以上のデータ漏えいにフィッシングが関与していて、フィッシングメール受信者の30%がメールを開封し、13%が添付ファイルや不正なURLをクリックしました。フィッシングメールが届いてから最初のクリックまでに要する時間の中央値は3分45秒だといいます。

さまざまなセキュリティベンダーが「標的型攻撃では『怪しいメール』は届かない。不正メールをクリックし、添付ファイルを開封してしまうことを前提とした対策が必要だ」と指摘していますが、本調査でもその実態が裏付けられたのではないでしょうか。

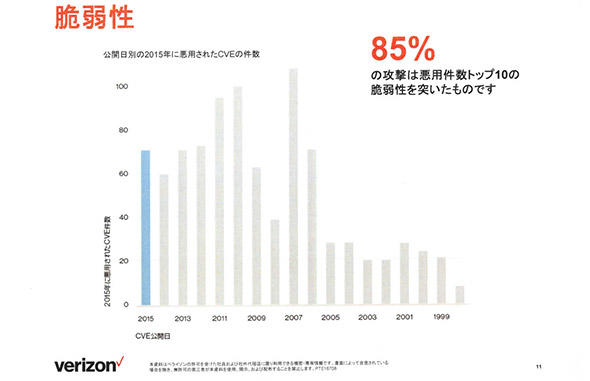

実際に成功した攻撃の85%はよく知られている脆弱性のトップ10を悪用

サーティン氏は「セキュリティパッチを適切に当てていれば、多くで被害拡大が防げたでしょう」ともコメントします。2015年度に脆弱性を突いた攻撃は約700万あり、そのほとんどが1年以上にわたって存在が知られている既知のものでした。2015年に悪用されたCVE(Common Vulnerabilities and Exposures)を件数別に並べると、最多となったのは2007年に公開されたものでした。

「よく知られている脆弱性が長期間にわたって放置されています。しかも85%の攻撃は悪用件数トップ10の脆弱性を突いたものでした。パッチ管理が適切に行われていない実態が明らかになったといえるでしょう」

最後にサーティン氏は、2016年のセキュリティ対策は「基本に立ち戻ることが重要」とまとめました。パッチはきちんと適用し、ユーザーの認証情報が簡単に盗まれないようにするために二要素認証を導入すること、そして情報収集を続けることです。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 無料、GPU不要、高精度 国会図書館が作ったOCRツールを触って試す【実践レビュー】

- コーディングAIはたくさんあるのに、開発者が「やっぱりClaude」と言うワケ:870th Lap

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- 「バックアップないけど復旧して」 情シスを“便利屋”として使い倒す現場の実態

- 図解で分かる「Microsoft Copilot」のデータ漏えい防止機能とは

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- ランサム対策で見落としがちな「もう一つの脆弱性」 被害を抑えるための注目点とは

- 「IT化なんて無理」と諦めていた古い工場が、ある技術で業務効率を爆上げした話

- シャドーAIの典型例は「私物スマホでチャッピー」? 利用実態を徹底調査

- M365×AIが強化 Excel「Power Query×AIエージェント」でデータ整形を完全自動化へ

図2 フィッシングメールをクリックする割合(出典:ベライゾンジャパン)

図2 フィッシングメールをクリックする割合(出典:ベライゾンジャパン) 図3 公開日別の2015年に悪用されたCVEの件数(出典:ベライゾンジャパン)

図3 公開日別の2015年に悪用されたCVEの件数(出典:ベライゾンジャパン)