寝ている間にインシデント対応完了、ここまで進んだネットワーク管理の自動化:IT導入完全ガイド(3/3 ページ)

ポリシーベースのネットワークセキュリティ管理を実現

SDNはこれまでのネットワーク構築・運用の在り方を大きく変えるため、おのずとネットワークセキュリティに対する考え方も変える必要が出てくる。SDNの導入に二の足を踏んでいる企業の中には、このセキュリティに対する不安を理由に挙げるところが少なくないが、実はSDNをうまく活用すれば、むしろネットワークセキュリティを大幅に強化できる。

これまで、ファイアウォールやIDS/IPSといったセキュリティ機器の設定変更は、個々の製品に精通した技術者がそれぞれの製品の仕様にのっとった手順に基づき、個別に設定変更作業を行っていた。こうしたセキュリティ機器の設定変更には少なからぬ手間や時間がかかるとともに、作業ミスによって意図せずネットワーク障害を引き起こしたり、セキュリティホールを作り出したりしてしまうリスクが常に付きまとう。

しかし、理想的なSDNの環境ではSDNコントローラーとファイアウォール、IDS/IPS、ロードバランサーなどがAPIを通じてSDNコントローラーと連係しながら協調動作する。ユーザーがネットワークセキュリティの変更を行う際には、SDNコントローラーを通じてポリシーベースの簡単な設定変更作業を行うだけで、後はSDNコントローラーが各種セキュリティデバイスのAPIを通じて自動的に適切な設定を施す。

ただし、こうしたポリシーベースのネットワークセキュリティ管理を実現するには、SDNコントローラーとセキュリティ製品の間の連係動作がサポートされている必要がある。セキュリティに着目してSDNの導入検討を行う際には、ぜひこのあたりの仕様をあらかじめ入念にチェックしておきたい。

マイクロセグメンテーションによるセキュリティ強化

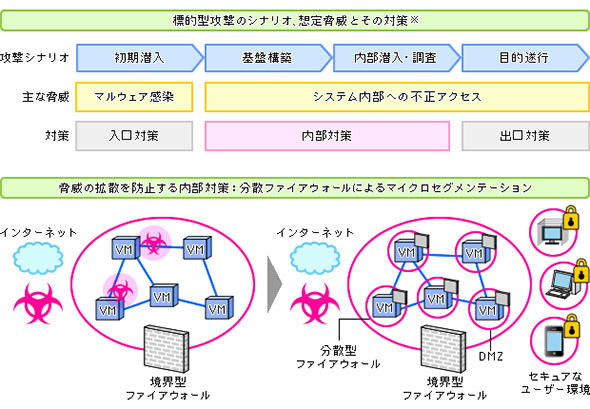

近年猛威を振るう標的型攻撃から自社の情報資産を守るためには、マルウェア侵入を防ぐための「入口対策」、窃取された情報が外部に持ち出されるのを防ぐための「出口対策」とともに、侵入を許したマルウェアの脅威が社内で拡散するのを防ぐ「内部対策」が重要になってくる。

そのための方法として、現在その重要性が再認識されているのが「マイクロセグメンテーション」だ。ファイアウォールをはじめとする従来のネットワークセキュリティの考え方は、ネットワークセグメントの単位で発展してきた。通常は1つのネットワークセグメントの中には複数の機器や端末が含まれているが、その範囲を極小化し、サーバやPC1台ずつをセグメントの単位にする。そして、それぞれのセグメントをファイウォールで個別に守ってやれば、サーバやPCの間で脅威が広がってしまうのを効果的に防げるのではないかという考え方である。

例えばVMware NSXの場合は、仮想マシンごとに分散ファイアウォールを設置することでマイクロセグメンテーションを実現している。セキュリティ要件が厳しい金融業界では、このマイクロセグメンテーション機能を使いたいがために、VMware NSXの導入を検討する企業も多いという。またVDI(仮想デスクトップ環境)の導入を機に、マイクロセグメンテーション機能を使ってクライアント環境のエンドポイントセキュリティを強化したいという要望も多いという。

今後はこうしたセキュリティソリューションとしての側面に着目して、SDNの導入を検討する企業がますます増えると予想される。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「AI時代に“御社の強み”は通用しますか?」 8割のSIerが漏らした“まさかのホンネ”【調査】

- 「Geminiを使えばPowerShellの習得も楽勝」のはずだったが……:850th Lap

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

図2 マイクロセグメンテーション(出典:ヴイエムウェア)

図2 マイクロセグメンテーション(出典:ヴイエムウェア)