ビジネス詐欺メール(BEC)の手口:セキュリティ強化塾(2/3 ページ)

ビジネスメール詐欺のファーストステップ:偵察

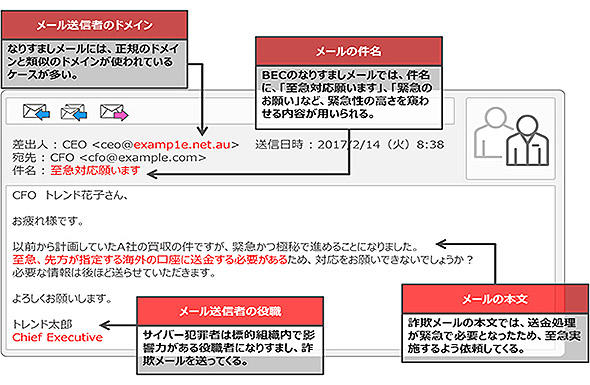

BECは、その名の通りメールが起点となる。では、普段から目にする「迷惑メール」との違いはどこにあるだろうか。まず、ビジネスメール詐欺で利用されたメールの例を見てみよう。

BECで送られてくるメールの特徴は、ずばり「迷惑メールらしさがないこと」だ。差出人こそ、送信者のドメインを偽装したり、類似のドメインを利用したりと、細かく見ていれば判別がつくかもしれない。しかし、ほとんどの人が重点的に読むであろう「件名」や「本文」は実際の業務に限りなく近いものとなっている。

例えば、直前までメールでやりとりしていた内容を踏まえていたり、送信者の役職が実在するものになっていたりする。JALのケースでは、BECの偽メールが届く直前に、取引先から正規の請求書が届いていた。そして、すぐに「先ほどの請求書に間違いがあったので、訂正版を送る」といった内容のメールが「同一人物」(偽者)から届いたのだ。

このように、BECは単純な迷惑メールとは一線を画す内容になっているといえる。不審な点が極力少ない内容で偽メールが届いてしまったら、その内容に疑問を持つことなく、言われるがまま対応してしまうだろう。

ビジネスメール詐欺のセカンドステップ:「なりすまし」

BECを行う犯罪者は、なぜ「内部情報」を把握しているのだろうか。それは、既に標的型攻撃を受けている可能性があり、情報が筒抜けになっているからだ。たとえ自社のセキュリティ体制が万全だったとしても、自社以外のどこかに穴が開いている可能性は否定できない。

例えば、メールをクラウド化している場合。メールアドレスとパスワードが漏れてしまえば、その人物のメールのやりとりは第三者に筒抜けになってしまう可能性がある。そこで攻撃者は、クラウドメールへのログイン画面を模倣したフィッシングサイトを作成し、誰かがわなにかかるのをじっと待っているかもしれない。

メールの内容を盗聴できたら、あとは静かに時を待つ。そして、ターゲットとなった人物が業務上で何らかの送金を行うタイミングを見計らって、偽の「送金指示」を出すわけだ。先の例文のように、実際にやりとりされたメールをコピーするようにして、あたかも内部の人間が書きそうな文面を作り出せば、何も疑問を持たずに信じ込んでしまう人もいるだろう。

BECで使われる偽メールには幾つかのパターンが存在する。1つは経営幹部になりすまし「得意先から送金先を変更するとの連絡があった。急ぎの案件なのでCEO決裁ということで、すぐに入金してくれ」という指示を送るパターン。もう1つは取引先になりすまし「先ほど送ったメールにミスがありました。正しくは……」というパターンだ。今後、攻撃パターンは増えていくはずだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- サントリーがテックタッチAIエージェント導入 「顧客の声」分析を高度化

- アミューズメント業界で始まった、攻めのRPA活用━━月額従量課金×遠隔サポートで好スタートを切った株式会社ABC

図2 ビジネスメール詐欺の例(出典:トレンドマイクロ)

図2 ビジネスメール詐欺の例(出典:トレンドマイクロ)