FIDO2普及元年、脱パスワードで変わる認証システム:IT導入完全ガイド(2/3 ページ)

FIDO2:Web認証

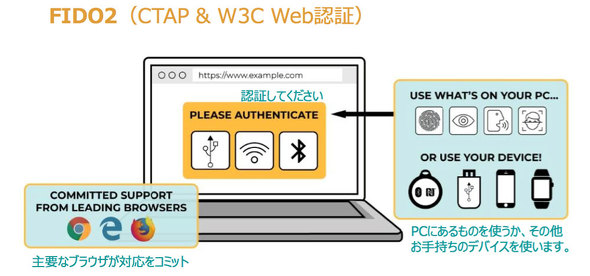

Webブラウザを介してオンラインサービスへアクセスするための認証仕様。2018年4月にW3Cの勧告候補となり、公式なインターネット標準と認定された。また2018年12月には、アクセス時に利用する外部認証器との連携プロトコルであるCTAP(Client-to-Authenticator Protocol;デバイス間連携仕様)がITU標準に認定されている。

普及のための環境も整いつつある。2018年9月に、ヤフーがサービス事業者として世界初のFIDO2認定を受け、10月に商用導入を開始し、「Yahoo! JAPAN ID」へのパスワードレス認証に適用した。KDDIとLINEもFIDO2認定を受け、サービスへの適用を準備する。LINEはサービス事業者として世界ではじめて、UAF、U2F、FIDO2の全てに準拠するユニバーサルサーバの認定を受けており、2019年春頃から商用運用する予定だ。

「Google Chrome」「Microsoft Edge」「Firefox」の3大ブラウザがFIDO2に対応し、「Safari」も開発者用バージョンへの採用を決めた。その他、Windows 10の生体認証機能である「Windows Hello」でも、FIDOによる認証が可能になった。OSやブラウザベンダーがFIDO2に対応することで、FIDO2導入は加速するはずだ。KDDIの商品技術部の松井利樹氏は、「FIDOアライアンスのボードメンバーであるマイクロソフトがAzure ADへのFIDO適用を進めていることを考えれば、マイクロソフトのようなプラットフォーマーの対応は普及の鍵になる」と話す。

SIerの取り組みも進み、富士通はFIDO2に対応したオンライン認証の導入支援を行う。多くの顧客を持つソリューションベンダーによって、2019年は「パスワードからの脱却」がムーブメントになるかもしれない。

企業におけるFIDO導入のメリット

FIDOアライアンス国内ワーキンググループの座長を務めるNTTドコモの森山光一氏は、「認証に共有の秘密を使わないため、安全で、便利である」ことがFIDOの特長だと説明する。

秘密を共有しない安全性

従来の認証方法は、ユーザー側とサービス事業者側でIDとパスワードなどの秘密の情報を共有するため、情報が盗まれる危険性があった。一方、FIDOは端末で生体情報などを活用したパスワードレス認証(UAF)や、パスワードとセキュリティキーの二要素認証による本人認証(U2F)を行い、「本人であるという情報」だけが公開鍵暗号方式における署名として作成され、サービス側のサーバに送信される。生体情報など流出してはいけないデータをサーバで持つ必要がないため、情報の流出を防げる(詳しい仕組みはこちら)。

これによって、パスワードリスト攻撃やフィッシング、中間者攻撃、リプレイ攻撃などのリスクを排除できるという。2018年12月にボードメンバーに加わったヤフーのIDソリューション本部、菅原進也氏は「当社はFIDOによるサービスのパスワードレス化を進めており、パスワードリスト攻撃などの脅威に強い基盤の構築を推進している」と語る。

FIDOはコンシューマー向けサービスだけでなく、社内システムのID、パスワード管理といったエンタープライズの分野でも有効性を発揮する。LINE セキュリティ室の市原尚久氏は「特権IDのパスワード運用はリスクが高い。例えば、VPN接続の際にFIDO認証を必須とすれば、サーバが攻撃を受けたとしても、外部への通信は特権ユーザーの認証器による認証ができなければ不可能であるため、被害を防げる」と、運用管理系の業務における利点を指摘した。

ちなみに、端末側での本人認証の方法はFIDOの導入企業が自由に選べる。顔や指紋、虹彩認証などを使った生体認証を行うのか、二要素認証を行うのか自社に合った方法を選択し、それに応じて、スマートフォン、各種生体認証デバイス、セキュリティキーといった認証器を利用すればよい。

認証器の紛失によって、生体情報などの重要な情報が流出することを懸念する声もあるだろう。FIDOアライアンスは認証器について第三者機関(認定ラボ)による検証機会を提供し、セキュリティレベルも認定している。レベルは3段階あり、レベル1はソフトウェア的な保護、レベル2はハードウェアによる保護、レベル3はサイドチャネル攻撃にも耐える保護レベルだ。認証器を選択する際の指標になる。

関連記事

パスワード不要の認証技術「FIDO」とは何か?

パスワード不要の認証技術「FIDO」とは何か?

本人確認手段として長らく用いられてきた「ID/パスワード」に限界が訪れている。では、パスワードに替わる手段とは? その有力候補として高い注目を集めているのが「FIDO」だ。 パスワードを捨てよ、次世代認証「FIDO」は普及するか?

パスワードを捨てよ、次世代認証「FIDO」は普及するか?

IDとパスワードの組み合わせは、長らく認証の基本として使われてきた。だが、パスワード運用はセキュリティ的に限界だ。パスワード依存をやめる方法は? 絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

パスワードを使った認証の仕組みは時代に追随できなくなっています。パスワードを契機として15億件の情報漏えいが発生した事例もありました。そこで、FIDO認証という手法に注目が集まっています。その仕組みとは。 みずほダイレクトは不正アクセスさせない! 「FIDO」の導入メリット

みずほダイレクトは不正アクセスさせない! 「FIDO」の導入メリット

パスワードに依存しないオンライン認証方法として注目を集めるFIDO。ユーザーのメリットもさることながら、既存の仕組みや端末を生かせるなどの特長から、企業にとってもコストや労力の面でメリットが大きいという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 2025年に国内で暗躍する「標的型攻撃グループ」 手口の違いを徹底解剖

- AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

- パスキーの仕組みを分かりやすく解説 企業にどう役立つか

図5 FIDO認定およびセキュリティレベルを示す9種類のロゴ(出典:FIDOアライアンス)

図5 FIDO認定およびセキュリティレベルを示す9種類のロゴ(出典:FIDOアライアンス)