テレワーク環境別に考える、VPNおよびリモート端末のリスクと対策:テレワーク時代に取り入れたいゼロトラストセキュリティ

テレワーク環境を3つのパターンに分けて、それぞれで発生するセキュリティリスクを整理した上で、その対策を指南する。

本連載は、テレワーク環境におけるセキュリティリスクを整理するとともに、その対策としてゼロトラストセキュリティの実践方法を解説している。

「サイバー攻撃対策が重要だ」と分かってはいても、「さまざまな選択肢の中でどのような対策を優先すべきか」「予算をいかに確保するのか」「どうやって上司を説得するのか」といったことに悩む企業は多いだろう。テレワークシフトが進んだ今、新たなリスクへの対策をどう進めてよいのか分からないという声もよく耳にする。

連載第2回となる本稿は、テレワーク環境を3つのパターンに分けて、それぞれで発生するリスクとその対策を考える。自社の状況にあてはめながら読むことで、セキュリティ対策の方針を決めるヒントを得られるはずだ。

企業のテレワーク環境は以下の3パターンに分けられる。

(1)社内ネットワーク、クラウド、どちらに対してもいったんリモートアクセスし社内を経由する構成。

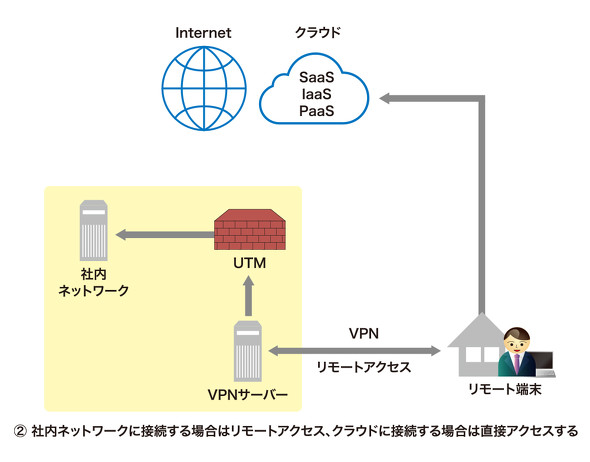

(2)社内ネットワークに対してはリモートアクセス、クラウドには社内を経由することなく直接アクセスする構成。

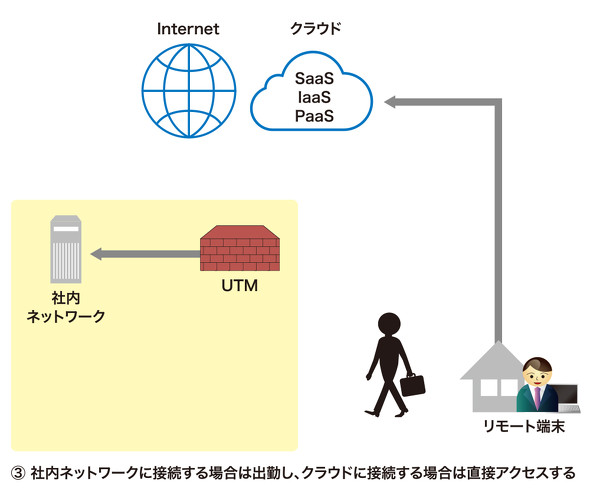

(3)社内ネットワークにアクセスする場合は出勤し、クラウドには直接アクセスする構成。

※ここでのリモートアクセスは、広く利用されているVPN方式を想定。

あなたの会社のテレワーク環境におけるサイバー攻撃リスクは?

テレワークの実施形態によってサイバー攻撃のリスクは異なる。無駄な対策をしないためにも、自社の実態とリスクを把握し「現状はどこまで対策できていて、何が足りないのか」を考えてほしい。

(1)社内ネットワーク、クラウド、どちらに対してもいったんリモートアクセスし社内を経由する構成

前述した(1)社内ネットワーク、クラウド、どちらに対してもいったんリモートアクセスし社内を経由する構成ではVPNサーバとリモート端末に着目し、それぞれのリスクをまとめた。

VPNサーバにおけるリスク

A)・脆弱(ぜいじゃく)性を突いた、コマンドや不正コードの実行

リモート端末におけるリスク

E)・私用端末と同じID/パスワード使い回しによるID/パスワード窃取(フィッシング、公衆Wi-Fi利用時の盗聴などで窃取される)

(2)社内ネットワークに対してはリモートアクセス、クラウドには社内を経由することなく直接アクセスする構成

構成(1)と違い、リモート端末からクラウドに直接アクセスできるため、構成(2)では、(1)で挙げたリスクに加え、リモート端末からクラウドに直接侵入されるリスクを考慮する必要がある。

(3)社内ネットワークにアクセスする場合は出勤し、クラウドには直接アクセスする構成

構成(3)にはVPNサーバがない。この構成の場合、(1)で触れたリモート端末におけるリスクと、(2)で触れたリモート端末から直接クラウドに侵入されるリスクを考慮してほしい。また、構成(3)に限ったことではないが、リモート端末を会社に持ち込んで直接社内ネットワークに接続することで攻撃者に侵入されるリスクがあることも考慮しておかなければならない。

どのようにサイバー攻撃リスクに対処するか

テレワークの実施形態ごとにどのようなリスクがあるかを示してきた。ここからは、各リスクへの対策を考える。

A)VPNサーバの脆弱性を突いた、コマンドや不正コードの実行

これは、ゼロデイ攻撃もしくはNデイ攻撃によって発生する。ゼロデイ攻撃は、メーカーによりセキュリティパッチや暫定対策が公開される前に行われる攻撃、それに対してNデイ攻撃は、メーカーが公開したセキュリティパッチや暫定対策を利用者が適用していない期間に行われる攻撃である。

ゼロデイ攻撃は、攻撃者自らが脆弱性を発見する必要があり多くの労力を要するのに対し、Nデイ攻撃は、メーカーが脆弱性を公開するので発見の手間が省け、すぐに攻撃コードの開発に着手できる。作成された攻撃コードはブラックマーケットで販売され、別の攻撃者も簡単に入手可能だ。近年は、攻撃者にとって効率性の高いNデイ攻撃の被害が増加している。

VPNサーバへの攻撃を防ぐために、パッチや暫定対策の迅速な適用が求められるが、社内で利用している機器や脆弱性情報の管理不足、人材不足などを理由に、パッチの適用がおろそかになっているのが実情ではないだろうか。自動的にVPNサーバの情報と脆弱性情報を突合し、アラートを上げる仕組みを使って対処する方法もあるが、それには相応のコストがかかる。

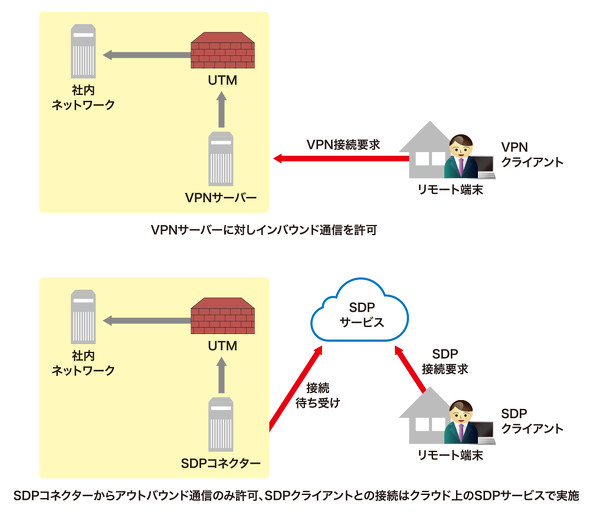

こうした状況を打開するものとして利用が広がりつつあるのが、「Software Defined Perimeter」(以下、SDP)だ。ゼロトラストセキュリティを構成する要素の一つとして認知度を上げている。

SDPはVPNを利用せずにセキュアなリモートアクセスを実現する。VPNを利用したリモートアクセスは、自社のVPNサーバのIPアドレスを公開することで外部接続を許可して通信を確立するが、SDPはIPアドレスを公開せずに、クラウドで通信を確立し、ユーザーやデバイスごとのアクセスを制御する。外部からの通信(インバウンド通信)を許可する必要があるVPNを利用した方式とは異なり、外部に向けた通信(アウトバウンド通信)のみ許可すればよいため、攻撃を受けるリスクが低い。VPN方式とSDP方式のイメージを下記に示す。

B)認証情報の不正取得

認証情報の不正取得とは、ゼロデイ攻撃もしくはNデイ攻撃によってVPNサーバから認証情報を窃取され悪用されるということだ。対策として多要素認証の導入が考えられる。VPN接続を許可するデバイスに証明書を格納するか、もしくは証明書が格納されたUSBキーなどを利用して、ユーザーがVPNに接続する際に多要素で認証させる。これによって攻撃者がID/パスワードを入手したとしてもそれだけでは接続ができない。ただ、証明書が格納されたデバイスが攻撃者に乗っ取られた場合は、証明書を悪用される可能性があるため、デバイスに生体情報を保存しないタイプの生体認証技術を適用するのが望ましい。

C)自宅LAN経由でのマルウェア侵入

自宅LANには、Wi-Fiルーター、私用PC、スマートフォン、タブレット、その他スマート家電など、さまざまなデバイスがつながっている。どれも業務用PCほど高いレベルでセキュリティ対策を講じられているわけではないだろう。これらのデバイスがマルウェアに感染すると、自宅LANを経由してリモート端末(業務用PC)も感染する恐れがある。こうした事態を防ぐためには各デバイスで下記対策を実施することが重要だ。

- 常に最新のセキュリティパッチを適用

- パスワードを初期設定から複雑なものに変更

- (PCやスマートフォン、タブレットの場合)マルウェア対策ソフトウェアのインストール

それでも、家庭内のデバイスを常に安全な状態に保つのは限界があるため、自宅LANにつながる業務用PCのセキュリティ対策の徹底が求められる。最新のセキュリティパッチの適用など、自宅LANにつながっている各デバイスへの対策と同じく上記3点の実施は当然として、フォルダ共有の禁止、パーソナルファイアウォールの利用、OSなどのセキュリティ設定、リモートアクセス以外の外部通信の禁止などを徹底してほしい。

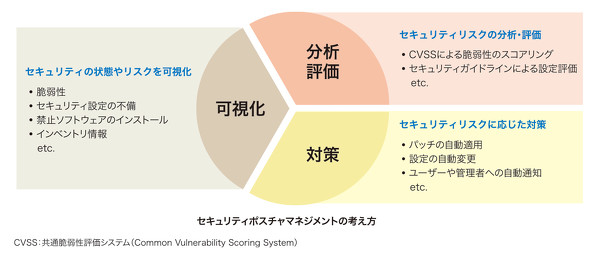

テレワーク環境で従業員にこれらの施策を強制できないのであれば、前回少し触れた、「セキュリティポスチャマネジメント」を導入するのが望ましい。セキュリティポスチャマネジメントは、ゼロトラストセキュリティを構成する要素の一つで、日本語ではセキュリティ常態管理と翻訳できる。デバイス、クラウドサービスなどのセキュリティ常態を「可視化」、「分析・評価」し、可能な限り「対策」を自動化して、セキュリティレベルの維持管理に努めるという考え方だ。各フェーズでの実施内容の例を図に示す。

このような仕組みを導入することで、テレワーク環境のセキュリティを維持、管理できる。

D)USBメモリなど外部デバイスからのマルウェア侵入

これに関しては、「C)自宅LAN経由でのマルウェア侵入」で紹介した「常に最新のセキュリティパッチを適用」「パスワードを初期設定から複雑なものに変更」「(PCやスマートフォン、タブレットの場合)マルウェア対策ソフトウェアのインストール」の実施が基本的な対策になる。

その他に、「私物外部デバイスを利用させない」「社用外部デバイスを私用PCに接続させない」といったルールの徹底が重要だ。ルールの徹底が難しければ、従業員が外部デバイスをリモート端末に接続した際にログを取得してアラートを上げたり、外部デバイスの接続を不可能にしたりする抑止策が効果的だ。

E)私用端末と同じID/パスワード使い回しによるID/パスワード窃取

これも私的に利用しているサービスのID/パスワードを業務で利用しないというルールの徹底が必要だ。私的に利用しているインターネットサービスのID/パスワードと、業務で利用するID/パスワードを一緒にした場合、何が起こるだろうか。私的に利用するインターネットサービスは、セキュリティ強度が低い私用端末で利用するため、フィッシングや盗聴の被害に遭いやすい。

フィッシングは、フィッシングサイトへの誘導によるID/パスワード入力や、キーボード入力からID/パスワードを盗む目的で悪用されたキーロガー、いわゆるフィッシングマルウェアへの感染により発生する。盗聴は、カフェなどの暗号化されていない公衆Wi-Fiの利用時に、その通信を流れるID/パスワードが窃取されることで発生する。偽のアクセスポイントに誘導されて窃取されることもある。窃取されたものと同じID/パスワードを業務用のクラウドサービスで使用していた場合に、攻撃者に不正アクセスされることも考えられる。

業務に利用するシステムやサービスの認証に関しては、ID/パスワードを作成、利用する際のルールを設けて従業員に徹底させるだけでなく、「B)認証情報が不正に取得されるリスク」で紹介した対策と同じく、証明書や生体認証といった多要素認証を用いることを強く推奨する。

F)公衆Wi-Fiからのマルウェア侵入

こちらについては、暗号化されていない公衆Wi-Fi、鍵が掛かっていない公衆Wi-Fiに接続しないよう徹底してほしい。先に述べたように、偽のアクセスポイントに誘導され、マルウェアに感染する可能性がある。ただ、鍵が掛かっている公衆Wi-Fiでも安全であるとは限らない。マルウェア「Darkhotel」に代表されるように、ホテルのネットワークにマルウェアが仕込まれ、利用者のデバイスを感染させるというサイバー攻撃も存在する。

公衆Wi-Fiへの接続に関するルールの設定、徹底に加えて、「C)自宅LAN経由でのマルウェア侵入」で紹介した3点の対策で、デバイスのセキュリティも強化してほしい。

G)不審なWebサイトアクセスによるマルウェア侵入やID/パスワードの窃取

メールに記載されたURLをクリックしたり、インターネットを閲覧したりしているうちに不審なWebサイトに誘導されるというのはよくある話だ。その結果、バックグラウンドでのマルウェアダウンロード(ドライブ・バイ・ダウンロード)やフィッシングサイトでのID/パスワードの窃取が行われる。考えられる対策を、「従業員への教育」「自宅での対策」「システム対策」に分けて紹介する。

従業員への教育については、不審なメールのURLはなぜクリックしてはいけないのか、クリックすることでどのような事態に発展する恐れがあるのかを意識付ける。

自宅での対策としては、Wi-FiルーターのDNSを書き換えられることを防ぐため、Wi-Fiルーターの初期パスワードを複雑なものに変更するとともに、常に最新のパッチを適用する。

システム対策としては、リモート端末からの外部通信を制限する。情報漏えい対策ツールや資産管理ツールの機能を利用して、VPN経由でのみリモート端末から社内ネットワークやクラウドへのアクセスを許可する。業務に関係しないインターネットサイトへの接続を許可しない運用も重要だ。ユーザーがクラウドに直接アクセスすることを許可する場合、ゼロトラストセキュリティ構成要素である「Secure Web Gateway」(以下、SWG)や「Cloud Access Security Broker」(以下、CASB)で制御する。また、不審なWebサイトに誘導されたとしてもマルウェアをダウンロードしないよう、「Web分離・無害化」などの技術を使って、仮想環境でWebサイトにアクセスし、表示される内容だけをPCに送信することも有効だ。

以上、テレワークの実施形態ごとに発生するリスクとその対策を示した。自社のテレワーク環境と照らし合わせてどのようなリスクがあるのかを把握した上で、現状の対策や不足している対策を洗い出していただきたい。

これからのセキュリティ対策を検討する際に重要な考え方

セキュリティ対策を考えるうえで欠かせないのが現状分析だ。近年は、求められるセキュリティ対策やその方針を示すものとして、総務省のテレワークセキュリティガイドラインや各種コラム、文献などが豊富にそろっている。それらを自分たちで実施する、もしくはセキュリティコンサルタントに依頼して実施するなど方法はさまざまだが、現状分析は必ず行ってほしい。分析した結果を基に、実施すべき対策の検討やルール(セキュリティポリシー)の策定を進める。

ルールを策定した後、それを補完する目的でシステムを活用することが理想ではあるが、そもそも「システムでは対処が難しい」「予算が確保できていない」「導入までに時間が掛かる」といったさまざまな課題がある。その時の状況に合わせたルールや手順の策定、従業員への教育を実施し、システムによる対策が進む中でそれらの内容を見直し、周知徹底することが現実的だ。

システムによる対策で意識してほしい点が、本連載で幾度となく触れてきた「ゼロトラストセキュリティ」だ。テレワーク環境は、ユーザーやアクセス元のリモート端末、通信経路などが社内ネットワークの外にあるため、常にリスクと隣り合わせだ。ユーザーやリモート端末、通信経路などを簡単には信用できない(ゼロトラスト)環境であることを前提に「情報資産にアクセスしてくるものは全て信頼しない」として対策を定義する「ゼロトラストセキュリティ」の実施が急がれる。

リモート端末での対策が徹底されなかった場合でもセキュリティレベルを常に管理する「セキュリティポスチャマネジメント」、ID/パスワードが窃取されても不正アクセスをさせない「多要素認証」、VPNに頼らずセキュアなリモートアクセスを実現する「SDP」、不審なWebサイトへのアクセス制御および可視化を行う「SWG」や「CASB」など、さまざまな要素で構成されるゼロトラストセキュリティは、テレワーク環境のセキュリティ課題を解決するのにふさわしい。

また、ゼロトラストセキュリティを構成する製品やサービスの多くはSaaSで提供されていることから、機器を導入した場合と比較するとメンテナンスやパッチ適用の対象が少なく、システム運用者の作業負荷軽減につながる。

企業においてセキュリティ人材不足が課題となる中、現状分析からルール策定、システム対策、運用まで行うことは容易ではない。トータルコストと対策の導入期間短縮を考慮し、社外のリソースやSaaS型のセキュリティサービスを活用しながら、DX推進の妨げにならないようセキュリティ戦略を立ててほしい。

※本資料中の会社名、商品名は各社の商標、または登録商標です。

企業紹介:日立ソリューションズ

日立ソリューションズは、お客さまとの協創をベースに、最先端のデジタル技術を用いたさまざまなソリューションを提供することで、デジタルトランスフォーメーションを実現し、社会や企業が抱える課題にグローバルに対応します。そして、人々が安全にかつ安心して快適に暮らすことができ、持続的に成長可能な社会の実現に貢献していきます。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 「AI時代にSIerはいらない」 信じているのはまさかの“あの人たち”だった【調査】

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も