ランサムウェアに感染する企業の特徴とは 攻撃者の分析で分かった実態と対策

世界中で猛威を振るうランサムウェア。どのような企業が被害に遭い、どのような対策をすればいいのか。トレンドマイクロの大規模調査の結果から明らかになった。

システムのデータを暗号化したり、盗み出したりして金銭の支払いを要求するランサムウェア。特に印象に残るのはニュースで報道される著名な企業の被害だが、実際はどのような企業が被害に遭いやすいのだろうか。

トレンドマイクロは2023年2月8日、「アンダーグラウンド調査から解明したランサムウェア攻撃者グループの実態」と題したセミナーを開催し、被害を受けた組織の特徴や身代金の支払い状況、悪用されやすい脆弱(ぜいじゃく)性などを定量的に分析した結果を発表した。

被害を受ける組織の特徴とは

トレンドマイクロは今回の調査で以下の3つのデータを分析し、ランサムウェア攻撃グループの現状を定量的に明らかにした。

- 60以上のランサムウェアグループのリークサイトを監視して、2019年11月から2022年6月に収集した被害組織の情報

- 過去10年にわたる約15万件の身代金支払いに使われたウォレットのアドレスにひも付く仮想通貨の取引情報

- 2022年にランサムウェア攻撃グループからリークされたチャットログや攻撃マニュアル

科学的な手法に基づいて攻撃者の現状を定量的に明らかにする「Ransomeware as a Science」によってランサムウェア攻撃グループの実態に迫ることで、対策側が客観的な判断を下せるよう支援するのが目的だ。同社は「被害組織の分布」「身代金の支払い」「悪用される脆弱性」という3つの観点から分析を加えている。

まず被害組織の分布について、暴露型ランサムウェアの被害のうち約30%を占める「Conti」と「LockBit」のリークサイトで名指しされた被害組織の特徴をトレンドマイクロが分析したところ、幾つかの傾向が見えてきた。

同社が地域差を分析したところ、Contiの被害者の93%が北米とヨーロッパに集中しているのに対して、LockBitは地域的な偏りが比較的少ないことが判明した。また、同社のセキュリティエバンジェリストを務める石原陽平氏によると、どちらもアジア太平洋地域の被害者が統計的に有意に少ないことがわかった。「被害組織のネットワークに入り込んで盗む情報を探す際、言語が障壁になっている可能性がある」と同氏は指摘する。

では、どの程度の規模の組織が被害を受けているのだろうか。従業員数が1000人を超える大企業が占める割合は少なく、従業員数が200人以下の企業が全体の56%、500人以下の企業が75%を占めている。また、最も件数が多かったのは「11〜200人規模」の組織企業だった。「注目されがちな大企業への攻撃よりも、中堅・中小規模の組織が被害を受けている点は注目に値する」と石原氏は述べる。

トレンドマイクロによると、業種ごとの分析では明確な傾向は見られなかった。国内医療機関への攻撃で一躍名を知られたLockBitだが、医療業界の被害者数は統計的に有意に少なかったという。

身代金はどれくらい要求され、何割の組織が払うのか

身代金の支払いに関してはどのような傾向が見られるのだろうか。トレンドマイクロは「リークサイトに一度情報が掲載され、その後削除された被害組織」を身代金を支払った組織とみなし、支払率を算出した。観測期間中に掲載された1716件のうちプロフィールが消失したのは274件で、身代金を支払った組織の割合は16%と推測された。

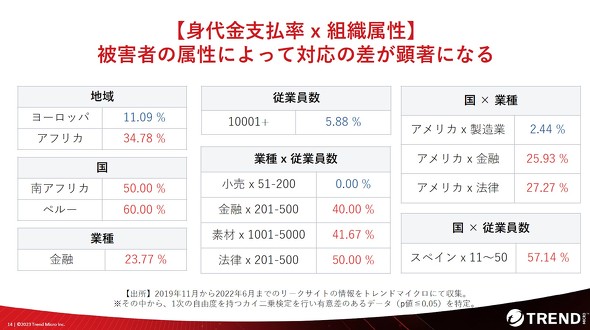

ただ、同社によると被害組織の属性によって、身代金を支払う割合に差が生じるという。国別に見ると、南アフリカでは50%、ペルーは60%と支払う組織の割合が高いが、ヨーロッパは11%と低い水準にとどまっている。業種別では、金融業界が23.77%と他業種に比べ統計的に有意に高いことが分かった。

また、従業員数が1万人を超える企業になると支払う割合が低くなる傾向にある。石原氏によれば、大規模なシステムになるほどランサムウェアによって止まる範囲が相対的に狭くなるためだという。逆に、規模が小さく、身代金を支払うかどうかを判断する人の数が少ない組織、つまり「個人の判断に委ねられるほど、身代金を支払う確率が上がりやすいのではないか」と同氏は推測する。

調査結果によると、身代金の額にも傾向が見られるようだ。ばらまき型ランサムウェア「Deatbolt」と、標的型ランサムウェア「Cerber」の身代金支払額を比較したところ、ばらまき型の要求額がほぼ固定されている一方で、標的型はかなりのばらつきがあることが分かった。石原氏は「標的型ランサムウェアグループが(相手の情報をよく調べた上で)相手によって要求額を柔軟に変えている証拠だ」と述べる。

Contiの運営者からリークされたチャットログからも、ランサムウェアグループが相手の支払い能力を調査していることが明らかになった。チャットでは、被害組織の収益などに基づいて身代金要求額を算定する会話が交わされており、おおむね「経常収益の5%」で最初の要求額を設定しているという。「企業情報を提供するWebサイトを積極的に活用し、被害組織をプロファイリングした上で、年間収益額を推定しているようだ」と石原氏は見解を示した。

「緊急」よりも「重要」の脆弱性が悪用される傾向に

では、実際にどのような脆弱性が悪用されるのだろうか。トレンドマイクロはContiとLockBitの他、「Cuba」「Egregor」「Sodinokibi」(REvil)という5つのランサムウェア攻撃グループがどのような脆弱性を悪用しているのかを、公開されている情報を元に分析した。

調査の結果、悪用された脆弱性の種類は全部で46個だったという。ただ、脆弱性の深刻度(CVSS)で見ると、「緊急」の脆弱性よりも、「重要」クラスの脆弱性が頻繁に利用されていることが判明した。

石原氏によると、全体の54.3%が権限昇格に使われる脆弱性で、17.4%が不正にコードを実行する脆弱性だという。この2つを合わせると全体の7割を超え、「これらの脆弱性に対応するだけでもかなりリスクを下げられる」と同氏は指摘する。

一方、Contiは他の攻撃グループと傾向が異なり、17種類もの製品の脆弱性を悪用しており、そのほとんどが「内部活動に悪用される脆弱性」だという。石原氏は「おそらく外部のイニシャルアクセスブローカーからクレデンシャル情報を購入して侵入するケースが多いのではないか」と推測する。

こうした数字を踏まえ、石原氏は「脆弱性は深刻度だけでなく、権限昇格に悪用されるものをいかに潰していくかが鍵になる」と警鐘を鳴らし、ゼロデイ攻撃ではなく、公表済みにもかかわらず対応がされていない「Nデイ脆弱性」を狙う定型化された攻撃を広く展開することで、攻撃対象の裾野が広がっている可能性があると推測した。

今後のランサムウェア攻撃はどうなる?

今後、ランサムウェア攻撃グループの動向はどのように変化するのか。今回の調査結果を踏まえ、トレンドマイクロは2点に分けて予測する。

1つ目の予測は、中堅・中小企業への攻撃がさらに増加するというものだ。身代金を支払う組織の割合は平均で16%だが、さまざまな法規制や防御側の認知向上によって今後上昇する可能性は低い。また、新たな攻撃手法を開発して成功率を高めるアプローチも防御側の認知向上で困難になる。

石原氏によれば、そのような状況で身代金という収益を上げるには、標的の母数を増やすしかないという。同氏は「多くの組織に対して、コストが低い定型化された攻撃がこれまで以上に実施される恐れがある」と警鐘を鳴らす。

2つ目の予測は、ランサムウェアを使わずに、身代金以外の収益源を確保する方針へシフトするというものだ。石原氏は「身代金に期待するよりも、盗み出した情報を転売する方が費用対効果が高いと考える攻撃グループが出てきてもおかしくない」とし、秘密裏の交渉を攻撃者が持ちかけてくる可能性に触れた。

同氏はこうした予測を踏まえ、今後のセキュリティ対策の鍵は中堅・中小企業における暴露型ランサムウェアへの耐性向上だとし、これはサプライチェーンセキュリティの確保と、ゼロトラストセキュリティの実現という2つの意味で重要だと説いた。

暴露型ランサムウェアの被害に遭った際、暴露され得る情報はどのような性質のものなのか、誰のものなのかが判断できなければ、組織間の連携が取れなくなる恐れがある。石原氏は「サプライチェーンにとっては組織間の情報連携が重要だ。自社のデータが誰のものなのかを明確にし、重要性をしっかりと分類した上で、管理を行っていくことが重要だ」と述べ、そのために、従業員の意識向上を目指したトレーニングを行うことが大切だとした。

また、ゼロトラスト実現のポイントは適切な権限管理だという。暴露型ランサムウェアは権限昇格の脆弱性を悪用してシステム内部に侵害し、データを盗み出すため、そのリスクを下げていくことが重要だ。石原氏は「システムの保守契約がなければ最新のバージョンが提供されない。保守契約の有無の見直しは非常に重要なポイントだ」とし、リソースが限られている中堅・中小企業の場合は、クラウドサービスの利用も積極的に検討すべきと提言した。

関連記事

ランサムウェア攻撃を受けたとき、これをやってはいけない

ランサムウェア攻撃を受けたとき、これをやってはいけない

万全の対策を施していても、ランサムウェア攻撃を受けて業務が停止する可能性が残る。いざそうなったとき、どうすればよいのか。専門家によれば「これ」をやってはいけないという。 「アレやっておけば防げたのに……」セキュリティインシデント被害に遭った企業の声

「アレやっておけば防げたのに……」セキュリティインシデント被害に遭った企業の声

セキュリティ対策に力を入れる企業は増えてきたが、インシデントの被害は後を絶たない。パーソルプロセス&テクノロジーと東洋大学が共同で実施した調査の結果から、企業がやるべきセキュリティ対策法が見えてきた。 ランサムウェア業界に世代交代か、2022年に最も活躍したのは

ランサムウェア業界に世代交代か、2022年に最も活躍したのは

企業にとって最も警戒すべきサイバー犯罪はランサムウェア攻撃だ。ビジネスの継続性が失われ、業績への悪影響が大きい。ランサムウェア攻撃を仕掛けてくる攻撃者にも「シェア」があり、2022年、最大の「LockBit」は40%のシェアを占めた。だが、2022年後半には新たな攻撃者が現れて、急速にシェアを伸ばしているという。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- Excelリストのコピペから解放される Power Automateを使ったメール効率化術

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ