AIが社内データを持ち出す? Googleが危ぶむAIプロンプトのワナ:2026年サイバーセキュリティ展望

Google Cloudが2026年のサイバー予測を発表した。主な内容は生成AIの動向、特にAIエージェントの「危険性」だ。技術的対策は重要だが、厳格なビジネスプロセスの確立が重要だと警鐘を鳴らした。

Google Cloud は2025年12月19日、2026年のサイバーセキュリティ予測に関するオンライン記者説明会を開催して、2026年以降、今後数年間にわたるサイバーセキュリティの展望について解説した。

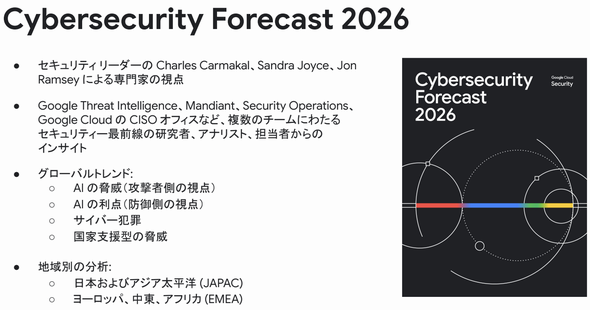

Google Cloudは毎年サイバーセキュリティに関するレポートを発表している。登壇したGoogle Threat Intelligence Groupのプリンシパル・アナリスト、千田展也氏は、これまでのレポートは「予測」(Prediction)としていたが、今回はより確度の高い「予報」(Forecast)だと述べた。今回発表した「Cybersecurity Forecast 2026」は当たり外れのある推測ではなく、すでに見え始めている未来の脅威と防御の潮流を分析したものであり、2026年にどこまで進展するかという視点があるのだという。

本稿では、この説明会の内容に基づき、2026年に企業や組織が直面するだろうサイバーセキュリティの主要なトレンドを深く掘り下げていく。

AIが社内データを持ち出す? Googleが危ぶむAIプロンプトのワナ

2026年に、サイバーセキュリティの有様を最も大きく変えるのは生成AI(以下AI)だ。攻撃者にとっては攻撃の効率と規模を飛躍的に高める武器となり、防御側は新たな脅威への対応と運用の革新を迫る触媒になる。この「もろ刃の剣」をいかに理解して、制御するかが、今後のセキュリティ戦略、ひいては企業の事業継続の成否を分ける極めて戦略的な意味を持つ。

攻撃者はすでに「AIを全面的に活用するアプローチ」へと舵を切っている。攻撃者が新しい攻撃手法を考案する際、まずAIで実行可能性を試し、困難な部分が見つかったときに初めて人間の手間をかけるというスタイルが浸透し始めていると、千田氏は指摘した。

このような流れが攻撃者の間で常識化した結果、その需要に応える形でブラックマーケットのAIツールエコシステムが形成・拡大している。「FraudGPT」や「WormGPT」といった倫理的なガードレールのないAIモデルはもちろん、マルウェア開発を支援するツールが売買され、これまで高度なスキルを要した攻撃のハードルを著しく引き下げた。このような力学の変化によって、攻撃のオペレーション速度と量は、かつてないレベルにまで増大しているのが現実だ。

プロンプトインジェクションの影にある危険性

AIを活用したアプリケーションが普及する中で、「プロンプトインジェクション」が深刻な脅威として浮上してきた。なぜ深刻な脅威なのだろうか。

それはユーザーが直接入力するプロンプトだけでなく、AIが外部から取得する情報源にも悪意ある命令が潜んでいる点にある。

ユーザーがAIに最新情報を検索させた際、その検索結果に攻撃者が制御するコンテンツが含まれていたとしよう。すると人間には見えない形で埋め込まれた命令をAIが実行してしまう可能性がある。千田氏が「目に見える部分だけがインジェクションの対象ではない」と述べるように、このリスクはAIの利便性の裏側に潜む深刻な脆弱(ぜいじゃく)性と言える。AIはユーザーの権限で動作する。つまりユーザーがアクセス、操作できる社内のITを利用できる。その結果、意図せずマルウェア配布サイトへのリンクをチーム内にメールで拡散するなど、脅威に加担してしまう危険性をはらんでいる。

偽経営陣の指示に惑わされない方法とは

音声や映像を精巧に複製するクローン技術の高度化は、ソーシャルエンジニアリング攻撃の様相を一変させつつある。千田氏が指摘するように、AIが生成したコンテンツを人間が見分けることは困難な段階に入っている。経営陣の声を模倣した偽の指示で送金を促すといった攻撃が、技術的にはすでに容易に実行可能だ。

だが、詐欺の本質は技術そのものではなく、人間を陥れる巧妙なシナリオ設計にある。AIによる精巧な模倣はあくまで「入力(インプット)」の偽装であり、組織が定めた正規の「手続き(プロセス)」をバイパスするものではない。問題の解決策はここにある。技術的な判定に依存するのではなく、厳格なビジネスプロセスを順守することが本質的な防御策になる。対策の要は、「コールバックを含めた実効性の高い承認プロセスを確立しておくこと」だと千田氏は強調する。

AIエージェントが次の弱点になる

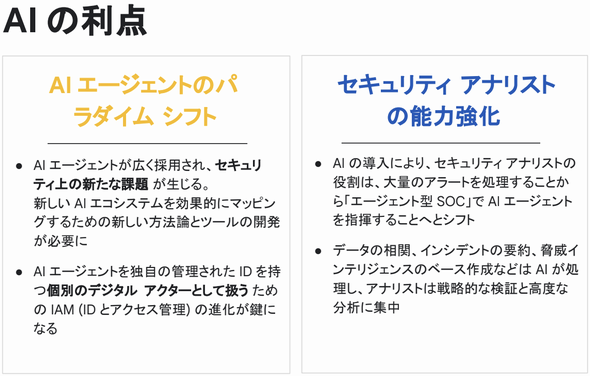

AIの普及、特に自律的にタスクを実行する「AIエージェント」の登場は、従来のID管理とセキュリティ監視の哲学そのものを根底から覆すという。いわば避けられないパラダイムシフトだ。従業員一人一人が複数のAIエージェントを日常的に利用する未来が目前に迫る中、これまでの仕組みでは対応しきれない新たなリスクが生まれる。

近い将来、営業担当者が「日程調整エージェント」や「顧客分析エージェント」といった複数のAIアシスタントを使い分けるのが当たり前になるだろう。しかし、現在の一般的な認証モデルでは、これらのエージェントは従業員本人のIDと権限をそのまま継承して動作する。

これは、本来は日程調整関連の情報しか必要としないエージェントが、顧客データベースへのアクセス権まで持ってしまうことを意味する。この状況下で1つのエージェントが乗っ取られた場合、攻撃者は従業員が持つ全ての権限を悪用でき、たった一つの侵害が組織全体に壊滅的な被害をもたらすリスクがある。

この深刻な課題に対し、千田氏は「エージェントごとに別々のIDと必要最小限の権限を持たせる必要がある」と述べた。日程調整エージェントにはカレンダーとメールへのアクセス権のみを、顧客分析エージェントには社内データベースへの参照権のみを与える。このように権限を細分化することで、エージェントが侵害されても被害をその機能範囲内に局所化できる。

このアプローチは、セキュリティ監視の面でも利点が大きい。人間の活動パターンとは明らかに異なるAIエージェントの24時間365日の稼働を、異常ではなく正常な活動としてシステムが認識し、監視できるようになるからだ。これにより、ノイズを減らして、真に警戒しなければならない異常の検知精度を高められる。

防御の助けになる仕組みをすぐさま導入せよ

防御側にとって、AIは脅威になるのと同時に、セキュリティ運用の能力を飛躍的に向上させる力強い味方でもある。従来、セキュリティアナリストはシステムから送られてくる膨大かつ断片的なログを読み解いてインシデントの全体像を組み立てるという、高度な職人技を要求されてきた。AIはこの骨の折れるプロセスを自動化して、異なるログやソースからの情報を関連付けて、攻撃のシナリオを可視化できる。さらに、状況を分析した上で具体的な対処アクションまで提案してくれる。

これにより、人間のアナリストは「アラートを一つずつ見ていかなければいけなかった」状況から解放されて、AIが提示した選択肢の中から最適なものを判断するという、より高度な意思決定に集中できるようになる。

狙われるインフラとその手口とは

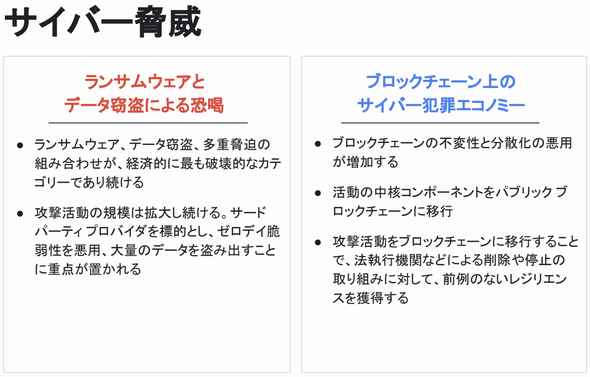

AIによる脅威が注目を集める一方で、ランサムウェアをはじめとする従来型のサイバー犯罪もまた、より巧妙かつ深刻な形で進化を続けている。特に、ビジネスの中核を担うITインフラの構造的な弱点を突く攻撃が増加しており、その影響は事業継続そのものを脅かすレベルに達している。

近年のランサムウェア攻撃は、標的を個別のサーバから、それらが稼働する基盤「仮想化インフラ」へとシフトさせている。攻撃者にとって、この仮想化インフラは格好の「狙い目」だ。なぜなら、ベンダー独自のソフトウェアで構成されていることが多いため、EDRなど従来のセキュリティ製品がそのままでは動かないケースがある。セキュリティの監視が手薄になりがちな領域を侵害できれば、そこで稼働する全ての仮想マシンを一挙に暗号化して、人質に取ることができる。

加えて、ICS(産業制御システム)とOT(運用技術)の弱点も危険だ。これらは通常、ネットワークがITとは分離されて、いわばエアギャップによって防御が施されている。つまりシステムが直接攻撃に遭うことは日本では少ない。しかし、ビジネスレベルで見ると、外部に接続されているITシステムが攻撃に遭うことで、会計システムや生産管理システムが止まり、間接的に影響を受ける。攻撃者はそういった効果を狙うケースもあることに警戒を怠ってはならないと千田氏は指摘する。

ブロックチェーン型は普及しないかもしれない

攻撃者は、ブロックチェーン技術が持つ「不変性」と「分散化」という特性を、攻撃インフラの強化に悪用し始めている。ブロックチェーンとは「みんなで管理する、書き換えられないデジタル帳簿」だ。マルウェア本体の一部をブロックチェーンで記録しておくことで、法執行機関によって攻撃インフラが特定されたとしても、その中核部分を停止させることが極めて困難になる。

しかし、この手法は攻撃者にとって「もろ刃の剣」でもあると千田氏は分析する。ブロックチェーン上に記録された攻撃の痕跡は永続的に残り、消去できない。これは、将来攻撃者が逮捕された際に、過去の犯行への関与を否認できない決定的な証拠となり得る。千田氏は個人的な見解としながらも、このリスクを考慮すると、この手口の広範な普及には懐疑的な見方を示した。

国家支援型攻撃の動向は

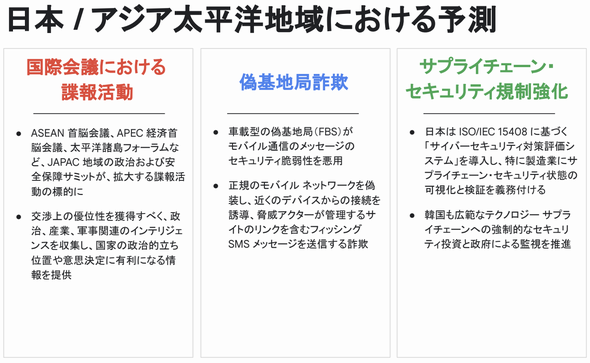

Googleがセキュリティ面で注視している主要な国家は中国とロシア、北朝鮮だ。中国は「戦わずして勝つ」という思想に基づき、有事の際に重要インフラをまひさせることを目的とした「事前配置」(プレポジショニング)と呼ばれる活動に注力している。サイバー攻撃には、実行の「再現性が保証されない」ことや「影響範囲をコントロールしきれない」という本質的な課題があるものの、事前配置は平時のうちから標的ネットワークに深く静かに潜伏しておくことで、これらの不確実性を緩和して、来るべきときの作戦成功率を高めるための戦略的活動だ。

北朝鮮は厳しい経済制裁下で外貨を獲得する主要な手段としてサイバー攻撃に大きく依存している。そのため暗号資産関連の組織や個人を執拗(しつよう)に狙う。日本国内の暗号資産開発者や関連企業も、引き続き高いレベルの警戒が求められる。ロシアについては、現在はウクライナ情勢にリソースの大半を集中させているため、日本への直接的な脅威レベルは比較的低い状態にあるものの、情勢の変化次第では活動が再開されるリスクを念頭に置く必要がある。

サプライチェーンから排除されるリスクとは

日本が直接的な標的となるシナリオとして、国際会議などを狙った外交的な諜報活動は今後も継続するとみられる。さらに、経済安全保障の観点からサプライチェーン・セキュリティに関する規制強化が世界的な潮流となっており、政府調達などにおいて特定のセキュリティ基準への準拠が求められる。これはサプライヤー企業にとって実質的な義務として機能し、対応できなければグローバルな商流から排除されるリスクも考えられるという。

千田氏が引用したCybersecurity Forecast 2026の内容は図の通りだ。日本語で書かれており、無料で閲覧できる。

関連記事

Googleが明かす、クラウドセキュリティの「正解」と「不正解」

Googleが明かす、クラウドセキュリティの「正解」と「不正解」

クラウドとAIの利用が進むにつれて、サイバー攻撃の脅威がますます深刻になってきた。問題はセキュリティの運用管理が複雑化する一方だということだ。簡素化・省力化する良い方法はないだろうか。Googleのセキュリティ専門家が脅威の実態と合わせて、その方法を解説した。 生成AIが「Google Chrome」の脆弱性を発見【セキュリティ注目トピック】

生成AIが「Google Chrome」の脆弱性を発見【セキュリティ注目トピック】

GoogleはAIエージェントを利用して「Google Chrome」の脆弱性を自動的に発見し、修正したと発表した。この他、先週はソニーがFeliCaチップに脆弱性が見つかったことを公表した。 Googleが発見した史上最大のサプライチェーン攻撃 F5はソースコードが流出

Googleが発見した史上最大のサプライチェーン攻撃 F5はソースコードが流出

大規模なサプライチェーン攻撃の一部が見え始めた。Googleが発見したこの攻撃では、攻撃側が長い時間を掛けて巧妙な侵入を図ったことと、EDRを回避したために攻撃の全貌がいまだに明らかになっていない。 2026年、サイバー攻撃は「全自動」へ 世界30組織を標的にしたAIの暴走に要注意

2026年、サイバー攻撃は「全自動」へ 世界30組織を標的にしたAIの暴走に要注意

Anthropicは、国家が関与する攻撃者が生成AIツール「Claude Code」を悪用して、世界の約30組織にスパイ活動を実行したことを明らかにした。この攻撃は2026年のサイバーセキュリティにどのような影響を与えるのだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 企業広報の恐怖“意図しない炎上”は検知できるか 「AI炎上チェッカー」で過去事例を調べてみた

- Notion導入で生成AI活用のナレッジ基盤を構築 従業員の情報意識にも変化

- RIZAPが生成AIで業務効率化、DX子会社がクラウドを活用して実装

- 「Microsoft 365には戻れない」とGoogleユーザーが考える2つの理由【2025年調査】

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

Google Threat Intelligence Groupの千田展也氏

Google Threat Intelligence Groupの千田展也氏