Microsoftが語る セキュリティ運用を軽くする2つの方策とは

企業に対するサイバー攻撃は質、量とも悪化する一方だ。セキュリティ人材が不足する中、運用負荷を下げつつ効果的な防御策がほしい。Microsoftが勧める2つの方法を紹介しよう。

IT環境の健全性が企業価値を図る物差しになっている。米国の証券取引委員会は企業にサイバーセキュリティのリスク管理や戦略、ガバナンス、インシデントの情報を年次レポートで開示するよう求めている。今後、日本国内でも同様に、セキュリティ対策状況の公的な開示要求がますます高まっていくだろう。また、欧州連合(EU)のAI規制法をはじめとする新たな法規制にも対応する必要がある。セキュリティ人材の負荷は高まる一方だ。

セキュリティ運用を単純化 押さえておくべき2つのトレンド

こうした法規制にも対応しながら対策を強化するには、今のセキュリティ運用をできるだけ単純化する必要がある。そのために押さえておくべき2つのトレンドがあるとMicrosoftは提言する。

1つは、XDR(Extended Detection and Response)とSIEM(Security Information and Event Management)を活用することだ。攻撃の相関を自動的に分析して攻撃をブロックする方策だ。これは脅威を検出して調査、対応するThreat Management(脅威対応・事故対応)に焦点を当てたものだ。

もう1つは、攻撃される前に先手を打って攻撃経路を可視化する方策だ。これはエクスポージャー管理と呼ばれ、攻撃の予防と脆弱(ぜいじゃく)性管理を主目的として、自社のセキュリティの弱いところを発見、評価、改善する仕組みだ。近頃はSPM(Extensible Security Posture Management)、XSPM(Extensible SPM)として注目されるようになってきた。管理対象は企業のデータやアプリケーション、エンドポイント、アイデンティティー、ネットワーク、インフラと数々ある。Microsoftが注力するXSPMは全てのプラットフォームにおける状態を監視して、それぞれのリスクを識別し、保護できるという。

これら2つの方策を両輪として脅威に対応していくのが昨今のセキュリティ運用のトレンドだ。Microsoftはこうした脅威のトレンドとセキュリティ運用のトレンドに対応するための、さまざまな製品群を提供しゼロトラストセキュリティの実現とエクスポージャー管理への道筋を示している。

サイバー攻撃はどれほど激化しているのか

サイバー攻撃件数が増加する一方で、攻撃者がフィッシングに成功してから個人情報にアクセスするまでの時間(1時間12分)は短縮している。

月間のパスワード攻撃数は2022年の30億件から2023年には300億件へと顕著に激増した。

Microsoftが監視している攻撃者数も2022年の200件から300件へと増加傾向にある。最近ではIDを直接狙うパスワード攻撃やビジネスメール詐欺、国家主導型の攻撃が目立つようになり、リスクは高まるばかりだ(数字はMicrosoftの調査による)。

IDを中心としたゼロトラストセキュリティとは

ID(認証)、XDR、XSPMの順にどうすれば効果的に防御できるのかを紹介する。

Microsoftは境界型セキュリティの構築に役立つディレクトリサービスとして「Active Directory」(AD)を提供してきた。2015年以降はアイデンティティーを1つのコントロールプレーンとして、ネットワークやアプリケーション、データなどさまざまなリスクをコントロールして、「アイデンティティー=認証」を中心に脅威をブロックする方向にシフトした。これが現在のMicrosoftのゼロトラストセキュリティにつながっている。

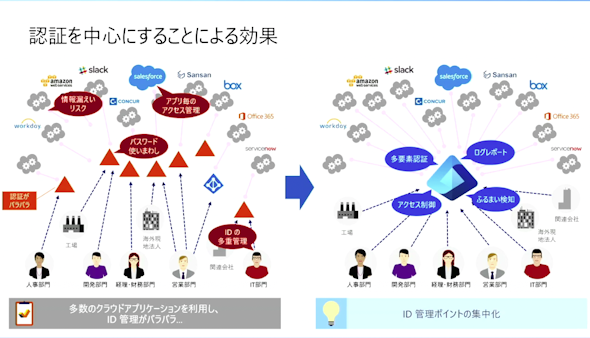

従来のシステムはアプリケーションごとにIDを認証するものが多く、IDを多重に管理しなければならなかった。そればかりでなく、パスワードの使い回しリスクや情報漏えいリスクも抱えていた。アプリケーションごとにユーザーのライフサイクルを考慮する必要もあった。

ID管理ポイントを集中化し統合すれば、散在するリスクがなくなりセキュリティを強化できる。同時に ユーザーのライフサイクル管理の一元化やユーザー権限の一元管理も可能になる。アプリケーション個々に認証機能を実装する必要もなくなり開発側も効率化できる。

ID管理を集中化、統合することでセキュリティを強化できるだけでなく、副次的な効果もある(図1)。

Microsoftは「Microsoft Entra ID」を中心に据え、さまざまなリスク要素に対してアクセスを一つ一つ検証する動的なアクセス制御(アクセス許可/多要素認証の要求/制限付きアクセス許可/アクセスブロック)を実行しており、それがゼロトラストアーキテクチャを下支えしている。各種リスク要素を検証する製品は次のとおりだ。

| リスク元 | 対応製品 |

|---|---|

| ユーザー | Entra ID |

| デバイス | Defender for Endpoint(EDR) |

| データ | Microsoft Purview |

| アプリケーション | Defender for Cloud Apps(CASB) |

| インフラ | Defender for Cloud |

| ネットワーク | Entra Internet Access/Private Access |

表に挙げた製品によりアクセスを動的に制御できることが、Microsoftのゼロトラストセキュリティの強みだという。

1日78兆のセキュリティシグナルを生かしたXDR

Microsoftは同社のゼロトラストセキュリティを利用する世界のユーザーから1日に78兆という膨大なセキュリティシグナル情報を収集している。このビッグデータを基にセキュリティインシデントを自動的に相関分析し、危険な傾向を検知して不正アクセスを高精度にブロックできるという。これは「Microsoft 365」やWindows端末、Active DirectoryやEntra ID、「Microsoft Azure」「Windows Server」といった幅広い製品を多数のユーザーが利用しているプラットフォーマーならではの強みだ。

分析結果をブロックにつなげるツールは「SIEM」から「EDR」、XDRと進化してきた。SIEMを利用するとログを収集してあらかじめ定めた検出ルールに従って脅威を発見できる。だが、攻撃側が戦術を変えるたびに検出ルールを更新しなければならず、運用負荷が高い。膨大なデータを収集するとユーザー課金に反映されてしまう。データ量が増えるとノイズも多くなり適切なインサイトが得られないこともある。AIを利用してユーザーの行動に似せた攻撃はほぼ検出できないという弱点もある。

生成AIを利用した攻撃とは

2025年3月、山形銀行をかたる不審な自動音声電話によって、複数の企業が合計で10億円の損失を被ったという報道が耳目に新しい。この例では犯罪者が生成AIを使った証拠はまだ見つかっていない。だが、生成AIは音声や動画を簡単に出力することができるため、今後はますますこのような攻撃が増えるだろう。

生成AIを利用した巧妙なサイバー攻撃とは何だろうか。見破りにくいビジネスメール詐欺(BEC)や、なりすましによる攻撃の高度化はすでに始まっている。マルウェアの作成や防御側の脆弱性の自動検出、エクスプロイトのカスタマイズ、パスワード攻撃、フィッシングとソーシャルエンジニアリング、コード偽装、端末乗っ取り、ディープフェイク(データ、メール、音声)の各領域が危ない。ますますAI技術が高度になり、攻撃に気付きにくくなっている。

そこでEDRや、ネットワークも対象としたXDRが登場した。MicrosoftのXDRは、膨大なシグナルを利用し、アラートに対するインシデントの相関図を迅速に視覚化できる。さらにAIを活用したTITAN(適応型ネットワークによるインテリジェンス追跡)ベースの自動攻撃遮断が可能だ。

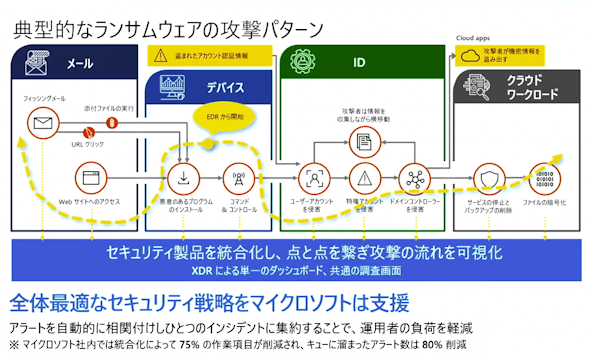

典型的なランサムウェア攻撃でどのようにXDRが役立つのかを図2に示した。メールやデバイス、ID、クラウドワークロードの要素ごとのインシデントを線でつなぎ、その結果を統合的なダッシュボードでまとめて攻撃の全体像を把握可能だ。

XDRのメリットは2つある。1つ目はセキュリティインシデントの初期対応が自動化でき、運用管理の工数削減につながることだ。2つ目は生成AIを利用する「Security Copilot」と組み合わせることでセキュリティレポートの自動作成やフォレンジックや検体の調査を自動化できることだ。こちらもセキュリティ運用の非属人化と工数削減につながる。

攻撃全体の見える化から推奨行動を提示するXSPM

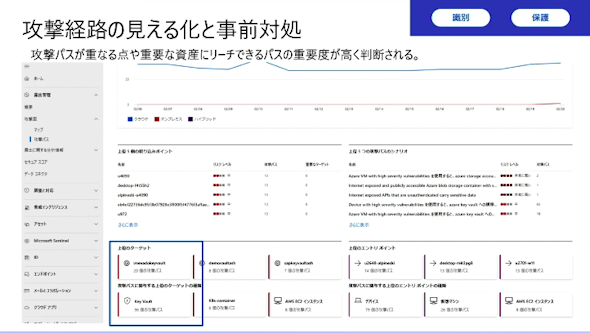

工数削減の次のステップは、XSPMによる攻撃経路の見える化とリスクの事前検知だという。SIEMやEDR、XDRによる攻撃検出と対応に関するデータを収集したのであれば、分析によって組織ネットワークにどのような攻撃経路があり得るのかを明らかにできるはずだ。

攻撃可能性があり、かつリスクの高い(許容できない)部分について、あらかじめ適切に対処して攻撃を予防できる。事後対応よりも効果的な脅威対抗策を取れる。MicrosoftのXSPMはリスク軽減に向けた判断根拠を示し、推奨行動も提示する。

事後対応で生まれたナレッジを次の事前対応に活かすことも可能になり、運用が高度化して、被害も最小化できるのが大きなポイントだ。

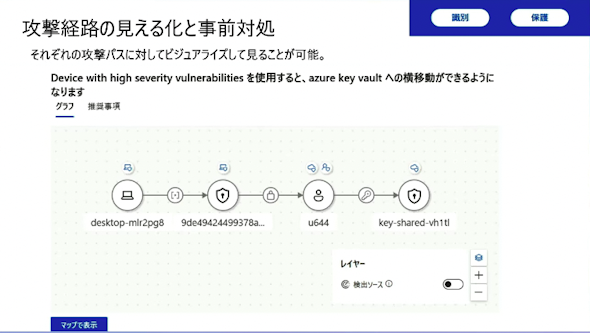

Microsoftのセキュリティ製品群を利用すれば、それら製品群に対して攻撃を見える化できる。つまり、攻撃者側の視点で目標に到達するための流れが分かる。攻撃パスが複数あるとき、攻撃パスが重なる点(=高リスク)がどこかといった分析によって、最も最優先しなければならない対処箇所を特定できる。攻撃されない、されても被害を最小化できる事前対処が可能なるのがXSPMだ。これがエクスポージャー管理の要になる。

なお、XSPMのカバー領域はデバイスや社内システム、認証システム、アクセス経路(ネットワーク機器)、パブリック/プライベートクラウド、外部公開サービスとIT全体環境に及ぶ。それぞれの要素に対してMicrosoftは対応製品を用意している。最終的なゴールとしては全領域をカバーしたエクスポージャー管理の実現だ。だが、できる範囲から取り組んでいくのがセキュリティの基本だ。どこから取り組んでもセキュリティ強化につながるからだ。

本記事は2025年3月13日に開催された「Microsoft Security Forum 2025 Online」の「マイクロソフトのセキュリティ戦略とExposure Management」(日本マイクロソフト クラウド&AIソリューション事業部 セキュリティ技術本部 テクニカルスペシャリスト 岩本康男氏)の講演内容を編集部で要約・再構成したものです。

関連記事

Microsoft 365のセキュリティ機能でどこまで守れる? 見逃がしがちな機能と見直しのポイント

Microsoft 365のセキュリティ機能でどこまで守れる? 見逃がしがちな機能と見直しのポイント

Microsoft 365のセキュリティ機能を見直すことで、増大するセキュリティ運用負荷やコストを最適化する方法がある。年間1000万円のコスト削減に成功した企業の例もあるという。 Google、AWS、Microsoftが顧客にこぞって義務付ける「あるセキュリティ対策」とは?

Google、AWS、Microsoftが顧客にこぞって義務付ける「あるセキュリティ対策」とは?

クラウドサービスを攻撃するサイバー攻撃に対抗するにはどうすればよいのだろうか。いろいろな対策が考えられる。基本は認証回りを固めることだろう。 MicrosoftのASP.NETが危ない ユーザーの「鍵」が狙われる

MicrosoftのASP.NETが危ない ユーザーの「鍵」が狙われる

問題の焦点はASP.NETのマシンキーだ。Microsoftは悪用のリスクが高い3000件のマシンキーを特定した。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「Copilot×Excel活用術」無料ブックレットをプレゼント 新規会員登録キャンペーン実施中